Rechercher la base de connaissances par mot-clé

-

COMMENT COMMENCER AVEC LABCOLLECTOR

- Comment la LabCollector à quoi ressemble l'interface ?

- À quoi ressemble généralement un module ?

- Comment configurer le stockage dans LabCollector?

- Dans quoi sont les champs LabCollector?

- Dans quoi se trouvent les enregistrements LabCollector & comment les créer ?

- Comment démarrer avec le module Anticorps ?

- Comment démarrer avec le module Structures chimiques ?

- Comment démarrer avec le module Document ?

- Comment démarrer avec le Cahier de Laboratoire Electronique (ELN)?

- Comment démarrer avec le module Équipement ?

- Comment démarrer avec le module Plasmides ?

- Comment démarrer avec le module Primers ?

- Comment démarrer avec le module Réactifs et fournitures ?

- Comment démarrer avec le module Sample ?

- Comment démarrer avec le module Séquences ?

- Comment démarrer avec le module Souches & Cellules ?

- Comment utiliser le module complémentaire Webinaires ?

- Comment mettre à jour en masse les enregistrements mémorisés ?

- Comment l'utiliser ? LabCollector pour le test COVID-19 ?

- Afficher tous les articles (4) Réduire les articles

-

INSTALLATION

- Comment puis-je me connecter à LabCollector depuis un autre ordinateur ?

- LabCollector Exigences d'installation pour AWS

- Comment installer LabCollector vous utilisez Docker ?

-

- Comment déplacer une installation entière vers un nouveau serveur Windows ?

- Comment courir LabCollector serveur sur une machine Windows 64 bits ?

- Installer LabCollector avec IIS sur Windows Server

-

- Nettoyez manuellement le journal Apache pour améliorer la vitesse.

- Passer au ServerManager v2.5 (ancienne méthode)

- Installation de Windows à l'aide de l'assistant d'installation

- Comment activer l'extension soap.dll dans LSMRemote à l'aide d'un fichier php ou LabCollector Gestionnaire de serveur (Windows) ?

- Comment utiliser le LabCollector Gestionnaire de serveur?

- Comment répliquer LabCollector en temps réel avec le Gestionnaire de serveur Windows ?

-

- LabCollector Configuration requise et installation de Linux

- Comment installer Ioncube Loader sur CentOS, Debian et Ubuntu ?

- Installation du chargeur ioncube sur CentOS

- Suggestions pour un LabCollector Configuration haute disponibilité (HA)

- Comment activer l'extension soap.dll dans LSMRemote à l'aide du fichier php sous Linux ?

-

- Le serveur Apache/serveur Web ne fonctionne pas sous Windows 10

- Nettoyez manuellement le journal Apache pour améliorer la vitesse.

- Nettoyez les journaux manuellement pour améliorer la vitesse.

- ERREUR dans le journal : AH00052 : signal de sortie du pid enfant 3461 Défaut de segmentation (11)

- ERREUR : Attention : mysql_connect() : Le client ne prend pas en charge le protocole d'authentification demandé par le serveur (…)

- Comment faire fonctionner à nouveau les applets Java après la mise à niveau vers Java 7U51+ ?

- Comment restaurer des documents écrasés

- J'ai le message "Échec de la connexion au serveur MySQL. Aucune base de données trouvée pour ce compte de laboratoire". Que puis-je faire?

- My LabCollector ou le module complémentaire est très lent. Pourquoi et comment y remédier ?

- Colonne inconnue « auto_name_mode » dans « liste de champs » : l'erreur se produit lorsque je souhaite ajuster des enregistrements existants, créer de nouveaux enregistrements ou importer des données. Que puis-je faire?

- Problème d'URL

- Lorsque j'ajoute des enregistrements ou des valeurs, j'ai ce message : "valeur entière incorrecte : pour la colonne 'count' à la ligne 1"

-

- Donner accès à LabCollector à des collaborateurs extérieurs à votre réseau

- Comment puis-je me connecter à LabCollector depuis un autre ordinateur ?

- La base de données peut-elle être séparée du système sur lequel labcollector est installé?

- J'ai des problèmes pour installer PHP et/ou MySQL. Existe-t-il une alternative ?

- Optimisation de l'utilisation de la mémoire du serveur Mysql

- Extensions PHP nécessaires

- Installation des scanners en rack et connexion avec ScanServer

- Configuration système requise - Options hébergées (FR/ENG)

- Que sont PHP et MySQL ? Dois-je avoir PHP et MySQL ?

- Comment migrer LabCollector vers un nouveau serveur Linux ?

-

GÉNÉRAL

- Qu’est ce qu' LabCollector?

- Comment j'installe LabCollector? Où puis-je trouver le fichier install.exe ?

- Configuration système requise - Options hébergées (FR/ENG)

- Comment fonctionne la version hébergée à distance ?

- Puis-je utiliser LabCollector sur un seul ordinateur ? Puis-je l'installer sur un serveur web ?

- Si j'achète UNE licence, dois-je acheter des licences supplémentaires pour les autres ordinateurs de mon réseau de laboratoire ?

- Tutoriel Espace Client

- LabCollector Support

- Quelles sont les exigences de la FDA pour que les logiciels soient conformes aux directives GxP ?

- Dois-je acheter tous les modules ? Puis-je utiliser uniquement le module primers ?

- Signification des icônes (EN/FR) V.6.0

- Signification des icônes (EN/FR)

- Comment puis-je rechercher dans LabCollector?

- Puis-je voir/lister tous les enregistrements d’un module ?

- Comment imprimer des enregistrements ?

- Comment ajouter des panneaux à LabColletor v6.0 ?

- Comment créer des tubes avec rangement et marquer leur usage ? (v6.0)

- Comment créer et paramétrer des alertes pour les tubes ? (v6.0)

- Imprimantes réseau d'étiquettes et types de rouleaux

- Afficher tous les articles (4) Réduire les articles

-

CARACTÉRISTIQUES DE BASE

- Exporter et imprimer des modèles

- Comment ajouter plusieurs enregistrements sans importer de données

- Comment lier des enregistrements et dans quel but ?

- Comment créer ou modifier des enregistrements ? (FR/EN)

- Signification des icônes (EN/FR)

- Signification des icônes (EN/FR) V.6.0

-

- Que puis-je faire avec les champs par défaut ?

- Puis-je ajouter un module personnalisé pour répondre à mes besoins spécifiques ?

- Types de champs personnalisés

- Comment créer un champ personnalisé ?

- Comment créer un champ personnalisé ? À partir de la version 5.2

- Champ personnalisé : option de catégorie de champ version 5.2x

- Champs personnalisés : option Analyse des onglets

- Comment personnaliser les options d'enregistrement ?

- Comment utiliser un champ en lecture seule ?

- Comment personnaliser LabCollector couleurs de la page de connexion ?

- Comment changer la langue et le nom des champs personnalisés ?

-

- Qu'est-ce qu'un fichier CSV?

- Importez vos données (v6.0)

- Importez vos données (version 5.3 et supérieure)

- Comment délimiter les données csv pour l'importation de données ?

- Quelles sont les valeurs des champs par défaut lors de l'importation de données ? v6.0

- Comment puis-je formater la valeur de date au format aaaa-mm-jj ou aa-mm-jj pour l'importer ?

- Importez vos échantillons et le stockage associé en 3 étapes

- Importez et gérez vos réactifs et fournitures V5.3 et supérieur

- Importer ma BDD EndNote dans LabCollector (FR)

- Comment résoudre les erreurs lors de l'importation de données

- Comment mettre à jour en masse les enregistrements mémorisés ?

-

- Que sont les autorisations au niveau utilisateur ?

- Comment utiliser le versioning ? v5.31 et inférieure

- Comment utiliser le versioning ? v5.4 et supérieur

- Comment gérer les utilisateurs (v5.31 et inférieure)

- Comment gérer les utilisateurs (v5.4 et supérieur)

- Comment utiliser AD ou LDAP pour l'authentification de connexion ?

- Que sont les politiques de groupe et comment les utiliser ?

- Que sont les politiques de groupe et comment les utiliser ? v5.4 et supérieur

- Que sont les politiques de groupe et comment les utiliser ? v6.0 et supérieur

- Comment gérer les utilisateurs ? (v.6.032+)

- Comment configurer les autorisations d'accès ?

-

MODULES

-

- Articles à venir

-

- Comment démarrer avec le module Réactifs et fournitures ?

- Préférences en matière de réactifs et de fournitures (v6.03)

- Préférences en matière de réactifs et de fournitures

- Comment créer des alertes pour les produits chimiques et les équipements ?

- Comment créer des alertes avec des lots ? (v6.0)

- Gérez vos lots de réactifs (v6.0)

- Gérez vos lots de réactifs

- Comment se débarrasser d’un lot ?

- Codes de risque

- Comment gérer les fournisseurs et les vendeurs ?

- Comment imprimer les informations sur les risques et les données de sécurité ?

- Importez et gérez vos réactifs et fournitures V5.3 et supérieur

- Gérer le stockage du module Réactifs et fournitures

- Gérer le stockage pour le module Réactifs et fournitures (v6.0)

- Pictogrammes de danger SGH, panneaux de sécurité obligatoires et système d'évaluation des risques NFPA

- Comment utiliser SDS Maker ?

- Afficher tous les articles (1) Réduire les articles

-

- Articles à venir

-

- Articles à venir

-

- Comment créer des alertes pour les produits chimiques et les équipements ?

- Comment activer et paramétrer différents types d’alertes Équipement ? (v6.0)

- Comment activer et paramétrer différents types d’alertes Équipement ? (v5.4 et inférieure)

- Comment ajouter une nouvelle catégorie et un enregistrement dans le module équipement ? (v6.0)

- Comment ajouter une nouvelle catégorie et un enregistrement dans le module équipement ? (v5.4 et inférieure)

- Comment ajouter une carte de contrôle pour la maintenance de l'étalonnage des équipements ?

- Comment ajouter/modifier la maintenance d'un équipement ? (v6.0+)

- Comment ajouter/modifier la maintenance de l'équipement (v5.4 et inférieure)

- Comment exporter le rapport de maintenance des équipements ?

- Quelles sont les options de la section « Maintenance de l'affichage » de l'équipement. (v5.4 et inférieure)

- Quelles sont les options de la section « Maintenance de l'affichage » de l'équipement. (v6.0)

-

- Articles à venir

-

Ajouts

- Que sont les modules complémentaires ?

- Gestionnaire de stocks de mouches

- Qu'est-ce que le module complémentaire Weight Tracker ? Comment l'utiliser?

- Téléchargement de fichiers de champs personnalisés

- Qu'est-ce que le module complémentaire E-catalogue ? Et comment l'utiliser ?

-

- Comment démarrer avec LSM ?

- Guide d'utilisation LSM – De la demande de travail au rapport sur les résultats

- Testez l'API LSM

- Insérez l'application LSMremote dans votre site Web

- Comment effectuer un test génétique de paternité/relation à l'aide du LSM ?

- Introduction à HL7 et comment l'utiliser dans LSM

- Icônes de la liste de tâches LSM – Que signifient-elles ?

- LSM : Comment regrouper les résultats des tests par spécialité ?

- Liaison lot-échantillon dans LSM pour le contrôle qualité

-

- 1ère étape : Créer des utilisateurs et des demandeurs

- Comment envoyer des échantillons depuis LabCollector à un travail LSM

- Comment lier un module personnalisé à LSM ?

- Comment gérer les dossiers de cas (patients, animaux...) dans LSM ?

- Comment réorganiser/réorganiser les tâches et les échantillons de champs personnalisés dans LSM ?

- Comment gérer les plages dans LSM ?

- Comment redémarrer un travail dans LSM ?

- Je peux ajouter un nouveau travail sans problème, mais lorsque j'essaie de le démarrer, je n'y parviens pas. L'erreur suivante apparaît : Erreur de chargement du document XML : data/bl/bl-job.php. Quel est le problème?

- Comment accepter des emplois en LSM ?

- Comment créer et exécuter un travail dans LSM ?

- Comment créer une version de test dans LSM ?

- Comment importer du CSV avec des échantillons et des tests dans LSM ?

-

- 5ème étape : Résultat et modèle de facture

- Comment générer des rapports dans LSM ?

- Comment créer un rapport de traitement dans LSM ?

- Comment générer un modèle de rapport de factures dans LSM ?

- Comment créer un rapport Chain Of Custody (CoC) et l'utiliser LSM & LSMRemote ?

- Comment utiliser un éditeur de texte pour créer un modèle de rapport dans LSM ?

- Balises de rapport dans LSM pour les modèles de résultat/facture/CoC/lot ?

- Actions de correction/modification dans le rapport LSM

- Comment imprimer et suivre plusieurs rapports/CoC dans LSMRemote ?

- Erreur lors du chargement de gros rapports dans LabCollector

- Erreur lors du chargement de gros rapports dans LSM

- Comment configurer l'en-tête et le pied de page dans le rapport LSM/CoC/factures ? (à partir de la v4.057+)

- Quel est l'objectif du code-barres d'identification unique du rapport ?

-

- Comment imprimer depuis LSM ?

- Comment imprimer la liste des tâches à partir de LSM ?

- Comment imprimer des enregistrements ?

- Comment imprimer la liste des équipements depuis LSM ?

- Comment imprimer la liste des journaux d'audit de LSM ?

- Exemple d'impression par lots de codes-barres à partir d'une tâche dans LSM

- Étiquettes DYMO dans LSM

-

- Inscription, connexion et autres options de LSMRemote (v6.0)

- Étapes d'installation de LSMRemote et intégration dans le site Web ? (v4.0)

- Options configurables LSMRemote (v4.0)

- Comment configurer de nouveaux champs, soumettre un travail dans LSMRemote et l'afficher dans LSM ?

- Comment rechercher dans LSMRemote ?

- Comment créer un jeton pour l'accès aux rapports pour le patient/client à l'aide de LSMRemote ?

- Comment générer un manifeste CoC avec des étiquettes intégrées ?

- Comment imprimer et suivre plusieurs rapports/CoC dans LSMRemote ?

- Configuration de pré-inscription des patients et connexion au portail LSMRemote

- Comment effectuer une pré-inscription à un emploi depuis le portail LSMRemote ?

- Comment intégrer la planification des rendez-vous dans LSMRemote ?

- Comment activer l'extension soap.dll dans LSMRemote à l'aide d'un fichier php ou LabCollector Gestionnaire de serveur (Windows) ?

- Comment importer des tâches à l'aide de LSMRemote ?

- Comment configurer le kit et l'activer dans LSMRemote ?

- Comment imprimer en masse les codes-barres à l'aide de LSMRemote ?

- Comment activer l'extension soap.dll dans LSMRemote à l'aide du fichier php sous Linux ?

- Afficher tous les articles (1) Réduire les articles

-

- Manuel OW-Server ENET

- Guide de démarrage rapide du serveur OW

- Manuel WiFi du serveur OW

- Configuration WiFi rapide pour OW-Server WiFi

- Méthode de conversion des lectures mA en unité spécifique pour la sonde de l'enregistreur de données ?

- Comment configurer votre data logger dans LabCollector ?

- Comment installer des capteurs sur les congélateurs ULT ?

- Comment configurer les alertes dans l'enregistreur de données ?

-

-

- Comment créer un Livre, ajouter une Expérience et une Page ?

- Qu’y a-t-il à l’intérieur d’un livre ?

- Que contient une expérience ?

- Qu'est-ce qu'il y a à l'intérieur ELN Page?

- Comment imprimer depuis ELN?

- ELN Les flux de travail

- ELN modèles

- Utilisation des images TIFF

- Comment signer électroniquement le ELN pages ?

- Comment ajouter une microplaque ELN Page?

- Comment ajouter une recette de réactifs/solutions dans ELN?

-

- Comment utiliser le SDK Photoeditor dans ELN?

- Lier des enregistrements de LabCollector in ELN contenu

- Qu'est-ce qu'il y a à l'intérieur ELNLe contenu de Éditeur de texte enrichi ?

- Comment utiliser l'éditeur d'équation Fx ?

- NE PAS ajouter de fichiers sur l'éditeur de texte enrichi

- Comment utiliser l'éditeur de chimie ?

-

- ELN - Guide d'aide de la feuille de calcul Zoho

- Graphique dans une feuille de calcul plate

- Comment changer la langue de ZOHO Excel dans ELN?

- Comment répliquer/importer votre Excel dans ELN?

- Comment utiliser les feuilles de calcul ?

- Qu'est-ce que Flat & Zoho Spreadsheet Editor et comment l'activer ?

- Comment utiliser une feuille de calcul plate et des formules ?

- Comment créer un graphique dans une feuille de calcul plate ?

- Que peut-on copier-coller d'Excel dans une feuille de calcul plate ?

-

- Module complémentaire de réception d'échantillons : Paramètres de configuration du projet

- Comment créer et traiter un colis dans le module complémentaire de réception d'échantillons ?

- Comment effectuer le pooling dans le module complémentaire de réception d'échantillons ?

- Comment traiter les plaques dans le module complémentaire de réception d’échantillons ?

- Comment afficher les échantillons créés dans le module complémentaire de réception d'échantillons dans un module ?

- Comment ajouter des échantillons créés lors de la réception d'échantillons dans le module complémentaire Workflow ?

- Comment se connecter et envoyer des échantillons depuis la « réception d'échantillons » pour effectuer des tests dans « LSM » ?

-

APPLICATION MOBILE

-

- Articles à venir

-

INTÉGRATION

-

API

- Introduction à la LabCollector API

- API pour LabCollector (v5.4 +)

- API pour LSM (v2)

- API pour ELN (V1)

- Comment tester le REST API de LabCollector ?

- Messages d'erreur de l'API

- API : Comment créer des boîtes ou des assiettes ?

- Testez l'API Lab Service Manager

- Configuration du service Web/API Apache

- Comment configurer votre API de services Web ?

- Qu'est-ce que l'interface utilisateur Swagger ? Comment y accéder et tester les points de terminaison de l'API ?

-

OUTILS

- Comment installer l'exécutable NCBI blast à utiliser dans LabCollector?

- Comment configurer et utiliser Recipe Manager (ancienne version)

- Comment gérer les éléments mémorisés ?

- Gestion des bons de commande - A à Z

- Gestion des bons de commande – A à Z (v 6.0+)

- Gestionnaire de recettes (v6.0)

- Outil de traitement par lots d'échantillons (scanner de rack)

- Comment utiliser le programme de mise à jour des enregistrements de masse ?

-

UTILITAIRES / MIDDLEWARE

-

- Comment télécharger et installer le connecteur de fichiers v2.2 ? (Labcollector v6.0)

- Comment installer Fileconnector sous Mac OS ? (Labcollector v6.0)

- Modification d'un fichier à l'aide de File Connector

- Comment utiliser un logiciel spécifique pour ouvrir certains types de fichiers dans fileconnector ? (Labcollector v6.0)

- Comment utiliser Fileconnector sous Mac OS ?

-

- Comment installer et configurer Scan Server avec LabCollector?

- Outil de traitement par lots d'échantillons (scanner de rack)

- Le code-barres du rack en haut ou comme troisième élément dans les lignes ?

- Comment ouvrir CSV en UTF8 dans Excel ?

-

IMPRESSION

- Comment configurer l'imprimante avec LabCollector?

- Comment connecter une imprimante USB à LabCollector?

- Imprimantes d'étiquettes compatibles

- Imprimantes réseau d'étiquettes et types de rouleaux

- Génération et impression d'étiquettes code-barres

- Comment imprimer des étiquettes à code-barres ?

- Comment imprimer des cartes de boîtes ?

- Comment imprimer des enregistrements ?

- Comment imprimer les informations sur les risques et les données de sécurité ?

- Comment imprimer les enregistrements de stockage

- Comment imprimer des étiquettes sur un environnement HTTPS ?

- Comment configurer au mieux votre PDA N5000 pour LabCollector utilisé

- Comment puis-je configurer mon lecteur de codes-barres AGB-SC1 CCD ?

- Comment puis-je configurer mon lecteur de codes-barres HR200C ?

- Comment configurer FluidX pour prendre en charge ScanServer ?

- Expiration du délai de connexion de l'imprimante de codes-barres

- Manuel AGB-W8X pour la lecture de codes-barres

- Comment configurer vos imprimantes et étiquettes ?

- Afficher tous les articles (3) Réduire les articles

-

STOCKAGE

- Comment configurer le stockage dans LabCollector?

- Comment créer des boîtes/tiroirs/racks dans un équipement de stockage ?

- Comment créer des modèles de boîtes pour le stockage ?

- Comment répliquer et dupliquer des boîtes en stockage ?

- Comment stocker et gérer les pailles ? (EN/FR)

- Comment puis-je ajouter des échantillons à un congélateur, une étagère ou une autre partie spécifique du système de stockage ?

- Comment puis-je extraire des échantillons d'un congélateur spécifique ?

- Gérer le stockage du module Réactifs et fournitures

- Comment organiser le navigateur de stockage ?

- Comment imprimer des cartes de boîtes ?

- Comment imprimer les enregistrements de stockage

- Système d'enregistrement/départ du stockage

-

CONFORMITE

- Que contient le pack de conformité ?

- Comment utiliser un champ en lecture seule ?

- Quelles sont les exigences de la FDA pour que les logiciels soient conformes aux directives GxP ?

- Liste de contrôle des produits FDA CFR21 partie 11

- Exigences de conformité ISO 17025

- Comment utiliser le versioning ? v5.31 et inférieure

- Comment utiliser le versioning ? v5.4 et supérieur

- Dois-je verrouiller, archiver ou supprimer des enregistrements ?

-

SUPPORT

-

REGLAGES

- Comment configurer Apache pour qu'il fonctionne avec Office 2007 et versions ultérieures ?

- Comment accélérer votre LabCollector? (EN/FR)

- Extensions PHP nécessaires

- Accélérez votre réseau local

- Utilisation des images TIFF

- Horodatage dans les enregistrements indiquant une heure incorrecte.

- Comment configurer SMTP pour utiliser OAuth 2.0 (Microsoft et Gmail) ?

-

- LabCollector Configuration générale

- LabCollector Configuration générale - v5.4

- LabCollector Configuration générale 5.2

- LabCollector Configuration générale-v6.0

- Options de connexion et exigences PHP pour LDAP/SSO

- Comment configurer votre LabCollectorLes paramètres généraux, le logo et les noms des modules ?

- Comment configurer vos options de proxy, de planificateur de tâches et de courrier électronique ?

- Comment configurer les options de recherche et de formulaire de votre module ?

- Comment configurer les liens externes de votre page d'accueil ?

- Comment configurer votre fil d'actualité ?

-

- Erreur lors du chargement de gros rapports dans LabCollector

- Les champs avec barre de défilement ne fonctionnent pas avec Safari, que puis-je faire ?

- Je n'arrive pas à afficher le schéma des boîtes dans Safari, pourquoi ?

- J'obtiens l'erreur : "Le programme ne peut pas démarrer car MSVCR110.dll est absent de votre ordinateur. Essayez de réinstaller le programme pour résoudre ce problème" lors de l'installation ou de la mise à jour. LabCollector pour Windows

- Problème dans le fichier de téléchargement : regardez votre configuration PHP

- La recherche de module échoue avec une erreur 404 ou une demande trop longue

- Lorsque je souhaite importer des fichiers volumineux, rien ne se passe ?

- Pourquoi ai-je l'erreur « Le serveur MySQL a disparu » lors du téléchargement du fichier ?

-

NOUVELLE Ko DU MOIS

- Tutoriel Espace Client

- Comment créer des tubes avec rangement et marquer leur usage ? (v6.0)

- Comment télécharger/importer des données dans les modules plasmidiques et séquences ?

- LabCollector Configuration générale-v6.0

- Gestion des bons de commande – A à Z (v 6.0+)

- Comment utiliser l'éditeur de cartes plasmidiques ?

- Comment configurer les alertes dans l'enregistreur de données ?

-

PRÉSENTATIONS ENREGISTRÉES

L'authentification unique (SSO) utilisant l'authentification SAML (Security Assertion Markup Language) offre aux utilisateurs un moyen sécurisé d'accéder à plusieurs applications avec un seul ensemble d'informations d'identification. Dans ce guide, nous passerons en revue le processus étape par étape de configuration de l'authentification SSO SAML pour LabCollector à partir d'Azure Active Directory (Azure AD).

![]() Lisez notre Ko sur la façon de configurer LabCollector Page SSO.

Lisez notre Ko sur la façon de configurer LabCollector Page SSO.

![]()

Authentification par authentification unique : Cela permet à votre laboratoire d'utiliser Authentification SAML (Security Assertion Markup Language) pour la connexion. SAML fournit un point d’authentification unique, qui se produit auprès d’un fournisseur d’identité sécurisé. SAML utilise des jetons sécurisés qui sont des messages signés numériquement et cryptés avec des données d'authentification et d'autorisation. Ces jetons sont transmis d'un fournisseur d'identité à LabCollector avec une relation de confiance établie. Comme dans le cas de LDAP, les mots de passe (sauf celui du super administrateur) sont gérés en dehors de LabCollector.

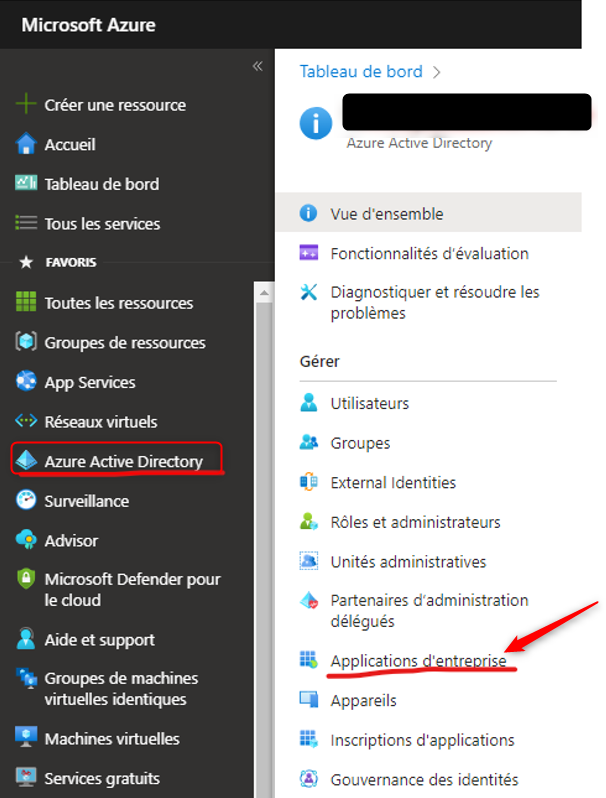

Étape 1 : accéder à Azure Active Directory

1. Accédez à (https://portal.azure.com) et connectez-vous à votre compte Azure.

2. Accédez à la section « Azure Active Directory ».

Étape 2 : ajouter une nouvelle application

1. Cliquez sur « Applications d'entreprise ».

2. Choisissez « Créez votre propre application ».

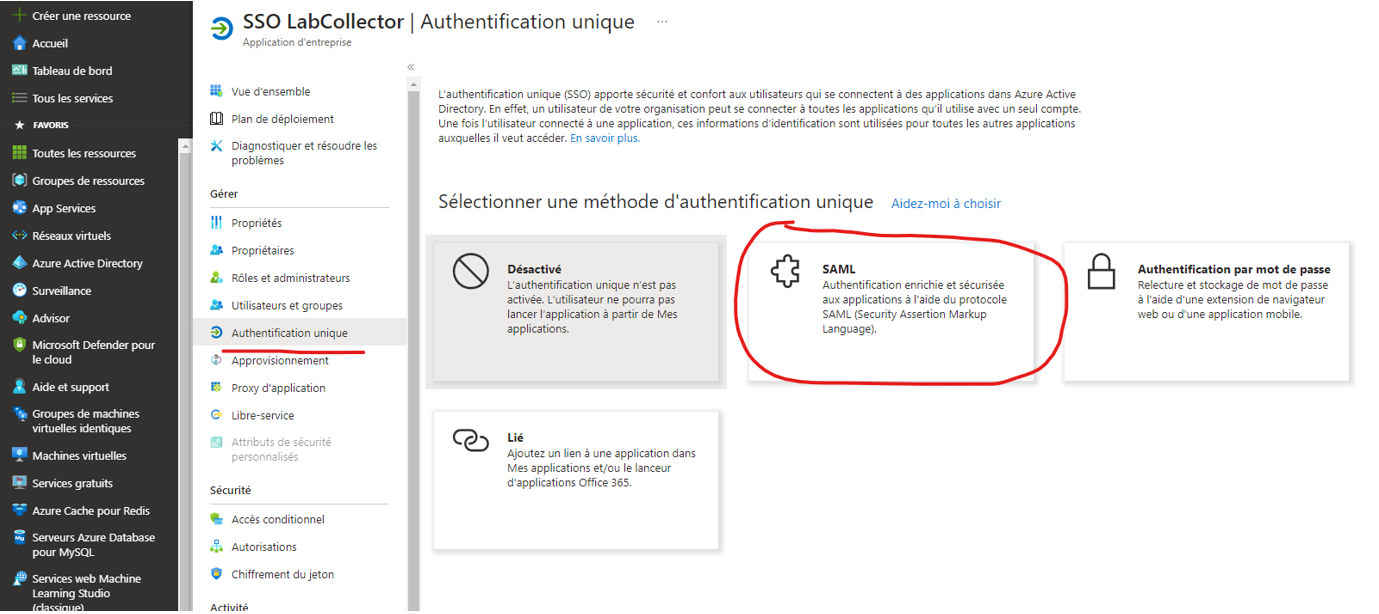

Étape 3 : Configurer l'authentification SAML

1. Sélectionnez « Intégrer une autre application que vous ne trouvez pas dans la galerie (Azure Marketplace) ».

2. Cliquez sur « Authentification unique » et choisissez la méthode « SAML ».

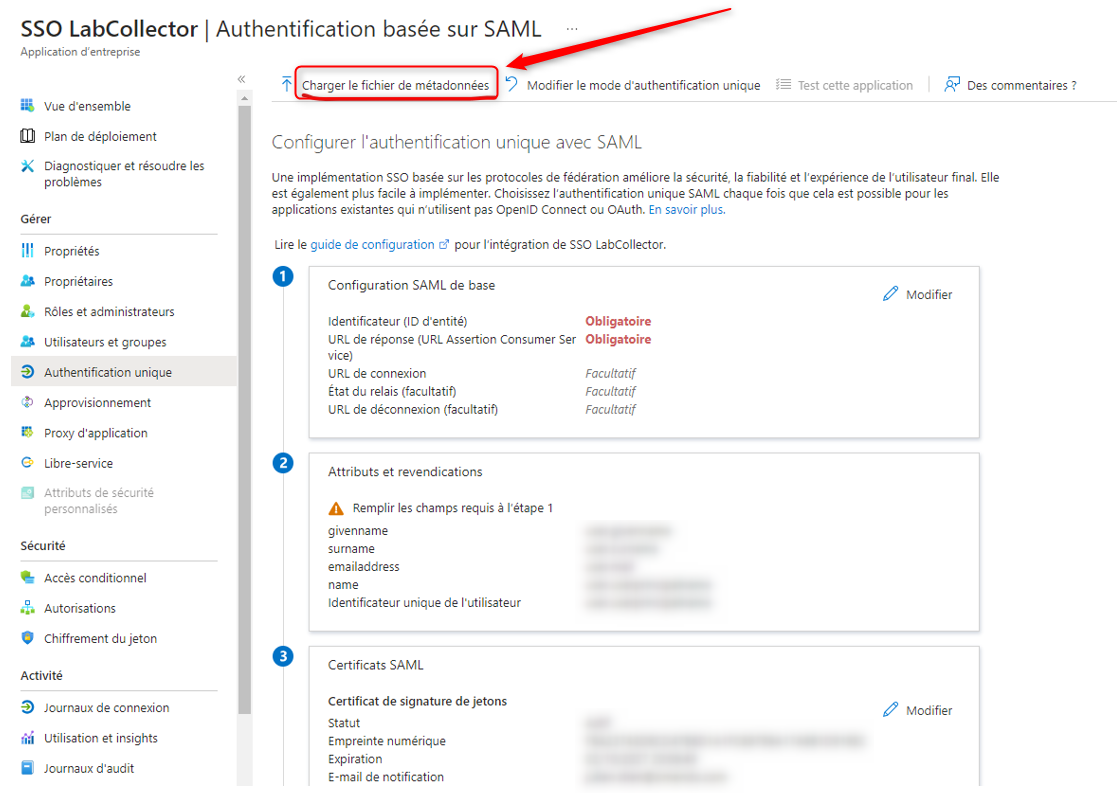

Étape 4 : Remplir les champs Azure

Vous avez deux possibilités pour remplir les champs :

1. Option 1 : charger le fichier de métadonnées

– Téléchargez le « fichier XML de métadonnées » depuis le LabCollector Page SSO.

– Téléchargez le fichier XML de métadonnées téléchargé à l'aide du bouton « Charger le fichier de métadonnées » fourni par Azure.

2. Option 2 : configuration manuelle

– Remplissez manuellement les champs Azure suivants :

– ID d'entité : copiez l'URL des métadonnées (par exemple, `https://YOURINSTANCE/login.php?metadata`) du LabCollector Page de configuration SSO.

– Service consommateur d'assertion d'URL : utilisez l'URL ACS fournie par LabCollector (par exemple, `https://YOURINSTANCE/login.php?acs`).

– URL de connexion : saisissez le LabCollector URL de la page de connexion (par exemple, `https://YOURINSTANCE/login.php`).

– URL de la page de déconnexion : fournissez l'URL de déconnexion de LabCollector (par exemple, `https://YOURINSTANCE/login.php.slo`).

Étape 5 : Échanger des informations

– Copiez et collez les informations suivantes d'Azure vers le ![]() LabCollector Page SSO.

LabCollector Page SSO.

– Identifiant Azure AD (ID d’entité) pour LabCollector ID d'entité.

– URL du service d’authentification unique vers LabCollector Service d'authentification unique.

– URL du service de déconnexion unique vers LabCollector Service de déconnexion unique.

Étape 6 : Télécharger le certificat Base 64

– Enregistrez la configuration dans Azure. Téléchargez le « Certificat Base 64 » depuis la section « Certificat SAML » sur l'écran Azure.

– Copiez le contenu du certificat (.cer) et collez-le dans le champ de saisie « Clé publique » du LabCollector Page de configuration SSO.

Étape 7 : tester la configuration

– Enregistrez les paramètres sur le LabCollector Page de configuration SSO.

– Assurez-vous qu’un utilisateur avec une adresse e-mail valide existe dans LabCollector.

– Tester la connexion LabCollector en utilisant une adresse e-mail de compte Azure AD.

- Régler LabCollector Paramètres de configuration SSO, tels que « Demander un contexte d'authentification », si des erreurs d'authentification se produisent, telles que « PasswordProtectedTransport », lors de la connexion en raison des stratégies de groupe Azure AD.

![]()

Rubriques connexes:

-

-

- Ressources comment configurer vos options de connexion et LDAP/SSO

- Vérifier options de connexion et exigences PHP pour LDAP/SSO

- Lisez à propos de LabCollector exigences d'installation pour AWS

-