Søk i kunnskapsbase etter nøkkelord

-

HVORDAN STARTE MED LABCOLLECTOR

- Hvordan gjør LabCollector ser grensesnittet ut?

- Hvordan ser en modul generelt ut?

- Hvordan sette opp lagring i LabCollector?

- Hva er felt i LabCollector?

- Hva er poster i LabCollector og hvordan lage dem?

- Hvordan starte med Antibodies-modulen?

- Hvordan starte med modulen Kjemiske strukturer?

- Hvordan starte med dokumentmodulen?

- Slik starter du med Electronic Lab Notebook (ELN)?

- Hvordan starte med utstyrsmodulen?

- Hvordan starte med Plasmids-modulen?

- Hvordan starte med Primer-modulen?

- Hvordan starte med Reagent & Supplies-modulen?

- Hvordan starte med prøvemodul?

- Hvordan starte med Sequences-modulen?

- Hvordan starte med Strains & Cells-modulen?

- Hvordan bruke Webinars-tillegget?

- Hvordan masseoppdatere lagrede poster?

- Bruksanvisning LabCollector for COVID-19-testing?

- Vis alle artikler (4) Skjul artikler

-

INSTALLASJON

- Hvordan kan jeg koble til LabCollector fra en annen datamaskin?

- LabCollector Installasjonskrav for AWS

- Hvordan du installerer LabCollector bruker Docker?

-

- Hvordan flytte en hel installasjon til en ny Windows-server?

- Hvordan løpe LabCollector server på en 64-bits Windows-maskin?

- Install LabCollector med IIS på Windows Server

-

- Rengjør apache-loggen manuelt for å forbedre hastigheten.

- Bytte til ServerManager v2.5 (gammel måte)

- Windows-installasjon ved hjelp av installasjonsveiviseren

- Hvordan aktivere soap.dll-utvidelsen i LSMRemote ved hjelp av php-fil eller LabCollector Server Manager (Windows)?

- Hvordan bruke den LabCollector Serversjef?

- Hvordan replikere LabCollector i sanntid med Windows Server Manager?

-

- Apache Server/Web-server kjører ikke på Windows 10

- Rengjør apache-loggen manuelt for å forbedre hastigheten.

- Rengjør stokkene manuelt for å forbedre hastigheten.

- FEIL i logg: AH00052: underordnet pid 3461 utgangssignal Segmenteringsfeil (11)

- FEIL: Advarsel: mysql_connect(): Klienten støtter ikke autentiseringsprotokoll forespurt av server (...)

- Hvordan få Java-appleter til å fungere igjen etter oppgradering til Java 7U51+?

- Hvordan gjenopprette overskrevne dokumenter

- Jeg har meldingen "Kunne ikke koble til mySQL-serveren. Ingen database funnet for denne laboratoriekontoen". Hva kan jeg gjøre?

- My LabCollector eller tillegget er veldig tregt. Hvorfor og hvordan fikse det?

- Ukjent kolonne "auto_name_mode" i "feltliste": Feilen oppstår når jeg vil justere eksisterende poster, lage nye poster eller importere data. Hva kan jeg gjøre?

- URL-problem

- Når jeg legger til poster eller verdier, får jeg denne meldingen: "feil heltallsverdi: for kolonne 'antall' på rad 1"

-

- Gi tilgang til LabCollector til samarbeidspartnere utenfor nettverket ditt

- Hvordan kan jeg koble til LabCollector fra en annen datamaskin?

- Kan databasen skilles fra systemet som labcollector er installert?

- Jeg har problemer med å installere PHP og/eller MySQL. Finnes det et alternativ?

- Mysql Server minnebruk optimalisering

- PHP-utvidelser nødvendig

- Installasjon av rackskannere og tilkobling med ScanServer

- Systemkrav – vertsbaserte alternativer (FR/ENG)

- Hva er PHP og MySQL? Må jeg ha PHP og MySQL?

- Hvordan migrere LabCollector til ny Linux Server?

-

GENERELL

- Hva er LabCollector?

- Hvordan installerer jeg LabCollector? Hvor finner jeg install.exe-filen?

- Systemkrav – vertsbaserte alternativer (FR/ENG)

- Hvordan fungerer den eksternt hostede versjonen?

- Kan jeg bruke LabCollector på en enkelt datamaskin? Kan jeg installere det på en webserver?

- Hvis jeg kjøper EN lisens, må jeg kjøpe flere lisenser for andre datamaskiner i laboratorienettverket mitt?

- Opplæring i klientområde

- LabCollector støtte

- Hva er FDA-kravene for at programvare skal overholde GxP-retningslinjene?

- Må jeg kjøpe alle moduler? Kan jeg bare bruke primermodulen?

- Ikoner som betyr (EN/FR) V.6.0

- Betydning av ikoner (EN/FR)

- Hvordan søker jeg inn LabCollector?

- Kan jeg se/liste alle poster i en modul?

- Hvordan skriver jeg ut poster?

- Hvordan legge til paneler i LabColletor v6.0?

- Hvordan lage rør med oppbevaring og merke bruken deres? (v6.0)

- Hvordan opprette og angi varsler for rør? (v6.0)

- Merk nettverksskrivere og rulltyper

- Vis alle artikler (4) Skjul artikler

-

GRUNNLEGGENDE FUNKSJONER

- Eksporter og skriv ut modeller

- Hvordan legger jeg til flere poster uten dataimport

- Hvordan kobler jeg sammen poster og til hvilket formål?

- Hvordan oppretter eller redigerer du poster? (FR/EN)

- Betydning av ikoner (EN/FR)

- Ikoner som betyr (EN/FR) V.6.0

-

- Hva kan jeg gjøre med standardfeltene?

- Kan jeg legge til en tilpasset modul for å passe mine spesifikke behov?

- Egendefinerte felttyper

- Hvordan lager du et tilpasset felt?

- Hvordan lager du et tilpasset felt? For versjon 5.2 og utover

- Egendefinert felt: Feltkategorialternativ versjon 5.2x

- Egendefinerte felt: Alternativ for faneanalyse

- Hvordan tilpasser jeg postalternativer?

- Hvordan bruker jeg et skrivebeskyttet felt?

- Hvordan tilpasse LabCollector farger på påloggingssiden?

- Hvordan endre språk og navn på egendefinerte felt?

-

- Hva er en CSV-fil?

- Importer dataene dine (v6.0)

- Importer dataene dine (5.3 versjon og nyere)

- Hvordan avgrense data-csv for dataimport?

- Hva er standardverdiene for feltene når du importerer data? v6.0

- Hvordan formaterer jeg datoverdien som åååå-mm-dd eller åå-mm-dd for å importere?

- Importer prøvene og tilhørende lagring i 3 trinn

- Importer og administrer din Reagent & Supplies V5.3 og nyere

- Importør for BDD EndNote dans LabCollector (FR)

- Hvordan løse feil under import av data

- Hvordan masseoppdatere lagrede poster?

-

- Hva er tillatelser på brukernivå?

- Hvordan bruker du versjonskontroll? v5.31 og lavere

- Hvordan bruker du versjonskontroll? v5.4 og nyere

- Hvordan administrere brukere (v5.31 og lavere)

- Hvordan administrere brukere (v5.4 og nyere)

- Hvordan bruke AD eller LDAP for påloggingsautentisering?

- Hva er grupperetningslinjer og hvordan bruker de?

- Hva er grupperetningslinjer og hvordan bruker de? v5.4 og nyere

- Hva er grupperetningslinjer og hvordan bruker de? v6.0 og nyere

- Hvordan administrere brukere? (v.6.032+)

- Hvordan konfigurere tilgangstillatelser?

-

MODULER

-

- Artikler kommer snart

-

- Hvordan starte med Reagent & Supplies-modulen?

- Reagens- og rekvisitapreferanser (v6.03)

- Reagens- og forsyningspreferanser

- Hvordan oppretter jeg varsler for kjemikalier og utstyr?

- Hvordan lager jeg varsler med partier? (v6.0)

- Administrer reagenspartiene dine (v6.0)

- Administrer reagenspartiene dine

- Hvordan kvitte seg med mye?

- Risikokoder

- Hvordan administrerer jeg leverandører og selgere?

- Hvordan skriver jeg ut risiko- og sikkerhetsinformasjon?

- Importer og administrer din Reagent & Supplies V5.3 og nyere

- Administrer lagring for reagens- og rekvisitamodulen

- Administrer lagring for reagens- og forsyningsmodulen (v6.0)

- GHS-farepiktogrammer, obligatoriske sikkerhetsskilt og NFPA-farevurderingssystemet

- Hvordan bruke SDS Maker?

- Vis alle artikler (1) Skjul artikler

-

- Artikler kommer snart

-

- Artikler kommer snart

-

- Hvordan oppretter jeg varsler for kjemikalier og utstyr?

- Hvordan aktivere og stille inn ulike typer utstyrsvarsler? (v6.0)

- Hvordan aktivere og stille inn ulike typer utstyrsvarsler? (v5.4 og lavere)

- Hvordan legge til en ny kategori og registrere i utstyrsmodulen? (v6.0)

- Hvordan legge til en ny kategori og registrere i utstyrsmodulen? (v5.4 og lavere)

- Hvordan legge til kontrollskjema for kalibreringsvedlikehold av utstyr?

- Hvordan legge til/redigere vedlikehold for utstyr? (v6.0+)

- Hvordan legge til/redigere vedlikehold for utstyr (v5.4 og nedenfor)

- Hvordan eksportere utstyrsvedlikeholdsrapport?

- Hva er alternativene i "display vedlikehold" delen av utstyr. (v5.4 og lavere)

- Hva er alternativene i "display vedlikehold" delen av utstyr. (v6.0)

-

- Artikler kommer snart

-

TILLEGG

- Hva er tillegg?

- Fly Stock Manager

- Hva er Weight Tracker Add-On? Hvordan bruke det?

- Opplasting av egendefinert feltfil

- Hva er e-katalogtillegg? Og hvordan bruke den?

-

- Hvordan starte med LSM?

- LSM Bruksveiledning – Fra jobbforespørsel til resultatrapportering

- Test LSM API

- Sett inn LSMremote-applikasjonen på nettstedet ditt

- Hvordan utføre en farskaps-/relasjonsgenetisk test ved hjelp av LSM?

- Introduksjon til HL7 og hvordan du bruker den i LSM

- LSM jobblisteikoner - hva betyr de?

- LSM: Hvordan gruppere testresultater etter spesialitet?

- Lot-Sample Linking i LSM for kvalitetskontroll

-

- 1. trinn: Opprett brukere og forespørsler

- Hvordan sende prøver fra LabCollector til en LSM-jobb

- Hvordan koble en tilpasset modul til LSM?

- Hvordan administrere saksjournaler (pasienter, dyr...) i LSM?

- Hvordan ombestille/omorganisere jobb og prøve tilpassede felt i LSM?

- Hvordan administrere avstander i LSM?

- Hvordan starte en jobb på nytt i LSM?

- Jeg kan legge til en ny jobb uten problemer, men når jeg prøver å starte den, kan jeg ikke gjøre det. Følgende feil vises: Feil ved lasting av XML-dokument: data/bl/bl-job.php. Hva er problemet?

- Hvordan akseptere jobber i LSM?

- Hvordan opprette og utføre en jobb i LSM?

- Hvordan lage versjon av test i LSM?

- Hvordan importere CSV med prøver og tester i LSM?

-

- 5. trinn: Resultat og fakturamal

- Hvordan generere rapporter i LSM?

- Hvordan lage en behandlingsrapport i LSM?

- Hvordan generere fakturarapportmal i LSM?

- Hvordan lage en Chain Of Custody (CoC) rapport og bruke den LSM & LSMRemote?

- Hvordan bruke tekstredigering til å lage en rapportmal i LSM?

- Rapportere tagger i LSM for resultat/faktura/CoC/batchmaler?

- Retting/endringshandlinger i LSM-rapport

- Hvordan skrive ut og følge flere rapporter/CoC-er i LSMRemote?

- Feil ved innlasting av store rapporter LabCollector

- Feil ved innlasting av store rapporter i LSM

- Hvordan konfigurere topptekst og bunntekst i LSM-rapport/CoC/fakturaer? (fra v4.057+)

- Hva er formålet med rapportens unike ID-strekkode?

-

- LSMRemote (v6.0) registrering, pålogging og andre alternativer

- LSM Fjerninstallasjonstrinn og integrering på nettstedet? (v4.0)

- LSMFernkonfigurerbare alternativer (v4.0)

- Hvordan konfigurere nye felt, sende inn en jobb i LSMRemote og se den i LSM?

- Hvordan søke i LSMRemote?

- Hvordan lage et token for rapporttilgang for pasient/klient ved bruk av LSMRemote?

- Hvordan generere CoC Manifest med integrerte etiketter?

- Hvordan skrive ut og følge flere rapporter/CoC-er i LSMRemote?

- Pasientforhåndsregistreringskonfigurasjon og LSMRemote-portaltilkobling

- Hvordan gjøre jobb forhåndsregistrering fra LSMRemote-portalen?

- Hvordan integrere avtaleplanlegging i LSMRemote?

- Hvordan aktivere soap.dll-utvidelsen i LSMRemote ved hjelp av php-fil eller LabCollector Server Manager (Windows)?

- Hvordan importere jobber med LSMRemote?

- Hvordan konfigurere settet og aktivere det i LSMRemote?

- Hvordan skrive ut strekkodene i bulk med LSMRemote?

- Hvordan aktivere soap.dll-utvidelsen i LSMRemote ved å bruke php-fil på Linux?

- Vis alle artikler (1) Skjul artikler

-

- OW-Server ENET manual

- OW-Server Hurtigstartguide

- OW-Server WiFi manual

- Rask WiFi-konfigurasjon for OW-Server WiFi

- Konverteringsmetode fra mA-lesninger til spesifikk Enhet for dataloggerprobe?

- Slik setter du inn dataloggeren LabCollector?

- Hvordan installere sensorer på ULT-frysere?

- Hvordan sette opp varsler i datalogger?

-

-

- Hvordan lage en bok, legge til et eksperiment og en side?

- Hva er inne i en bok?

- Hva er inne i et eksperiment?

- Hva er inni ELN Side?

- Hvordan skriver jeg ut fra ELN?

- ELN Arbeidsflyt

- ELN maler

- TIFF Bildebruk

- Hvordan signere elektronisk ELN sider?

- Slik legger du til en mikroplate ELN Side?

- Hvordan legge til en oppskrift på reagenser/løsninger ELN?

-

- ELN - Hjelpeveiledning for Zoho Spreadsheet

- Graf i flatt regneark

- Hvordan endre språket til ZOHO excel i ELN?

- Slik replikerer/importerer du excel ELN?

- Hvordan bruke regneark?

- Hva er Flat & Zoho Spreadsheet Editor og hvordan aktiverer jeg det?

- Hvordan bruker jeg flatt regneark og formler i det?

- Hvordan lage grafer i flatt regneark?

- Hva kan kopieres limes inn fra excel til flatt regneark?

-

- Eksempelmottakende tillegg : Prosjektkonfigurasjonsinnstillinger

- Hvordan opprette og behandle en pakke i prøvemottakstillegg?

- Hvordan utføre sammenslåing i prøvemottakstillegg?

- Hvordan behandle plater i prøvemottakende tillegg?

- Hvordan se prøver opprettet i prøvemottakertillegg i en modul?

- Hvordan legge til prøver opprettet i prøvemottak i Workflow-tillegget?

- Hvordan koble til og sende prøver fra 'prøvemottak' for å gjøre tester i 'LSM'?

-

MOBILE APPS

-

- Artikler kommer snart

-

INTEGRERING

-

API

- Introduksjon til LabCollector API

- API for LabCollector (V5.4 +)

- API for LSM (v2)

- API for ELN (V1)

- Hvordan teste LabCollector REST API?

- API-feilmeldinger

- API: Hvordan lage bokser eller plater?

- Test Lab Service Manager API

- Webservice/API Apache-oppsett

- Hvordan sette opp Web Services API?

- Hva er Swagger UI? Hvordan få tilgang til det og teste ut API-endepunkter?

-

TOOLS

- Hvordan installerer du NCBI blast kjørbar for bruk i LabCollector?

- Hvordan sette opp og bruke Recipe Manager (gammel versjon)

- Hvordan administrere lagrede elementer?

- Innkjøpsordrehåndtering - A til Å

- Innkjøpsordreadministrasjon – A til Å (v 6.0+)

- Oppskriftsbehandler (v6.0)

- Prøver batchverktøy (rackskanner)

- Hvordan bruker jeg Mass Record Updater?

-

VERKTØY / MIDDELVARE

-

- Hvordan laste ned og installere File Connector v2.2? (Labcollector v6.0)

- Hvordan installerer jeg Fileconnector i Mac OS? (Labcollector v6.0)

- Redigere en fil med File Connector

- Hvordan bruke en spesifikk programvare for å åpne visse typer filer i fileconnector? (Labcollector v6.0)

- Hvordan bruker jeg Fileconnector i Mac OS?

-

- Hvordan sette opp og konfigurere Scan Server med LabCollector?

- Prøver batchverktøy (rackskanner)

- Stativstrekkoden på toppen eller som tredje element i linjer?

- Hvordan åpne CSV i UTF8 i Excel?

-

PRINTING

- Hvordan konfigurere skriveren med LabCollector?

- Hvordan koble en USB-skriver til LabCollector?

- Kompatible etikettskrivere

- Merk nettverksskrivere og rulltyper

- Generering og utskrift av strekkodeetiketter

- Hvordan skriver jeg ut strekkodeetiketter?

- Hvordan skriver jeg ut bokskart?

- Hvordan skriver jeg ut poster?

- Hvordan skriver jeg ut risiko- og sikkerhetsinformasjon?

- Hvordan skriver jeg ut lagringsposter

- Hvordan skrive ut etiketter på HTTPS-miljø?

- Hvordan konfigurere din PDA N5000 best for LabCollector bruke

- Hvordan kan jeg konfigurere strekkodeskanneren AGB-SC1 CCD?

- Hvordan kan jeg konfigurere strekkodeskanneren min HR200C?

- Hvordan konfigurerer jeg FluidX til å støtte ScanServer?

- Strekkodeskrivertilkobling Tidsavbrudd

- AGB-W8X Manual for strekkodeskanning

- Hvordan sette opp skrivere og etiketter?

- Vis alle artikler (3) Skjul artikler

-

LAGRING

- Hvordan sette opp lagring i LabCollector?

- Hvordan lage bokser/skuffer/stativer i lagerutstyr?

- Hvordan lage boksmodeller for oppbevaring?

- Hvordan replikere og duplisere bokser i lagring?

- Hvordan lagre og håndtere sugerør? (EN/FR)

- Hvordan legger jeg til prøver til en bestemt fryser, hylle eller annen del av lagringssystemet?

- Hvordan får jeg ut prøver fra en bestemt fryser?

- Administrer lagring for reagens- og rekvisitamodulen

- Hvordan organisere Storage Browser?

- Hvordan skriver jeg ut bokskart?

- Hvordan skriver jeg ut lagringsposter

- Oppbevaring Inn-/utsjekkingssystem

-

OVERENSSTEMMELSE

- Hva er i samsvarspakken?

- Hvordan bruker jeg et skrivebeskyttet felt?

- Hva er FDA-kravene for at programvare skal overholde GxP-retningslinjene?

- FDA CFR21 del 11 produktsjekkliste

- ISO 17025-samsvarskrav

- Hvordan bruker du versjonskontroll? v5.31 og lavere

- Hvordan bruker du versjonskontroll? v5.4 og nyere

- Bør jeg låse, arkivere eller slette poster?

-

SUPPORT

-

INNSTILLINGER

- Hvordan konfigurere Apache til å fungere med Office 2007 og høyere?

- Hvordan få fart på din LabCollector? (EN/FR)

- PHP-utvidelser nødvendig

- Få fart på det lokale nettverket

- TIFF Bildebruk

- Tidsstempel i journalene viser feil tid.

- Hvordan konfigurere SMTP til å bruke OAuth 2.0 (Microsoft og Gmail)?

-

- LabCollector Generelt oppsett

- LabCollector Generelt oppsett - v5.4

- LabCollector Generelt oppsett 5.2

- LabCollector Generelt oppsett-v6.0

- Påloggingsalternativer og php-krav for LDAP/SSO

- Hvordan sette opp din LabCollector's generelle innstillinger, logo og modulers navn?

- Hvordan konfigurere proxy, oppgaveplanlegger og e-postalternativer?

- Hvordan konfigurere modulsøk og skjemaalternativer?

- Hvordan konfigurere eksterne lenker til hjemmesiden din?

- Hvordan sette opp nyhetsstrømmen din?

-

- Feil ved innlasting av store rapporter LabCollector

- Felter med rullefelt fungerer ikke med Safari, hva kan jeg gjøre?

- Jeg klarer ikke å se boksskjemaet i Safari, hvorfor?

- Jeg får feilmeldingen: "Programmet kan ikke starte fordi MSVCR110.dll mangler på datamaskinen din. Prøv å installere programmet på nytt for å fikse dette problemet" når du installerer eller oppdaterer LabCollector for Windows

- Problem med opplastingsfil: se på PHP-konfigurasjonen din

- Modulsøk mislykkes med 404-feil eller for lang forespørsel

- Når jeg vil importere store filer, skjer det ingenting?

- Hvorfor får jeg feilen "MySQL-server har gått bort" ved filopplasting?

-

MÅNEDENS NYE KB

- Opplæring i klientområde

- Hvordan lage rør med oppbevaring og merke bruken deres? (v6.0)

- Hvordan laste opp/importere data i plasmid- og sekvensmoduler?

- LabCollector Generelt oppsett-v6.0

- Innkjøpsordreadministrasjon – A til Å (v 6.0+)

- Hvordan bruker jeg Plasmid Map Editor?

- Hvordan sette opp varsler i datalogger?

-

OPPTAKTE PRESENTASJONER

LabCollector ![]() tilbyr ulike oppsettsmuligheter. Den er klar til bruk (i den grad det er mulig), kan konfigurasjonen enkelt administreres av superadministrator for å oppfylle dine spesifikke laboratoriekrav. I den følgende kunnskapsbasen vil vi vise deg hvordan du setter opp påloggingsalternativene dine og hvordan du konfigurerer LDAP/AD og Single Sign On (SSO) autentiseringsfunksjon.

tilbyr ulike oppsettsmuligheter. Den er klar til bruk (i den grad det er mulig), kan konfigurasjonen enkelt administreres av superadministrator for å oppfylle dine spesifikke laboratoriekrav. I den følgende kunnskapsbasen vil vi vise deg hvordan du setter opp påloggingsalternativene dine og hvordan du konfigurerer LDAP/AD og Single Sign On (SSO) autentiseringsfunksjon.

![]()

For å få tilgang til alternativene for LDAP/AD og SSO, gå ganske enkelt til ADMIN -> ANDRE -> OPPSETT -> Innloggingsalternativer:

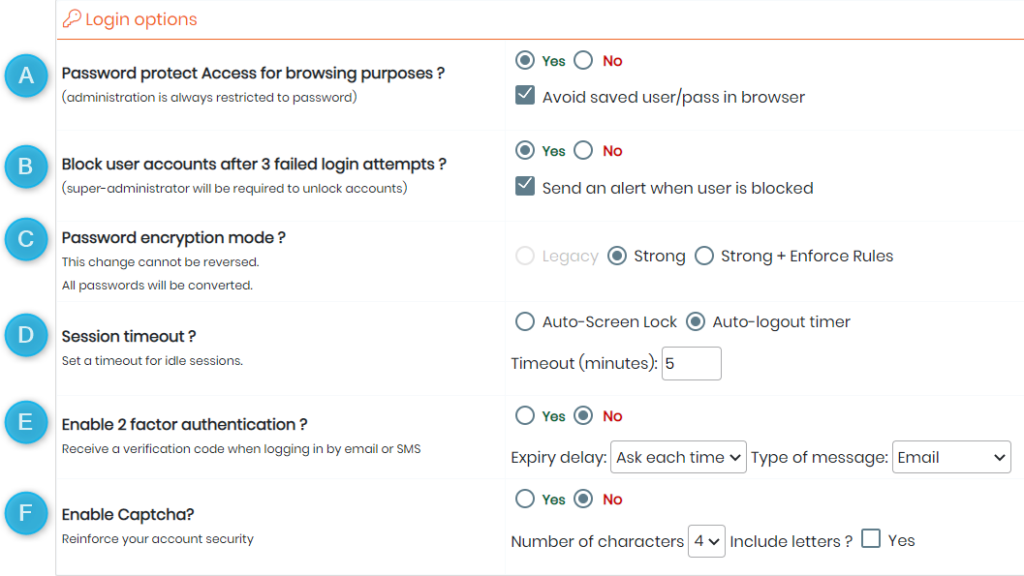

- Du vil se følgende funksjoner under fanen påloggingsalternativer:

-

- A: Passordbeskytt alternativet Tilgang for nettlesingsformål:

- JA: du definerer total påloggingsbeskyttelse.

- NEI: du angir et halvåpent system der datasurfing og søk er ubegrenset.

- Administrasjonen er alltid passordbeskyttet.

- Du kan også tvinge nettlesere til å ikke lagre påloggings- og passordinformasjon.

- B: Blokker brukerkontoer etter 3 mislykkede påloggingsforsøk alternativ:

- JA: Hvis en bruker skriver inn feil passord tre ganger, vil kontoen deres blokkeres og superadministratoren må låse den opp. Du kan også velge å få et varsel sendt til superadministratoren når en bruker er blokkert.

- NEI: du kan skrive inn passordet så mange ganger du vil

- C: Passordkrypteringsmodus:

- Du kan velge mellom tre passordkrypteringsmoduser: (1) eldre (gammel), (2) SHA-256 eller (3) SHA-256 + sterke regler.

- (1) Med eldre modus kan du bare bruke følgende tegn: 0..9, a..z, A..Z og % . : / | _ – &- Med de to siste SHA-modusene er alle tegn tilgjengelige og en dobbel passordbekreftelse på superadministrator og nye brukere blir bedt om.

- SHA-256 + sterke regler, superadministrator gir et midlertidig passord til brukeren. Under den første påloggingen må den nye brukeren endre passordet sitt etter de sterke reglene.

- "Sterke regler" betyr at passordet må inneholde:

- minst 8 tegn

- minst 1 liten bokstav

- minst 1 stor bokstav

- minst 1 siffer

- minst 1 spesialtegn

- A: Passordbeskytt alternativet Tilgang for nettlesingsformål:

-

- D: Tidsavbrudd for økten:

– Du kan velge å enten "låse" skjermen eller "logge ut" fra LabCollector økt.

– Du kan velge timeout-minuttene du vil være logget eller låst på.

- D: Tidsavbrudd for økten:

-

- E: Aktiver 2-faktor autentisering?

2FA er et ekstra lag med sikkerhet som brukes for å sikre at folk som prøver å få tilgang til en nettkonto er den de sier de er. Først vil en bruker skrive inn brukernavn og passord. Deretter, i stedet for umiddelbart å få tilgang, må de oppgi en bekreftelseskode.

– Du kan stille inn utløpsforsinkelsen slik at den ber deg om bekreftelseskoden enten hver gang du prøver å logge på, hver dag, hver uke eller hver måned.

– Du kan også stille inn meldingen slik at du mottar den via e-post eller via e-post + SMS.

- E: Aktiver 2-faktor autentisering?

-

- F: Aktiver Captcha?

- CAPTCHA er verktøy du kan bruke for å skille mellom ekte brukere og automatiserte brukere, som f.eks roboter. CAPTCHA gir utfordringer som er vanskelige for datamaskiner å utføre, men relativt enkle for mennesker.

- Du kan angi antall tegn til enten 4, 6 eller 8, og du kan også velge om du vil inkludere bokstaver i bekreftelseskoden eller ikke.

- F: Aktiver Captcha?

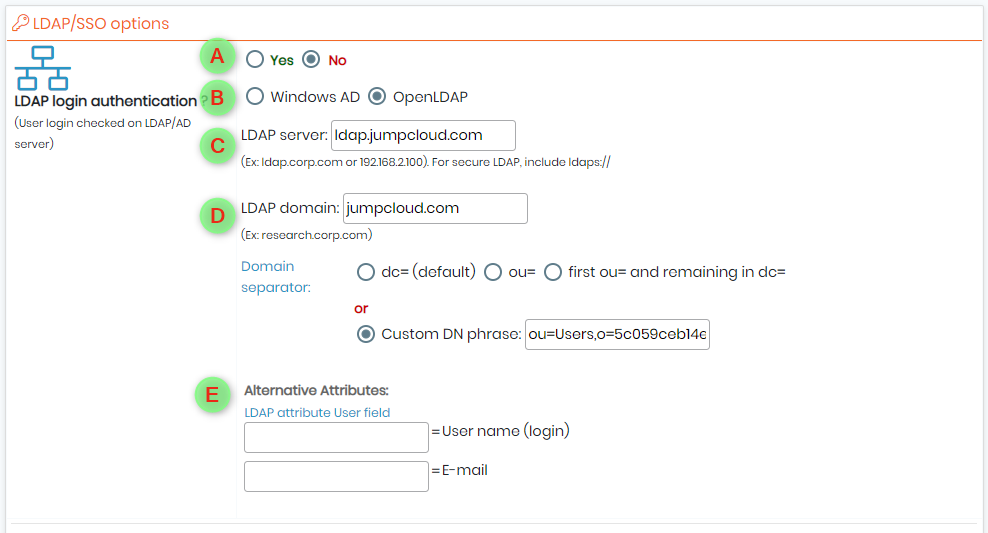

- Du vil se følgende alternativer under LDAP/AD:

LabCollector ![]() lar deg bruke LDAP- og AD-nettverket for brukere, det fungerer med standard LDAP-protokoll og bruker kun LDAP-server og domene.

lar deg bruke LDAP- og AD-nettverket for brukere, det fungerer med standard LDAP-protokoll og bruker kun LDAP-server og domene.

Brukere og ansatte LDAP/AD kan importeres direkte: ADMIN -> BRUKER OG ANSATTE -> IMPORT FRA LDAP & AD.

-

- A: Du kan velge å bruke LDAP/AD-funksjonen.

- B: Du kan velge funksjonen du vil ha - LDAP eller AD.

- C: For LDAP-server kan du velge URL-en som er en streng som kan brukes til å innkapsle adressen og porten til en katalogserver.

- D: Her kan du legge inn LDAP-domenet, ved å bruke en spesifikk domeneskiller eller en tilpasset DN (Distinguished Name som unikt identifiserer en oppføring i katalogen uttrykk). LDAP-serveren har sitt eget LDAP-domene i SMC. Ett LDAP-domene kan velges som standard LDAP-domene slik at brukere kan utelate denne informasjonen når de autentiserer.

- E: Her kan du legge inn LDAP-attributtet for et brukernavn og e-post-ID.

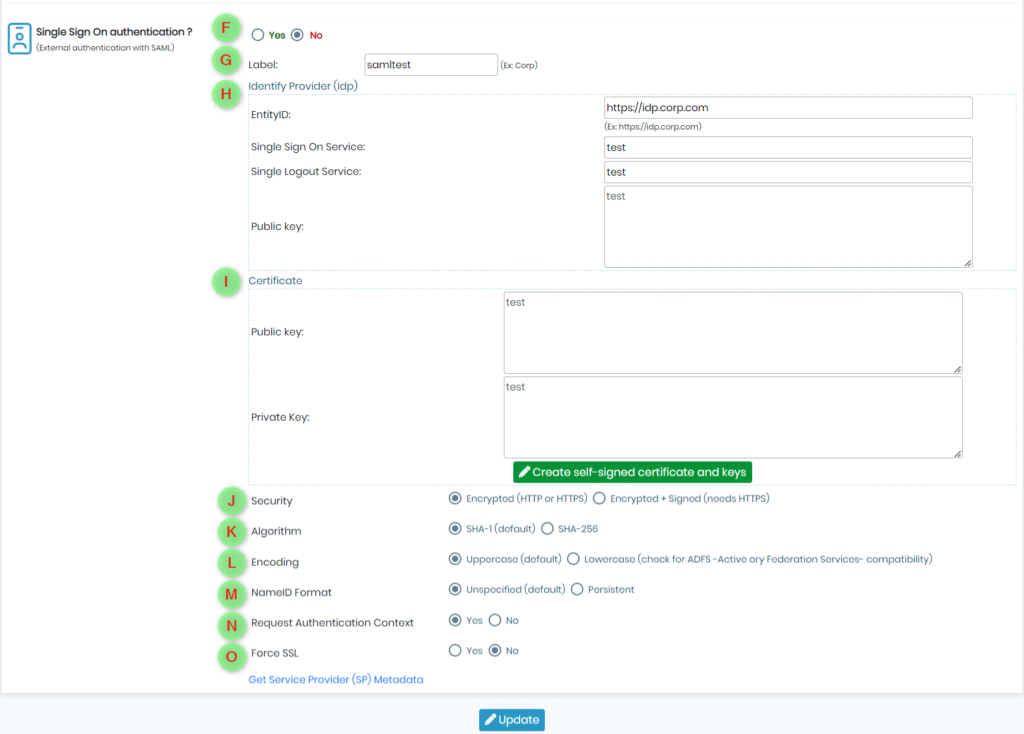

- F: Du kan velge å aktivere Single Sign On (SSO)-autentisering for brukerne. (Enkel pålogging er et autentiseringsskjema som lar en bruker logge på med én enkelt ID og passord til et av flere relaterte, men uavhengige, programvaresystemer).

Enkel påloggingsautentisering: Dette lar laboratoriet ditt bruke SAML (Security Assertion Markup Language) autentisering for pålogging. SAML gir ett enkelt autentiseringspunkt, som skjer hos en sikker identitetsleverandør. SAML bruker sikre tokens som er digitalt signerte og krypterte meldinger med autentiserings- og autorisasjonsdata. Disse tokens sendes fra en identitetsleverandør til LabCollector med et etablert tillitsforhold. Som i tilfellet med LDAP, passord (bortsett fra det til superadministratoren) administreres utenfor LabCollector.

-

- G: Du kan sette etiketten her. En etikett er navnet på selskapet eller selskapet som brukeren skal logge på.

- H: Her kan du legge inn identitetsleverandørens detaljer. Identitetsleverandører kan legge til rette for tilkoblinger mellom nettsky-databehandlingsressurser og brukere, og dermed redusere behovet for brukere å re-autentisere når de bruker mobil- og roaming-applikasjoner. Dermed kan du legge til Entity ID, SSO og enkelt utloggingstjenester og den offentlige nøkkelen. (offentlig nøkkel er en måte å autentisere deg selv på i stedet for å bruke et passord)

- I: Sertifikatalternativer lar deg sette inn offentlig-privat nøkkelpar. Du kan også opprette selvsignerte sertifikater og nøkler

- J: Sikkerheten til URL-en din, hvis den er kryptert eller signert.

- K: Du kan sette algoritmen til enten SHA-1 (som er satt som standard) eller SHA-256.

- L: Koding hvis det er med store eller små bokstaver.

- M: NameID-format hvis det er vedvarende eller uspesifisert. Definerer navnidentifikatorformater støttet av identitetsleverandøren

- N: Du kan velge å be om en autentiseringskontekst. En autentiseringskontekst tillater utvidelse av påstander med tilleggsinformasjon knyttet til autentiseringen av rektor hos identitetsleverandøren. For å forklare enkelt, sikrer det sikker autentisering. For eksempel når du må gjøre multifaktorautentiseringer.

-

- O: Du kan velge om du vil tvinge SSL eller ikke.

![]()

Relaterte temaer: