Zoek in de kennisbank op trefwoord

-

HOE BEGINNEN MET LABCOLLECTOR

- Hoe werkt LabCollector interface eruit zien?

- Hoe ziet een module er over het algemeen uit?

- Opslag instellen in LabCollector?

- Waar zitten velden in LabCollector?

- Waar zitten records in LabCollector en hoe maak je ze?

- Hoe starten met de module Antilichamen?

- Hoe te beginnen met de module Chemische structuren?

- Hoe starten met de Documentmodule?

- Hoe te beginnen met een elektronisch laboratoriumnotitieboekje (ELN)?

- Hoe te beginnen met de Apparatuurmodule?

- Hoe te beginnen met de Plasmidenmodule?

- Hoe te beginnen met de Primers-module?

- Hoe te beginnen met de module Reagentia & Benodigdheden?

- Hoe starten met de Voorbeeldmodule?

- Hoe te beginnen met de Sequences-module?

- Hoe te beginnen met de Stammen & Cellen-module?

- Hoe gebruik ik de Webinars-add-on?

- Hoe opgeslagen gegevens massaal bijwerken?

- Gebruiksaanwijzing LabCollector voor COVID-19-testen?

- Toon alle artikelen (4) Artikelen samenvouwen

-

INSTALLATIE

- Hoe kan ik verbinding maken met LabCollector vanaf een andere computer?

- LabCollector Installatievereisten voor AWS

- Hoe te installeren LabCollector Docker gebruiken?

-

- Hoe verplaats ik een hele installatie naar een nieuwe Windows-server?

- Hoe te rennen LabCollector server op een 64bits Windows-machine?

- Install LabCollector met IIS op Windows Server

-

- Maak het Apache-logboek handmatig schoon om de snelheid te verbeteren.

- Overstappen naar ServerManager v2.5 (oude manier)

- Windows-installatie met behulp van de installatiewizard

- Hoe de soap.dll-extensie in LSMRemote in te schakelen met behulp van een php-bestand of LabCollector Serverbeheer (Windows)?

- Hoe wordt het gebruikt LabCollector Serverbeheerder?

- Hoe te repliceren LabCollector in realtime met Windows Server Manager?

-

- LabCollector Linux-vereisten en installatie

- Hoe installeer ik Ioncube Loader op CentOS, Debian en Ubuntu?

- Ioncube-lader installeren op CentOS

- Suggesties voor een LabCollector Installatie voor hoge beschikbaarheid (HA).

- Hoe schakel ik de soap.dll-extensie in LSMRemote in met behulp van het php-bestand op Linux?

-

- Apache Server/Webserver draait niet op Windows 10

- Maak het Apache-logboek handmatig schoon om de snelheid te verbeteren.

- Maak de houtblokken handmatig schoon om de snelheid te verbeteren.

- FOUT in log: AH00052: kind-pid 3461 uitgangssignaal Segmentatiefout (11)

- FOUT: Waarschuwing: mysql_connect(): Client ondersteunt geen authenticatieprotocol aangevraagd door de server (…)

- Hoe zorg ik ervoor dat Java-applets weer werken na het upgraden naar Java 7U51+?

- Hoe overschreven documenten te herstellen

- Ik krijg de melding "Kan geen verbinding maken met de mySQL-server. Geen database gevonden voor dit lab-account". Wat kan ik doen?

- My LabCollector of Add-on is erg traag. Waarom en hoe dit te verhelpen?

- Onbekende kolom “auto_name_mode” in “field list”: De fout treedt op wanneer ik bestaande records wil aanpassen, nieuwe records wil maken of gegevens wil importeren. Wat kan ik doen?

- URL-probleem

- Wanneer ik records of waarden toevoeg, krijg ik dit bericht: "onjuiste gehele waarde: voor kolom 'telling' op rij 1"

-

- Toegang geven tot LabCollector aan medewerkers buiten uw netwerk

- Hoe kan ik verbinding maken met LabCollector vanaf een andere computer?

- Kan de database worden gescheiden van het systeem waarop labcollector is geinstalleerd?

- Ik heb problemen met het installeren van PHP en/of MySQL. Is er een alternatief?

- Optimalisatie van het geheugengebruik van MySQL Server

- PHP-extensies nodig

- Installatie van rekscanners en verbinding met ScanServer

- Systeemvereisten - Gehoste opties (FR/ENG)

- Wat zijn PHP en MySQL? Heb ik PHP en MySQL nodig?

- Hoe te migreren LabCollector naar nieuwe Linux-server?

-

ALGEMEEN

- Wat is LabCollector?

- Hoe installeer ik LabCollector? Waar kan ik het install.exe-bestand vinden?

- Systeemvereisten - Gehoste opties (FR/ENG)

- Hoe werkt de op afstand gehoste versie?

- Kan ik gebruiken LabCollector op één computer? Kan ik het op een webserver installeren?

- Als ik EEN licentie aanschaf, moet ik dan extra licenties aanschaffen voor andere computers in mijn labnetwerk?

- Handleiding voor het klantengedeelte

- LabCollector ondersteuning

- Wat zijn de FDA-vereisten voor software om te voldoen aan de GxP-richtlijnen?

- Moet ik alle modules aanschaffen? Kan ik alleen de primersmodule gebruiken?

- Betekenis van pictogrammen (EN/FR) V.6.0

- Pictogrammen betekenis (EN/FR)

- Hoe zoek ik in LabCollector?

- Kan ik alle records in een module zien/vermelden?

- Hoe druk ik dossiers af?

- Hoe kan ik panelen toevoegen aan LabColletor v6.0?

- Hoe maak je buizen met opslag en markeer je het gebruik ervan? (v6.0)

- Hoe waarschuwingen voor buizen aanmaken en instellen? (v6.0)

- Label netwerkprinters en roltypes

- Toon alle artikelen (4) Artikelen samenvouwen

-

BASIS KENMERKEN

- Modellen exporteren en afdrukken

- Hoe voeg ik meerdere records toe zonder gegevensimport

- Hoe koppel ik records en met welk doel?

- Hoe maakt of bewerkt u records? (FR/EN)

- Pictogrammen betekenis (EN/FR)

- Betekenis van pictogrammen (EN/FR) V.6.0

-

- Wat kan ik doen met de standaardvelden?

- Kan ik een aangepaste module toevoegen die aan mijn specifieke behoeften voldoet?

- Aangepaste veldtypen

- Hoe maak je een aangepast veld?

- Hoe maak je een aangepast veld? Voor versie 5.2 en hoger

- Aangepast veld: optie Veldcategorie versie 5.2x

- Aangepaste velden: optie Tabblad Analyse

- Hoe pas ik opnameopties aan?

- Hoe gebruik ik een alleen-lezen veld?

- Aanpassen LabCollector kleuren inlogpagina?

- Hoe wijzig ik de taal en naam van aangepaste velden?

-

- Wat is een CSV-bestand?

- Importeer uw gegevens (v6.0)

- Importeer uw gegevens (versie 5.3 en hoger)

- Hoe gegevens-csv afbakenen voor gegevensimport?

- Wat zijn de standaardveldwaarden tijdens het importeren van gegevens? v6.0

- Hoe formatteer ik de datumwaarde als jjjj-mm-dd of jj-mm-dd om te importeren?

- Importeer uw monsters en bijbehorende opslag in 3 stappen

- Importeer en beheer uw reagentia en benodigdheden V5.3 en hoger

- Importeur ma BDD EndNote dans LabCollector (FR)

- Hoe u fouten kunt oplossen tijdens het importeren van gegevens

- Hoe opgeslagen gegevens massaal bijwerken?

-

- Wat zijn machtigingen op gebruikersniveau?

- Hoe gebruik je versiebeheer? v5.31 en lager

- Hoe gebruik je versiebeheer? v5.4 en hoger

- Gebruikers beheren (v5.31 en lager)

- Gebruikers beheren (v5.4 en hoger)

- Hoe gebruik ik AD of LDAP voor inlogverificatie?

- Wat zijn groepsbeleidsregels en hoe kunt u deze gebruiken?

- Wat zijn groepsbeleidsregels en hoe kunt u deze gebruiken? v5.4 en hoger

- Wat zijn groepsbeleidsregels en hoe kunt u deze gebruiken? v6.0 en hoger

- Hoe gebruikers beheren? (v.6.032+)

- Hoe toegangsrechten configureren?

-

MODULES

-

- Artikelen komen eraan

-

- Hoe te beginnen met de module Reagentia & Benodigdheden?

- Voorkeuren voor reagentia en benodigdheden (v6.03)

- Voorkeuren voor reagentia en benodigdheden

- Hoe maak ik waarschuwingen voor chemicaliën en apparatuur?

- Hoe maak ik waarschuwingen met kavels aan? (v6.0)

- Beheer uw reagenspartijen (v6.0)

- Beheer uw reagenspartijen

- Hoe veel weggooien?

- Risicocodes

- Hoe beheer ik leveranciers en verkopers?

- Hoe druk ik risico- en veiligheidsgegevens af?

- Importeer en beheer uw reagentia en benodigdheden V5.3 en hoger

- Beheer de opslag voor de module Reagens en benodigdheden

- Opslag beheren voor de module Reagentia & Benodigdheden (v6.0)

- GHS-gevarenpictogrammen, verplichte veiligheidsborden en het NFPA Hazard Rating System

- Hoe SDS Maker gebruiken?

- Toon alle artikelen (1) Artikelen samenvouwen

-

- Artikelen komen eraan

-

- Artikelen komen eraan

-

- Hoe maak ik waarschuwingen voor chemicaliën en apparatuur?

- Hoe activeer en stel ik verschillende soorten apparatuurwaarschuwingen in? (v6.0)

- Hoe activeer en stel ik verschillende soorten apparatuurwaarschuwingen in? (v5.4 en lager)

- Hoe kan ik een nieuwe categorie toevoegen en opnemen in de apparatuurmodule? (v6.0)

- Hoe kan ik een nieuwe categorie toevoegen en opnemen in de apparatuurmodule? (v5.4 en lager)

- Hoe kan ik een controlekaart toevoegen voor kalibratieonderhoud van apparatuur?

- Hoe kan ik onderhoud voor apparatuur toevoegen/bewerken? (v6.0+)

- Onderhoud voor apparatuur toevoegen/bewerken (v5.4 en lager)

- Hoe kan ik een onderhoudsrapport voor apparatuur exporteren?

- Wat zijn de opties in het gedeelte 'Displayonderhoud' van apparatuur. (v5.4 en lager)

- Wat zijn de opties in het gedeelte 'Displayonderhoud' van apparatuur. (v6.0)

-

- Artikelen komen eraan

-

ADD-ONS

- Wat zijn add-ons?

- Fly Stock-manager

- Wat is de Weight Tracker-add-on? Hoe te gebruiken?

- Aangepast veldbestand uploaden

- Wat is een e-catalogusadd-on? En hoe gebruik je het?

-

- Hoe te beginnen met LSM?

- LSM-gebruiksgids – van opdrachtaanvraag tot resultaatrapportage

- Test de LSM-API

- Plaats de LSMremote-applicatie in uw website

- Hoe voer ik een genetische vaderschaps-/relatietest uit met behulp van LSM?

- Inleiding tot HL7 en hoe u het in LSM kunt gebruiken

- LSM-takenlijstpictogrammen - Wat betekenen ze?

- LSM: Hoe testresultaten groeperen op specialiteit?

- Partij-monsterkoppeling in LSM voor kwaliteitscontrole

-

- 1e stap: Gebruikers en aanvragers aanmaken

- Hoe u monsters kunt verzenden van LabCollector naar een LSM-baan

- Hoe koppel ik een maatwerkmodule aan LSM?

- Hoe dossierdossiers (patiënten, dieren...) beheren in LSM?

- Hoe kan ik aangepaste velden in LSM opnieuw ordenen/herschikken?

- Hoe bereik in LSM beheren?

- Hoe kan ik een opdracht in LSM opnieuw starten?

- Ik kan zonder problemen een nieuwe taak toevoegen, maar als ik eraan probeer te beginnen, lukt het niet. De volgende foutmelding verschijnt: Fout bij laden van XML-document: data/bl/bl-job.php. Wat is het probleem?

- Hoe accepteer ik banen in LSM?

- Hoe maak en voer ik een opdracht in LSM uit?

- Hoe maak ik een testversie in LSM?

- Hoe CSV met monsters en tests in LSM importeren?

-

- 5e stap: Resultaat- en factuursjabloon

- Hoe rapporten genereren in LSM?

- Hoe maak ik een verwerkingsrapport aan in LSM?

- Hoe kan ik een factuurrapportsjabloon genereren in LSM?

- Hoe maak ik een Chain Of Custody (CoC) rapport aan en gebruik ik dit LSM & LSMRemote?

- Hoe gebruik ik een teksteditor om een rapportsjabloon in LSM te maken?

- Rapporttags in LSM voor resultaat-/factuur-/CoC-/batch-sjablonen?

- Correctie-/wijzigingsacties in LSM-rapport

- Hoe meerdere rapporten/CoC's afdrukken en volgen in LSMRemote?

- Fout bij het laden van grote rapporten LabCollector

- Fout bij het laden van grote rapporten in LSM

- Hoe configureer ik de kop- en voettekst in het LSM-rapport/CoC/facturen? (vanaf v4.057+)

- Wat is het doel van de unieke ID-barcode van het rapport?

-

- LSMRemote (v6.0) registratie, login en andere opties

- LSMRemote installatiestappen & integratie in de website? (v4.0)

- LSMRemote configureerbare opties (v4.0)

- Hoe configureer ik nieuwe velden, verzend ik een opdracht in LSMRemote en bekijk ik deze in LSM?

- Hoe zoeken in LSMRemote?

- Hoe maak ik een token aan voor rapporttoegang voor patiënt/cliënt met behulp van LSMRemote?

- Hoe CoC Manifest genereren met geïntegreerde labels?

- Hoe meerdere rapporten/CoC's afdrukken en volgen in LSMRemote?

- Configuratie van preregistratie van patiënten en LSMRemote-portalverbinding

- Hoe pre-registratie van taken uitvoeren via de LSMRemote-portal?

- Hoe kan ik afsprakenplanning integreren in LSMRemote?

- Hoe de soap.dll-extensie in LSMRemote in te schakelen met behulp van een php-bestand of LabCollector Serverbeheer (Windows)?

- Hoe importeer ik taken met LSMRemote?

- Hoe de kit configureren en activeren in LSMRemote?

- Hoe kan ik de streepjescodes in bulk afdrukken met LSMRemote?

- Hoe schakel ik de soap.dll-extensie in LSMRemote in met behulp van het php-bestand op Linux?

- Toon alle artikelen (1) Artikelen samenvouwen

-

- OW-Server ENET-handleiding

- OW-Server Snelstartgids

- OW-Server WiFi-handleiding

- Snelle WiFi-configuratie voor OW-Server WiFi

- Conversiemethode van mA-waarden naar specifieke eenheid voor dataloggersonde?

- Hoe u uw datalogger instelt LabCollector?

- Hoe installeer ik sensoren op ULT-vriezers?

- Hoe stel ik waarschuwingen in in de datalogger?

-

-

- Hoe maak ik een boek, voeg ik een experiment en een pagina toe?

- Wat zit er in een boek?

- Wat zit er in een experiment?

- Wat zit erin ELN Bladzijde?

- Hoe kan ik afdrukken vanuit ELN?

- ELN Workflows

- ELN templates

- TIFF-afbeeldingsgebruik

- Hoe u de ELN Pagina's?

- Hoe u een microplaat toevoegt ELN Bladzijde?

- Hoe u een recept voor reagentia/oplossingen kunt toevoegen ELN?

-

- ELN - Helpgids voor Zoho Spreadsheet

- Grafiek in plat spreadsheet

- Hoe u de taal van ZOHO Excel kunt wijzigen ELN?

- Hoe u uw Excel kunt repliceren/importeren ELN?

- Hoe spreadsheets gebruiken?

- Wat is Flat & Zoho Spreadsheet Editor en hoe kunt u dit inschakelen?

- Hoe gebruik ik platte spreadsheets en formules daarin?

- Hoe maak je een grafiek in Flat Spreadsheet?

- Wat kan vanuit Excel in een platte spreadsheet worden geplakt?

-

- Add-on voor het ontvangen van monsters: projectconfiguratie-instellingen

- Hoe maak en verwerk ik een pakket in de Sample ontvangende add-on?

- Hoe kan ik pooling uitvoeren in de add-on voor monsterontvangst?

- Hoe platen verwerken in de add-on voor monsterontvangst?

- Hoe kan ik monsters bekijken die zijn gemaakt in de add-on voor het ontvangen van monsters in een module?

- Hoe kan ik monsters die zijn gemaakt in de monsterontvangst toevoegen aan de Workflow-add-on?

- Hoe monsters verbinden en verzenden vanuit 'monsterontvangst' om tests uit te voeren in 'LSM'?

-

MOBIELE APPS

-

- Artikelen komen eraan

-

INTEGRATIE

-

API

- Inleiding tot LabCollector API

- API voor LabCollector (v5.4 +)

- API voor LSM (v2)

- API voor ELN (V1)

- Hoe test je de LabCollector REST-API?

- API-foutmeldingen

- API: Hoe dozen of platen maken?

- Test de Lab Service Manager-API

- Webservice/API Apache-installatie

- Hoe stelt u uw Web Services API in?

- Wat is de Swagger-gebruikersinterface? Hoe krijg ik er toegang toe en test ik API-eindpunten?

-

TOOLS

- Hoe installeer je het uitvoerbare bestand NCBI Blast om te gebruiken? LabCollector?

- Receptmanager instellen en gebruiken (oude versie)

- Hoe opgeslagen items beheren?

- Beheer van inkooporders - A tot Z

- Beheer van inkooporders – A tot Z (v 6.0+)

- Receptbeheer (v6.0)

- Monsters batchtool (Rackscanner)

- Hoe gebruik ik Mass Record Updater?

-

HULPPROGRAMMA'S / MIDDLEWARE

-

- Hoe kan ik File connector v2.2 downloaden en installeren? (Labcollector v6.0)

- Hoe installeer ik Fileconnector op Mac OS? (Labcollector v6.0)

- Een bestand bewerken met File Connector

- Hoe gebruik ik specifieke software om bepaalde soorten bestanden in fileconnector te openen? (Labcollector v6.0)

- Hoe gebruik ik Fileconnector in Mac OS?

-

- Hoe u Scan Server instelt en configureert LabCollector?

- Monsters batchtool (Rackscanner)

- De stellingbarcode bovenaan of als derde element tussen regels?

- Hoe CSV in UTF8 in Excel openen?

-

AFDRUKKEN

- Hoe u de printer configureert met LabCollector?

- Hoe een USB-printer aan te sluiten LabCollector?

- Compatibele labelprinters

- Label netwerkprinters en roltypes

- Genereren en afdrukken van barcodelabels

- Hoe druk ik barcodelabels af?

- Hoe druk ik dooskaarten af?

- Hoe druk ik dossiers af?

- Hoe druk ik risico- en veiligheidsgegevens af?

- Hoe druk ik opslaggegevens af

- Hoe labels afdrukken in een HTTPS-omgeving?

- Hoe u uw PDA N5000 het beste kunt configureren LabCollector .

- Hoe kan ik mijn barcodescanner AGB-SC1 CCD configureren?

- Hoe kan ik mijn barcodescanner HR200C configureren?

- Hoe configureer ik FluidX om ScanServer te ondersteunen?

- Time-out voor verbinding met streepjescodeprinter

- AGB-W8X Handleiding voor het scannen van streepjescodes

- Hoe stelt u uw printers en labels in?

- Toon alle artikelen (3) Artikelen samenvouwen

-

STORAGE

- Opslag instellen in LabCollector?

- Hoe creëer ik dozen/laden/rekken in opslagapparatuur?

- Hoe maak je doosmodellen voor opslag?

- Hoe dozen in opslag repliceren en dupliceren?

- Hoe rietjes bewaren en beheren? (EN/FR)

- Hoe voeg ik monsters toe aan een specifieke vriezer, plank of ander onderdeel van het opslagsysteem?

- Hoe haal ik monsters uit een specifieke vriezer?

- Beheer de opslag voor de module Reagens en benodigdheden

- Hoe de opslagbrowser organiseren?

- Hoe druk ik dooskaarten af?

- Hoe druk ik opslaggegevens af

- Opslag In-/uitchecksysteem

-

NALEVING

- Wat zit er in het Compliancy Pack?

- Hoe gebruik ik een alleen-lezen veld?

- Wat zijn de FDA-vereisten voor software om te voldoen aan de GxP-richtlijnen?

- FDA CFR21 deel 11 productchecklist

- ISO 17025-compatibiliteitsvereisten

- Hoe gebruik je versiebeheer? v5.31 en lager

- Hoe gebruik je versiebeheer? v5.4 en hoger

- Moet ik records vergrendelen, archiveren of verwijderen?

-

ONDERSTEUNING

-

INSTELLINGEN

- Hoe configureer ik Apache om te werken met Office 2007 en hoger?

- Hoe u uw LabCollector? (EN/FR)

- PHP-extensies nodig

- Versnel uw lokale netwerk

- TIFF-afbeeldingsgebruik

- Tijdstempel in de records met onjuiste tijd.

- Hoe configureer ik SMTP om OAuth 2.0 (Microsoft en Gmail) te gebruiken?

-

- LabCollector Algemene instellingen

- LabCollector Algemene installatie - v5.4

- LabCollector Algemene instellingen 5.2

- LabCollector Algemene installatie-v6.0

- Inlogopties en php-vereisten voor LDAP/SSO

- Hoe u uw LabCollector'algemene instellingen, logo & modules' namen?

- Hoe configureert u uw proxy-, taakplanner- en e-mailopties?

- Hoe configureert u de zoek- en formulieropties van uw module?

- Hoe configureert u externe links op uw startpagina?

- Hoe stelt u uw nieuwsfeed in?

-

- Fout bij het laden van grote rapporten LabCollector

- Velden met schuifbalk werken niet in Safari, wat kan ik doen?

- Het lukt mij niet om het boxschema in Safari te bekijken. Waarom?

- Ik krijg de foutmelding: "Het programma kan niet starten omdat MSVCR110.dll ontbreekt op uw computer. Probeer het programma opnieuw te installeren om dit probleem op te lossen" tijdens het installeren of bijwerken LabCollector voor Windows

- Probleem in uploadbestand: kijk naar uw PHP-configuratie

- Het zoeken naar modules mislukt met een 404-fout of het verzoek is te lang

- Wanneer ik grote bestanden wil importeren, gebeurt er niets?

- Waarom krijg ik de foutmelding “MySQL-server is verdwenen” bij het uploaden van bestanden?

-

NIEUWE KB VAN DE MAAND

- Handleiding voor het klantengedeelte

- Hoe maak je buizen met opslag en markeer je het gebruik ervan? (v6.0)

- Hoe gegevens in plasmide- en sequentiemodules uploaden/importeren?

- LabCollector Algemene installatie-v6.0

- Beheer van inkooporders – A tot Z (v 6.0+)

- Hoe gebruik ik de Plasmid Map Editor?

- Hoe stel ik waarschuwingen in in de datalogger?

-

OPGENOMEN PRESENTATIES

LabCollector ![]() biedt diverse instelmogelijkheden. Het is klaar voor gebruik (voor zover mogelijk) kan de configuratie ervan eenvoudig worden beheerd door de superbeheerder om aan uw specifieke laboratoriumvereisten te voldoen. In de volgende Knowledge Base laten we u zien hoe u uw aanmeldingsopties instelt en hoe u de LDAP/AD- en Single Sign On (SSO)-authenticatiefunctie configureert.

biedt diverse instelmogelijkheden. Het is klaar voor gebruik (voor zover mogelijk) kan de configuratie ervan eenvoudig worden beheerd door de superbeheerder om aan uw specifieke laboratoriumvereisten te voldoen. In de volgende Knowledge Base laten we u zien hoe u uw aanmeldingsopties instelt en hoe u de LDAP/AD- en Single Sign On (SSO)-authenticatiefunctie configureert.

![]()

Voor toegang tot uw LDAP/AD- en SSO-opties gaat u eenvoudigweg naar BEHEERDER -> ANDERE -> ORGANISATIE -> Login opties:

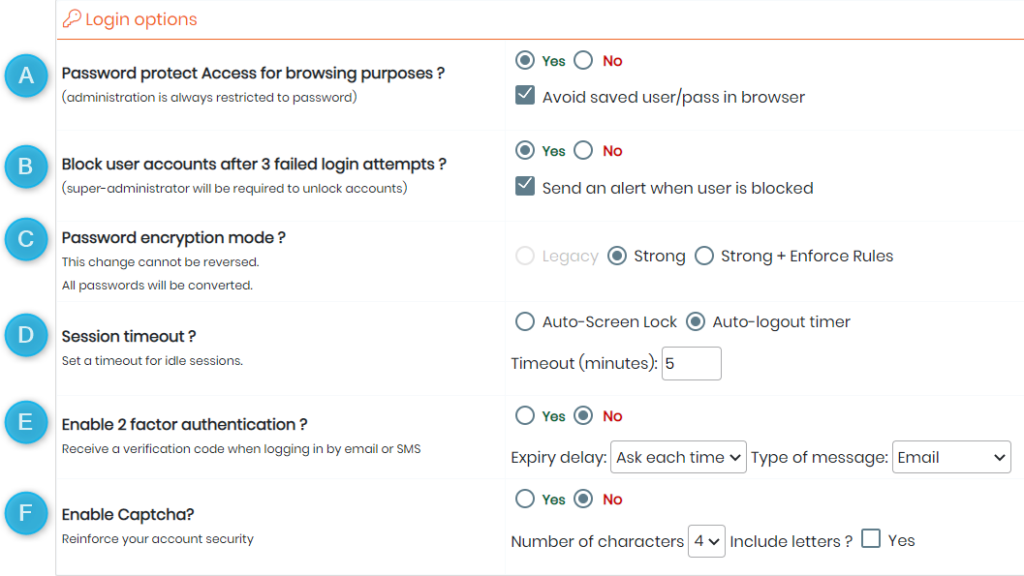

- Op het tabblad Inlogopties ziet u de volgende functies:

-

- A: Wachtwoordbeveiliging Toegang voor browsedoeleinden optie:

- JA: u definieert de totale inlogbeveiliging.

- NEE: u geeft een semi-open systeem aan waarin het bladeren en zoeken naar gegevens onbeperkt is.

- De administratie is altijd beveiligd met een wachtwoord.

- U kunt internetbrowsers ook dwingen om aanmeldings- en wachtwoordgegevens niet op te slaan.

- B: Blokkeer gebruikersaccounts na 3 mislukte inlogpogingen optie:

- JA: als een gebruiker drie keer het verkeerde wachtwoord invoert, wordt zijn/haar account geblokkeerd en moet de superbeheerder het account ontgrendelen. U kunt er ook voor kiezen om een waarschuwing te laten sturen naar de superbeheerder wanneer een gebruiker wordt geblokkeerd.

- NEE: u kunt het wachtwoord zo vaak invoeren als u wilt

- C: Wachtwoordcoderingsmodus:

- Je kunt kiezen tussen drie wachtwoordversleutelingsmodi: (1) legacy (oude), (2) SHA-256 of (3) SHA-256 + sterke regels.

- (1) In de oude modus kunt u alleen de volgende tekens gebruiken: 0..9, a..z, A..Z en % . : / | _ – &- Bij de laatste twee SHA-modi zijn alle tekens beschikbaar en wordt een dubbele wachtwoordbevestiging op superbeheerder en nieuwe gebruikers gevraagd.

- SHA-256 + sterke regels, superbeheerder geeft een tijdelijk wachtwoord aan de gebruiker. Tijdens de eerste login moet de nieuwe gebruiker zijn wachtwoord wijzigen volgens de strenge regels.

- “Sterke regels” betekent dat het wachtwoord het volgende moet bevatten:

- tenminste 8 tekens

- minimaal 1 kleine letter

- minimaal 1 hoofdletter

- minimaal 1 cijfer

- minimaal 1 speciaal teken

- A: Wachtwoordbeveiliging Toegang voor browsedoeleinden optie:

-

- D: Sessietime-out:

– U kunt ervoor kiezen om het scherm te “vergrendelen” of “uit te loggen” vanuit het LabCollector sessie.

– U kunt de time-outminuten kiezen waarop u wilt inloggen of vergrendelen.

- D: Sessietime-out:

-

- E: 2-factor-authenticatie inschakelen?

2FA is een extra beveiligingslaag die ervoor zorgt dat mensen die toegang proberen te krijgen tot een online account, zijn wie ze zeggen dat ze zijn. Eerst voert een gebruiker zijn gebruikersnaam en een wachtwoord in. Vervolgens moeten ze, in plaats van onmiddellijk toegang te krijgen, een verificatiecode opgeven.

– U kunt de vervalvertraging zo instellen dat u elke keer dat u probeert in te loggen, elke dag, elke week of elke maand om de verificatiecode wordt gevraagd.

– Je kunt het bericht ook zo instellen dat je het via e-mail of via e-mail + sms ontvangt.

- E: 2-factor-authenticatie inschakelen?

-

- F: Captcha inschakelen?

- CAPTCHA's zijn hulpmiddelen die u kunt gebruiken om onderscheid te maken tussen echte gebruikers en geautomatiseerde gebruikers, zoals bots. CAPTCHA's bieden uitdagingen die moeilijk uit te voeren zijn voor computers, maar relatief eenvoudig voor mensen.

- U kunt het aantal tekens instellen op 4, 6 of 8 en u kunt ook kiezen of u wel of geen letters in de verificatiecode wilt opnemen.

- F: Captcha inschakelen?

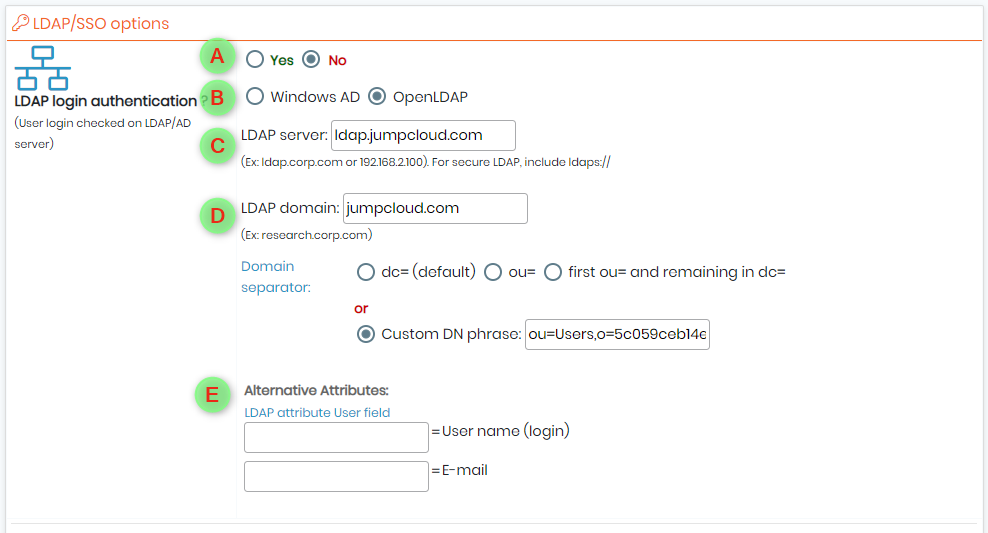

- Onder LDAP/AD ziet u de volgende opties:

LabCollector ![]() stelt u in staat het LDAP- en AD-netwerk voor gebruikers te gebruiken, het werkt met het standaard LDAP-protocol en gebruikt alleen de LDAP-server en het domein.

stelt u in staat het LDAP- en AD-netwerk voor gebruikers te gebruiken, het werkt met het standaard LDAP-protocol en gebruikt alleen de LDAP-server en het domein.

Gebruikers en medewerkers LDAP/AD kunnen rechtstreeks worden geïmporteerd: BEHEERDER -> GEBRUIKERS & PERSONEEL -> IMPORTEREN UIT LDAP & AD.

-

- A: u kunt ervoor kiezen de LDAP/AD-functie te gebruiken.

- B: U kunt de gewenste functie kiezen: LDAP of AD.

- C: Voor de LDAP-server kunt u de URL kiezen. Dit is een tekenreeks die kan worden gebruikt om het adres en de poort van een directoryserver in te kapselen.

- D: Hier kunt u het LDAP-domein plaatsen, met behulp van een specifiek domeinscheidingsteken of een aangepaste DN (Distinguished Name die op unieke wijze een vermelding in de directory identificeert zin). De LDAP-server heeft een eigen LDAP-domein in de SMC. Er kan één LDAP-domein worden geselecteerd als het standaard LDAP-domein, zodat gebruikers deze informatie kunnen weglaten wanneer ze zich authenticeren.

- E: Hier kunt u het LDAP-attribuut voor een gebruikersnaam en e-mailadres invoeren.

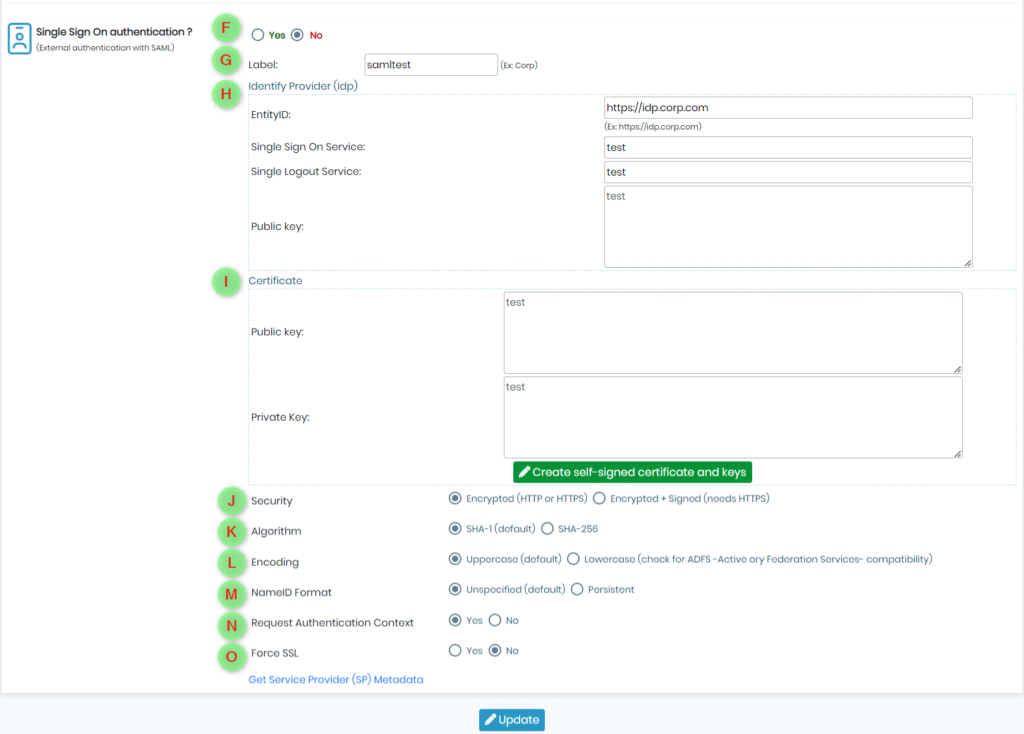

- F: u kunt ervoor kiezen om de Single Sign On (SSO)-authenticatie voor de gebruikers te activeren. (Single sign-on is een authenticatieschema waarmee een gebruiker met één ID en wachtwoord kan inloggen op een van de verschillende gerelateerde, maar toch onafhankelijke softwaresystemen.

Single Sign-On-authenticatie: Hiermee kunt u uw laboratorium gebruiken SAML-authenticatie (Security Assertion Markup Language). voor inloggen. SAML biedt één authenticatiepunt, dat gebeurt bij een veilige identiteitsprovider. SAML maakt gebruik van veilige tokens: digitaal ondertekende en gecodeerde berichten met authenticatie- en autorisatiegegevens. Deze tokens worden doorgegeven van een identiteitsprovider aan LabCollector met een gevestigde vertrouwensrelatie. Net als in het geval van LDAP, wachtwoorden (behalve die van de superbeheerder) worden buiten beheerd LabCollector.

-

- G: U kunt het label hier plaatsen. Een label is de naam van het bedrijf of de onderneming waarbij de gebruiker inlogt.

- H: Hier kunt u de gegevens van de identiteitsprovider invoeren. Identiteitsproviders kunnen verbindingen tussen cloud computing-bronnen en gebruikers vergemakkelijken, waardoor de noodzaak voor gebruikers om zich opnieuw te authenticeren bij het gebruik van mobiele en roaming-applicaties wordt verminderd. U kunt dus de entiteits-ID, SSO, eenmalige uitlogservices en de openbare sleutel toevoegen. (openbare sleutel is een manier om jezelf te authenticeren in plaats van een wachtwoord te gebruiken)

- I: Met certificaatopties kunt u een publiek-privaat sleutelpaar invoegen. U kunt ook zelfondertekende certificaten en sleutels maken

- J: Beveiliging van uw URL, als deze gecodeerd of ondertekend is.

- K: U kunt het algoritme instellen op SHA-1 (standaard ingesteld) of SHA-256.

- L: Codering als het in hoofdletters of kleine letters is.

- M: NameID-indeling als deze persistent of niet-gespecificeerd is. definieert de naam-ID-formaten ondersteund door de identiteitsprovider

- N: U kunt ervoor kiezen om een authenticatiecontext aan te vragen. Een authenticatiecontext maakt het mogelijk beweringen aan te vullen met aanvullende informatie met betrekking tot de authenticatie van de Opdrachtgever bij de Identiteitsprovider. Om het eenvoudig uit te leggen: het zorgt voor veilige authenticatie. Bijvoorbeeld wanneer u multifactor-authenticaties moet uitvoeren.

-

- O: U kunt kiezen of u de SSL wel of niet wilt forceren.

![]()

Gerelateerde onderwerpen: