Пошук у базі знань за ключовими словами

-

ЯК ПОЧАТИ LABCOLLECTOR

- Як LabCollector як виглядає інтерфейс?

- Як загалом виглядає модуль?

- Як налаштувати сховище в LabCollector?

- У чому знаходяться поля LabCollector?

- Що таке записи в LabCollector і як їх створити?

- Як розпочати роботу з модулем Антитіла?

- Як розпочати роботу з модулем «Хімічні структури»?

- Як почати роботу з модулем Документ?

- Як почати роботу з електронним лабораторним зошитом (ELN)?

- Як почати роботу з модулем обладнання?

- Як розпочати роботу з модулем Plasmids?

- Як розпочати роботу з модулем Primers?

- Як розпочати роботу з модулем Reagent & Supplies?

- Як почати роботу з модулем Sample?

- Як почати роботу з модулем Sequences?

- Як почати роботу з модулем «Штами та клітини»?

- Як використовувати надбудову Webinars?

- Як масово оновити запам'ятовані записи?

- як використовувати LabCollector для тестування на COVID-19?

- Показати всі статті (4) Згорнути статті

-

УСТАНОВКА

- Як я можу підключитися до LabCollector з іншого комп'ютера?

- LabCollector Вимоги до встановлення AWS

- Як встановити LabCollector за допомогою Docker?

-

- Як перемістити всю установку на новий сервер Windows?

- Як бігати LabCollector сервер на 64-розрядній машині Windows?

- Встановлювати LabCollector з IIS на Windows Server

-

- Очистіть журнал apache вручну, щоб покращити швидкість.

- Перехід на ServerManager v2.5 (старий спосіб)

- Інсталяція Windows за допомогою майстра інсталяції

- Як увімкнути розширення soap.dll у LSMRemote за допомогою файлу php або LabCollector Менеджер сервера (Windows)?

- Як користуватися LabCollector Менеджер сервера?

- Як тиражувати LabCollector у режимі реального часу за допомогою Windows Server Manager?

-

- Сервер/веб-сервер Apache не працює в Windows 10

- Очистіть журнал apache вручну, щоб покращити швидкість.

- Очистіть колоди вручну, щоб покращити швидкість.

- ПОМИЛКА в журналі: AH00052: вихідний сигнал дочірнього pid 3461 Помилка сегментації (11)

- ПОМИЛКА: Попередження: mysql_connect(): Клієнт не підтримує протокол автентифікації, який вимагає сервер (…)

- Як змусити Java-аплети знову працювати після оновлення до Java 7U51+?

- Як відновити перезаписані документи

- Я маю повідомлення «Не вдалося підключитися до сервера mySQL. Для цього облікового запису лабораторії не знайдено бази даних». Що я можу зробити?

- My LabCollector або Надбудова дуже повільна. Чому і як це виправити?

- Невідомий стовпець «auto_name_mode» у «списку полів»: помилка виникає, коли я хочу відкоригувати наявні записи, створити нові або імпортувати дані. Що я можу зробити?

- Проблема з URL-адресою

- Коли я додаю записи чи будь-які значення, я маю це повідомлення: "неправильне ціле значення: для стовпця "count" у рядку 1"

-

- Дайте доступ до LabCollector співавторам за межами вашої мережі

- Як я можу підключитися до LabCollector з іншого комп'ютера?

- Чи можна відокремити базу даних від системи, на якій labcollector встановлено?

- У мене проблеми зі встановленням PHP та/або MySQL. Чи є альтернатива?

- Оптимізація використання пам'яті Mysql Server

- Потрібні розширення PHP

- Встановлення стійкових сканерів і підключення до ScanServer

- Системні вимоги - розміщені параметри (FR/ENG)

- Що таке PHP і MySQL? Чи потрібно мені мати PHP і MySQL?

- Як мігрувати LabCollector на новий сервер Linux?

-

Загальні відомості

- Що таке LabCollector?

- Як встановити LabCollector? Де я можу знайти файл install.exe?

- Системні вимоги - розміщені параметри (FR/ENG)

- Як працює віддалена версія?

- Чи можна використовувати LabCollector на одному комп'ютері? Чи можу я встановити його на веб-сервері?

- Якщо я придбаю ОДНУ ліцензію, чи потрібно мені купувати додаткові ліцензії для інших комп’ютерів у моїй лабораторній мережі?

- Підручник із зони клієнта

- LabCollector підтримка

- Які вимоги FDA до програмного забезпечення для відповідності вказівкам GxP?

- Чи потрібно купувати всі модулі? Чи можу я використовувати лише модуль праймерів?

- Значення значків (EN/FR) V.6.0

- Значення значків (EN/FR)

- Як шукати в LabCollector?

- Чи можу я переглянути/перерахувати всі записи в модулі?

- Як роздрукувати записи?

- Як додати панелі до LabColletor v6.0?

- Як створити пробірки зі сховищем і позначити їх використання? (версія 6.0)

- Як створити та встановити сповіщення для трубок? (версія 6.0)

- Принтери мережевих етикеток і типи рулонів

- Показати всі статті (4) Згорнути статті

-

ОСНОВНІ ОСОБЛИВОСТІ

- Експорт і друк моделей

- Як додати кілька записів без імпорту даних

- Як зв’язати записи та з якою метою?

- Як ви створюєте або редагуєте записи? (FR/EN)

- Значення значків (EN/FR)

- Значення значків (EN/FR) V.6.0

-

- Що я можу робити з полями за замовчуванням?

- Чи можу я додати спеціальний модуль відповідно до своїх потреб?

- Спеціальні типи полів

- Як створити спеціальне поле?

- Як створити спеціальне поле? Для версії 5.2 і вище

- Настроюване поле: варіант категорії поля версії 5.2x

- Настроювані поля: опція аналізу вкладок

- Як налаштувати параметри запису?

- Як використовувати поле лише для читання?

- Як налаштувати LabCollector кольори сторінки входу?

- Як змінити мову та назву спеціальних полів?

-

- Що таке файл CSV?

- Імпорт даних (версія 6.0)

- Імпорт даних (версія 5.3 і вище)

- Як розмежувати дані CSV для імпорту даних?

- Які значення полів за замовчуванням під час імпорту даних? v6.0

- Як відформатувати значення дати як рррр-мм-дд або рр-мм-дд для імпорту?

- Імпортуйте свої зразки та відповідне сховище за 3 кроки

- Імпортуйте та керуйте своїми реагентами та витратними матеріалами V5.3 і вище

- Імпортер BDD EndNote в LabCollector (FR)

- Як усунути помилки під час імпорту даних

- Як масово оновити запам'ятовані записи?

-

- Що таке дозволи на рівні користувача?

- Як ви використовуєте керування версіями? v5.31 і нижче

- Як ви використовуєте керування версіями? v5.4 і вище

- Як керувати користувачами (версія 5.31 і нижче)

- Як керувати користувачами (версія 5.4 і вище)

- Як використовувати AD або LDAP для автентифікації?

- Що таке групові політики та як ними користуватися?

- Що таке групові політики та як ними користуватися? v5.4 і вище

- Що таке групові політики та як ними користуватися? v6.0 і вище

- Як керувати користувачами? (версія 6.032+)

- Як налаштувати права доступу?

-

МОДУЛІ

-

- Статті незабаром

-

- Як розпочати роботу з модулем Reagent & Supplies?

- Параметри реагентів і витратних матеріалів (версія 6.03)

- Налаштування реагентів і витратних матеріалів

- Як створити сповіщення про хімікати та обладнання?

- Як створити сповіщення з лотами? (версія 6.0)

- Керуйте партіями реагентів (версія 6.0)

- Керуйте своїми партіями реагентів

- Як розпорядитися лотом?

- Коди ризиків

- Як мені керувати постачальниками та продавцями?

- Як роздрукувати інформацію про ризики та безпеку?

- Імпортуйте та керуйте своїми реагентами та витратними матеріалами V5.3 і вище

- Керуйте сховищем для модуля Reagent & Supplies

- Керування сховищем для модуля Reagent & Supplies (версія 6.0)

- Піктограми небезпеки GHS, обов’язкові знаки безпеки та система оцінки небезпеки NFPA

- Як користуватися SDS Maker?

- Показати всі статті (1) Згорнути статті

-

- Статті незабаром

-

- Статті незабаром

-

- Як створити сповіщення про хімікати та обладнання?

- Як активувати та налаштувати різні типи сповіщень про обладнання? (версія 6.0)

- Як активувати та налаштувати різні типи сповіщень про обладнання? (версія 5.4 і нижче)

- Як додати нову категорію та запис у модулі обладнання? (версія 6.0)

- Як додати нову категорію та запис у модулі обладнання? (версія 5.4 і нижче)

- Як додати контрольну карту для калібрувального обслуговування обладнання?

- Як додати/редагувати технічне обслуговування для обладнання? (версія 6.0+)

- Як додати/редагувати обслуговування обладнання (версія 5.4 і нижче)

- Як експортувати звіт про технічне обслуговування обладнання?

- Які параметри є в розділі обладнання «обслуговування дисплея». (версія 5.4 і нижче)

- Які параметри є в розділі обладнання «обслуговування дисплея». (версія 6.0)

-

- Статті незабаром

-

ДОДАТКИ

- Що таке додатки?

- Fly Stock Manager

- Що таке доповнення Weight Tracker? Як ним користуватися?

- Завантаження файлу спеціального поля

- Що таке надбудова електронного каталогу? І як ним користуватися?

-

- Як почати з LSM?

- Посібник з використання LSM – від запиту на роботу до звіту про результати

- Перевірте LSM API

- Вставте програму LSMremote на свій веб-сайт

- Як виконати генетичний тест на батьківство/спорідненість за допомогою LSM?

- Знайомство з HL7 і як його використовувати в LSM

- Значки списку вакансій LSM – що вони означають?

- LSM: Як згрупувати результати тесту за спеціальністю?

- Зв'язування лотів із зразками в LSM для контролю якості

-

- 1-й крок: створіть користувачів і запитувачів

- Як відправити зразки з LabCollector на роботу LSM

- Як прив’язати спеціальний модуль до LSM?

- Як керувати записами випадків (пацієнтів, тварин...) у LSM?

- Як перевпорядкувати завдання та зразки користувацьких полів у LSM?

- Як керувати діапазонами в LSM?

- Як перезапустити роботу в LSM?

- Я можу без проблем додати нову роботу, але коли я намагаюся її почати, я не можу це зробити. З’являється така помилка: Помилка завантаження документа XML: data/bl/bl-job.php. В чому проблема?

- Як прийняти роботу в LSM?

- Як створити та виконати завдання в LSM?

- Як створити версію тесту в LSM?

- Як імпортувати CSV із зразками та тестами в LSM?

-

- 5-й крок: результат і шаблон рахунку-фактури

- Як генерувати звіти в LSM?

- Як створити звіт про обробку в LSM?

- Як створити шаблон звіту про рахунки-фактури в LSM?

- Як створити звіт про ланцюг обслуговування (CoC) і використовувати його LSM & LSMRemote?

- Як за допомогою текстового редактора створити шаблон звіту в LSM?

- Теги звіту в LSM для шаблонів результатів/рахунків-фактур/CoC/пакетів?

- Дії виправлення/поправки у звіті LSM

- Як роздрукувати та стежити за кількома звітами/CoC у LSMRemote?

- Помилка завантаження великих звітів LabCollector

- Помилка завантаження великих звітів у LSM

- Як налаштувати верхній і нижній колонтитул у звіті LSM/CoC/рахунках-фактурах? (від v4.057+)

- Яке призначення штрих-коду унікального ідентифікатора звіту?

-

- LSMRemote (v6.0) реєстрація, вхід та інші параметри

- Кроки встановлення LSMRemote та інтеграція на веб-сайт? (версія 4.0)

- Настроювані параметри LSMRemote (версія 4.0)

- Як налаштувати нові поля, подати роботу в LSMRemote та переглянути її в LSM?

- Як шукати в LSMRemote?

- Як створити маркер для доступу до звіту для пацієнта/клієнта за допомогою LSMRemote?

- Як створити маніфест CoC з інтегрованими мітками?

- Як роздрукувати та стежити за кількома звітами/CoC у LSMRemote?

- Конфігурація попередньої реєстрації пацієнтів і підключення до порталу LSMRemote

- Як здійснити попередню реєстрацію на роботу на порталі LSMRemote?

- Як інтегрувати планування зустрічей у LSMRemote?

- Як увімкнути розширення soap.dll у LSMRemote за допомогою файлу php або LabCollector Менеджер сервера (Windows)?

- Як імпортувати завдання за допомогою LSMRemote?

- Як налаштувати комплект і активувати його в LSMRemote?

- Як масово друкувати штрих-коди за допомогою LSMRemote?

- Як увімкнути розширення soap.dll у LSMRemote за допомогою файлу php у Linux?

- Показати всі статті (1) Згорнути статті

-

- Посібник OW-Server ENET

- Короткий посібник для OW-Server

- Посібник OW-Server WiFi

- Швидке налаштування WiFi для OW-Server WiFi

- Метод перетворення з мА зчитування в певну одиницю для датчика реєстратора даних?

- Як налаштувати реєстратор даних LabCollector?

- Як встановити датчики на морозильні камери ULT?

- Як налаштувати сповіщення в реєстраторі даних?

-

-

- Як створити Книгу, додати Експеримент і Сторінку?

- Що всередині Книги?

- Що міститься в експерименті?

- Що всередині ELN Сторінка?

- Як друкувати з ELN?

- ELN Робочі процеси

- ELN Шаблони

- Використання зображення TIFF

- Як поставити електронний підпис ELN сторінки?

- Як додати мікропланшет ELN Сторінка?

- Як додати рецепт реагентів/розчинів ELN?

-

- ELN - Довідковий посібник Zoho Spreadsheet

- Графік у плоскій таблиці

- Як змінити мову ZOHO excel в ELN?

- Як скопіювати/імпортувати свій Excel у ELN?

- Як користуватися електронними таблицями?

- Що таке редактор електронних таблиць Flat & Zoho і як його увімкнути?

- Як використовувати плоску електронну таблицю та формули в ній?

- Як створити графік у плоскій таблиці?

- Що можна скопіювати з Excel у плоску електронну таблицю?

-

- Надбудова для отримання зразків: параметри конфігурації проекту

- Як створити та обробити пакет у надбудові для отримання зразка?

- Як виконати об’єднання в надбудові для отримання вибірки?

- Як обробляти пластини в надбудові для отримання зразків?

- Як переглянути зразки, створені в надбудові для отримання зразків, у модулі?

- Як додати зразки, створені під час отримання зразків, у надбудову Workflow?

- Як підключити та надіслати зразки з «отримання зразків», щоб виконати тести в «LSM»?

-

МОБІЛЬНІ ДОДАТКИ

-

- Статті незабаром

-

ІНТЕГРАЦІЯ

-

API

- Введення в LabCollector API

- API для LabCollector (v5.4 +)

- API для LSM (версія 2)

- API для ELN (V1)

- Як перевірити LabCollector REST API?

- Повідомлення про помилки API

- API: як створити коробки чи таблички?

- Перевірте Lab Service Manager API

- Налаштування веб-сервісу/API Apache

- Як налаштувати API веб-служб?

- Що таке Swagger UI? Як отримати до нього доступ і протестувати кінцеві точки API?

-

ЗАСОБИ

- Як встановити виконуваний файл NCBI blast для використання в LabCollector?

- Як налаштувати та використовувати Диспетчер рецептів (стара версія)

- Як керувати запам'ятованими елементами?

- Управління замовленнями на закупівлю - від А до Я

- Керування замовленнями на купівлю – від А до Я (версія 6.0+)

- Менеджер рецептів (версія 6.0)

- Інструмент пакетної обробки зразків (Стейковий сканер)

- Як використовувати засіб масового оновлення записів?

-

УТИЛІТИ / ПРОМІЖНЕ ПЗ

-

- Як завантажити та встановити File Connector v2.2? (Labcollector v6.0 )

- Як встановити Fileconnector в Mac OS? (Labcollector v6.0 )

- Редагування файлу за допомогою File Connector

- Як використовувати певне програмне забезпечення для відкриття певних типів файлів у fileconnector? (Labcollector v6.0 )

- Як використовувати Fileconnector в Mac OS?

-

- Як встановити та налаштувати сервер сканування за допомогою LabCollector?

- Інструмент пакетної обробки зразків (Стейковий сканер)

- Штрих-код стелажа зверху чи як третій елемент у рядках?

- Як відкрити CSV в UTF8 в Excel?

-

ПЕЧАТИ

- Як налаштувати принтер за допомогою LabCollector?

- Як підключити USB принтер LabCollector?

- Сумісні принтери етикеток

- Принтери мережевих етикеток і типи рулонів

- Створення та друк етикетки зі штрих-кодом

- Як надрукувати етикетки зі штрих-кодом?

- Як роздрукувати карти коробок?

- Як роздрукувати записи?

- Як роздрукувати інформацію про ризики та безпеку?

- Як роздрукувати записи зберігання

- Як друкувати етикетки в середовищі HTTPS?

- Як найкраще налаштувати КПК N5000 для LabCollector використання

- Як я можу налаштувати свій сканер штрих-кодів AGB-SC1 CCD?

- Як я можу налаштувати свій сканер штрих-кодів HR200C?

- Як налаштувати FluidX для підтримки ScanServer?

- Тайм-аут підключення принтера штрих-кодів

- AGB-W8X Інструкція зі сканування штрих-кодів

- Як налаштувати принтери та етикетки?

- Показати всі статті (3) Згорнути статті

-

ЗБЕРІГАННЯ

- Як налаштувати сховище в LabCollector?

- Як створити ящики/шухляди/стелажі в складському обладнанні?

- Як створювати коробкові моделі для зберігання?

- Як копіювати та дублювати коробки в сховищі?

- Як зберігати соломку та поводитися з нею? (EN/FR)

- Як додати зразки до певної морозилки, полиці чи іншої частини системи зберігання?

- Як отримати зразки з певного морозильника?

- Керуйте сховищем для модуля Reagent & Supplies

- Як організувати Storage Browser?

- Як роздрукувати карти коробок?

- Як роздрукувати записи зберігання

- Система реєстрації/виїзду зберігання

-

ВІДПОВІДНІСТЬ

- Що входить до пакета відповідності?

- Як використовувати поле лише для читання?

- Які вимоги FDA до програмного забезпечення для відповідності вказівкам GxP?

- Контрольний список продуктів FDA CFR21 частина 11

- Вимоги щодо відповідності ISO 17025

- Як ви використовуєте керування версіями? v5.31 і нижче

- Як ви використовуєте керування версіями? v5.4 і вище

- Чи потрібно блокувати, архівувати чи видаляти записи?

-

ПІДТРИМКА

-

НАЛАШТУВАННЯ

- Як налаштувати Apache для роботи з Office 2007 і вище?

- Як прискорити свій LabCollector? (EN/FR)

- Потрібні розширення PHP

- Прискорення локальної мережі

- Використання зображення TIFF

- Мітка часу в записах показує неправильний час.

- Як налаштувати SMTP для використання OAuth 2.0 (Microsoft і Gmail)?

-

- LabCollector Загальне налаштування

- LabCollector Загальні налаштування - v5.4

- LabCollector Загальні налаштування 5.2

- LabCollector Загальні налаштування-версія 6.0

- Параметри входу та вимоги до php для LDAP/SSO

- Як налаштувати свій LabCollectorзагальні налаштування, логотип і назви модулів?

- Як налаштувати параметри проксі-сервера, планувальника завдань і електронної пошти?

- Як налаштувати пошук модулів і параметри форми?

- Як налаштувати зовнішні посилання на домашній сторінці?

- Як налаштувати свою стрічку новин?

-

- Помилка завантаження великих звітів LabCollector

- Поля з смугою прокрутки не працюють у Safari, що робити?

- Мені не вдається переглянути схему коробки в Safari, чому?

- Я отримую повідомлення про помилку: «Програма не може запуститися, оскільки на вашому комп’ютері відсутня MSVCR110.dll. Спробуйте перевстановити програму, щоб вирішити цю проблему» під час інсталяції чи оновлення LabCollector для Windows

- Проблема у файлі завантаження: перегляньте конфігурацію PHP

- Помилка пошуку модуля через помилку 404 або надто довгий запит

- Коли я хочу імпортувати великі файли, нічого не відбувається?

- Чому під час завантаження файлу з’являється помилка «Сервер MySQL не працює»?

-

НОВИЙ КБ МІСЯЦЯ

- Підручник із зони клієнта

- Як створити пробірки зі сховищем і позначити їх використання? (версія 6.0)

- Як завантажити/імпортувати дані в модулі плазміди та послідовності?

- LabCollector Загальні налаштування-версія 6.0

- Керування замовленнями на купівлю – від А до Я (версія 6.0+)

- Як використовувати Plasmid Map Editor?

- Як налаштувати сповіщення в реєстраторі даних?

-

ЗАПИСАНІ ПРЕЗЕНТАЦІЇ

Система єдиного входу (SSO) з використанням автентифікації на мові розмітки Security Assertion (SAML) забезпечує безпечний спосіб доступу користувачів до кількох програм за допомогою одного набору облікових даних. У цьому посібнику ми крок за кроком розглянемо процес налаштування автентифікації SSO SAML для LabCollector з Azure Active Directory (Azure AD).

![]() прочитайте наші KB про те, як налаштувати LabCollector Сторінка SSO.

прочитайте наші KB про те, як налаштувати LabCollector Сторінка SSO.

![]()

Автентифікація єдиного входу: Це дозволяє вашій лабораторії використовувати Аутентифікація SAML (Security Assertion Markup Language). для входу. SAML забезпечує єдину точку автентифікації, яка відбувається в безпечному постачальнику ідентифікаційної інформації. SAML використовує захищені маркери, які мають цифровий підпис і зашифровані повідомлення з даними автентифікації та авторизації. Ці маркери передаються від постачальника ідентифікаційної інформації до LabCollector зі сформованими довірчими відносинами. Як і у випадку LDAP, паролі (за винятком пароля суперадміністратора) керуються за межами LabCollector.

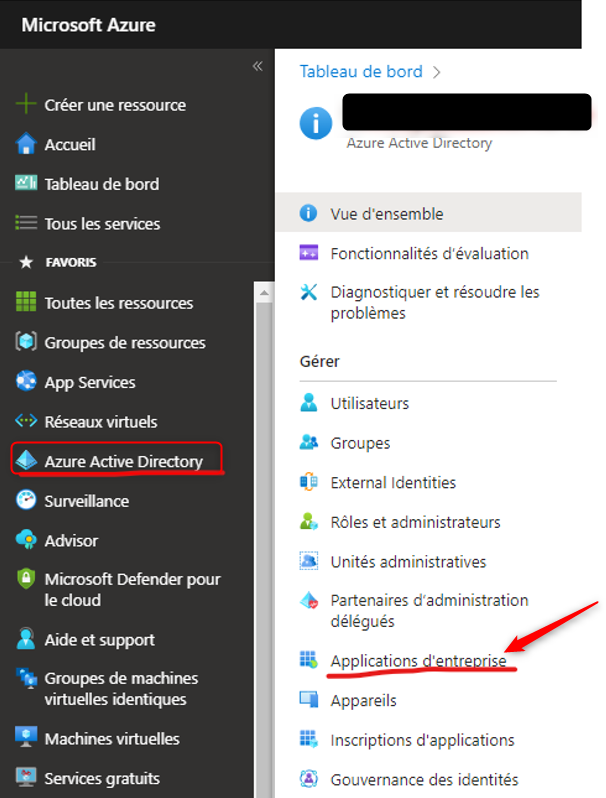

Крок 1. Отримайте доступ до Azure Active Directory

1. Перейдіть до (https://portal.azure.com) і увійдіть у свій обліковий запис Azure.

2. Перейдіть до розділу «Azure Active Directory».

Крок 2: Додайте нову програму

1. Клацніть «Програми підприємства».

2. Виберіть «Створити власну програму».

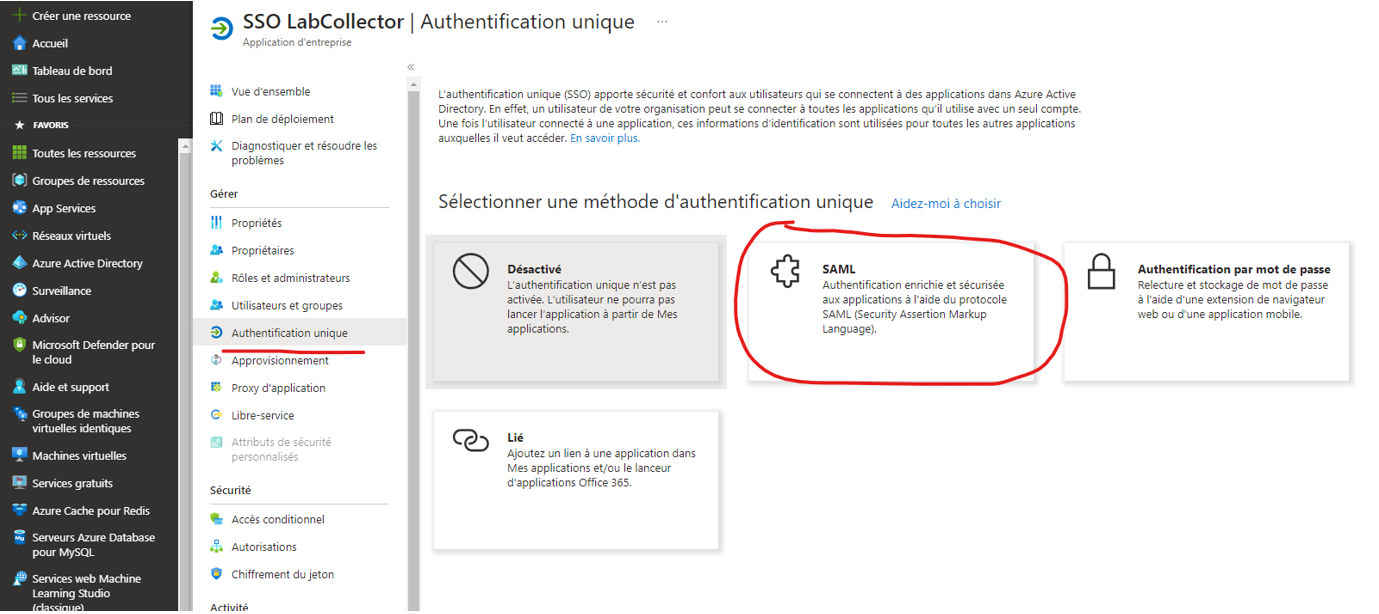

Крок 3. Налаштуйте автентифікацію SAML

1. Виберіть «Інтегрувати іншу програму, яку ви не знайдете в галереї (Azure Marketplace)».

2. Натисніть «Унікальна автентифікація» та виберіть метод «SAML».

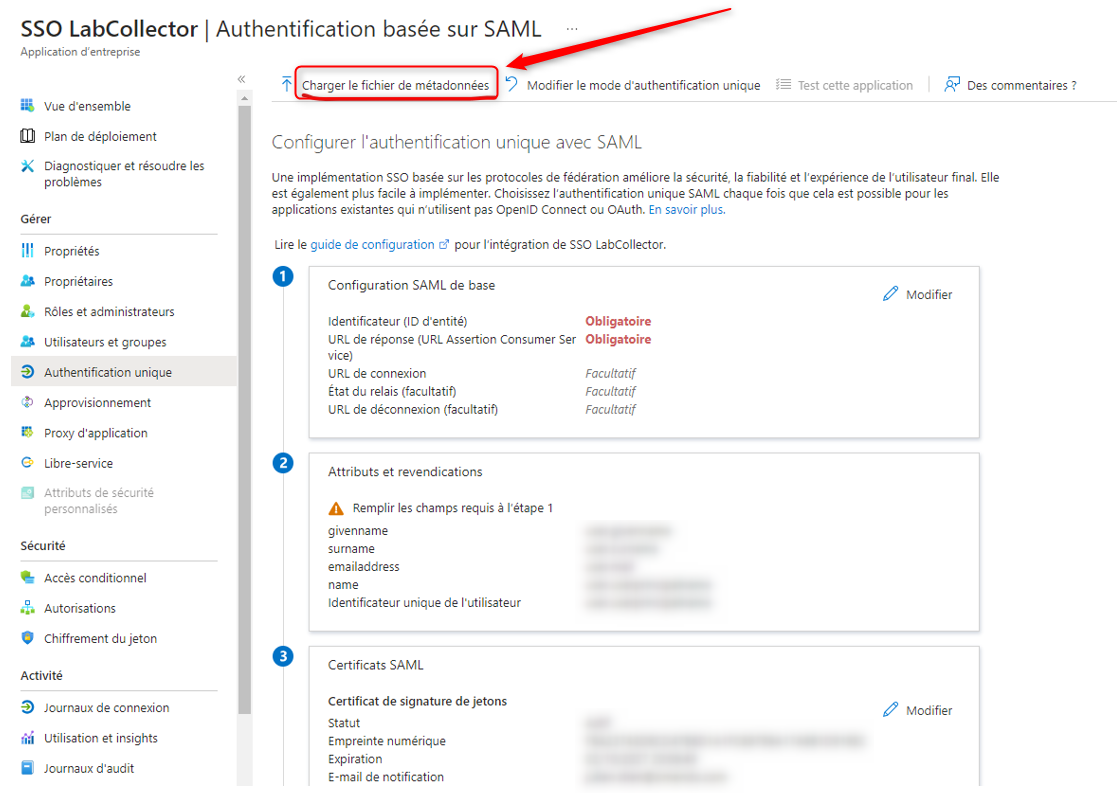

Крок 4. Заповніть поля Azure

У вас є два варіанти заповнення полів:

1. Варіант 1: Завантажте файл метаданих

– Завантажте XML-файл метаданих із LabCollector Сторінка SSO.

– Завантажте завантажений XML-файл метаданих за допомогою кнопки «Завантажити файл метаданих», наданої Azure.

2. Варіант 2: Налаштування вручну

– Заповніть такі поля Azure вручну:

– Ідентифікатор об’єкта: скопіюйте URL-адресу метаданих (наприклад, `https://YOURINSTANCE/login.php?metadata`) від LabCollector Сторінка налаштування SSO.

– URL Assertion Consumer Service: використовуйте URL-адресу ACS, надану LabCollector (наприклад, `https://YOURINSTANCE/login.php?acs`).

– URL-адреса підключення: введіть LabCollector URL-адреса сторінки входу (наприклад, `https://YOURINSTANCE/login.php`).

– URL-адреса сторінки відключення: надайте URL-адресу для виходу з LabCollector (наприклад, `https://YOURINSTANCE/login.php.slo`).

Крок 5: Обмін інформацією

– Скопіюйте та вставте наведену нижче інформацію з Azure до ![]() LabCollector Сторінка SSO.

LabCollector Сторінка SSO.

– Ідентифікатор Azure AD (ідентифікатор сутності) до LabCollector EntityID.

– URL-адреса служби єдиного входу до LabCollector Служба єдиного входу.

– Єдина URL-адреса служби виходу LabCollector Служба єдиного виходу.

Крок 6. Завантажте сертифікат Base 64

– Збережіть конфігурацію в Azure. Завантажте «Сертифікат Base 64» із розділу «Сертифікат SAML» на екрані Azure.

– Скопіюйте вміст сертифіката (.cer) і вставте його в поле введення «Відкритий ключ» на LabCollector Сторінка налаштування SSO.

Крок 7: Перевірте конфігурацію

– Збережіть налаштування на LabCollector Сторінка налаштування SSO.

– Переконайтеся, що існує користувач із дійсною адресою електронної пошти LabCollector.

– Тестовий вхід LabCollector за допомогою електронної адреси облікового запису Azure AD.

– Налаштувати LabCollector Параметри налаштування SSO, як-от «Запит контексту автентифікації», якщо виникають помилки автентифікації, як-от «PasswordProtectedTransport», під час входу через політику групи Azure AD.

![]()

Схожі теми:

-

-

- Вчитися як налаштувати параметри входу та LDAP/SSO

- Перевіряти параметри входу та вимоги до php для LDAP/SSO

- Прочитати про LabCollector вимоги до встановлення AWS

-