جستجوی پایگاه دانش بر اساس کلمه کلیدی

-

چگونه برای شروع با LABCOLLECTOR

- چگونه LabCollector رابط به نظر می رسد؟

- یک ماژول به طور کلی چگونه به نظر می رسد؟

- نحوه تنظیم فضای ذخیره سازی در LabCollector?

- فیلدها در چه مواردی هستند LabCollector?

- رکوردها در چه مواردی هستند LabCollector و چگونه آنها را ایجاد کنیم؟

- چگونه با ماژول آنتی بادی شروع کنیم؟

- چگونه با ماژول ساختارهای شیمیایی شروع کنیم؟

- چگونه با ماژول Document شروع کنیم؟

- چگونه با نوت بوک آزمایشگاه الکترونیکی شروع کنیم (ELN)?

- چگونه با ماژول Equipment شروع کنیم؟

- چگونه با ماژول Plasmids شروع کنیم؟

- چگونه با ماژول Primers شروع کنیم؟

- چگونه با ماژول Reagent & Supplies شروع کنیم؟

- چگونه با ماژول نمونه شروع کنیم؟

- چگونه با ماژول Sequences شروع کنیم؟

- چگونه با ماژول Strains & Cells شروع کنیم؟

- چگونه از افزونه وبینار استفاده کنیم؟

- چگونه رکوردهای حفظ شده را انبوه به روز کنیم؟

- چگونه به استفاده از LabCollector برای آزمایش کووید-19؟

- نمایش همه مقالات (4) جمع کردن مقالات

-

نصب و راه اندازی

- چطوری میتونم وصل بشم LabCollector از کامپیوتر دیگری؟

- LabCollector الزامات نصب برای AWS

- چگونه به نصب LabCollector با استفاده از داکر؟

-

- چگونه کل نصب را به یک سرور ویندوز جدید منتقل کنیم؟

- چگونه اجرا شود LabCollector سرور در دستگاه ویندوز 64 بیتی؟

- نصب LabCollector با IIS روی ویندوز سرور

-

- برای بهبود سرعت، لاگ آپاچی را به صورت دستی پاک کنید.

- جابجایی به ServerManager نسخه 2.5 (روش قدیمی)

- نصب ویندوز با استفاده از Setup Wizard

- نحوه فعال کردن پسوند soap.dll در LSMRemote با استفاده از فایل php یا LabCollector مدیر سرور (ویندوز)؟

- نحوه استفاده از LabCollector مدیر سرور؟

- نحوه تکثیر LabCollector در زمان واقعی با Windows Server Manager؟

-

- سرور آپاچی/ وب سرور در ویندوز 10 اجرا نمی شود

- برای بهبود سرعت، لاگ آپاچی را به صورت دستی پاک کنید.

- سیاهههای مربوط را به صورت دستی برای بهبود سرعت تمیز کنید.

- خطا در گزارش: AH00052: سیگنال خروج فرزند pid 3461 خطا در بخش بندی (11)

- خطا: هشدار: mysql_connect(): کلاینت از پروتکل احراز هویت درخواست شده توسط سرور پشتیبانی نمی کند (...)

- چگونه اپلت های جاوا را پس از ارتقا به Java 7U51+ دوباره کار کنیم؟

- نحوه بازیابی اسناد بازنویسی شده

- من پیام "وصل نشد به سرور mySQL. هیچ پایگاه داده برای این حساب آزمایشگاهی یافت نشد" دارم. چه می توانم بکنم؟

- My LabCollector یا افزونه بسیار کند است. چرا و چگونه آن را تعمیر کنیم؟

- ستون ناشناخته "auto_name_mode" در "فیلد لیست": این خطا زمانی رخ می دهد که می خواهم رکوردهای موجود را تنظیم کنم، رکوردهای جدید ایجاد کنم یا داده ها را وارد کنم. چه می توانم بکنم؟

- مشکل URL

- وقتی رکوردها یا هر مقداری را اضافه می کنم این پیام را دارم: "مقدار صحیح نادرست: برای ستون "شمار" در ردیف 1"

-

- دسترسی به LabCollector به همکاران خارج از شبکه شما

- چطوری میتونم وصل بشم LabCollector از کامپیوتر دیگری؟

- آیا می توان پایگاه داده را از سیستمی که در آن قرار دارد جدا کرد labcollector نصب شد؟

- من در نصب PHP و/یا MySQL مشکل دارم. آیا جایگزینی وجود دارد؟

- بهینه سازی استفاده از حافظه سرور Mysql

- پسوندهای PHP مورد نیاز است

- نصب و اتصال اسکنرهای رک با ScanServer

- سیستم مورد نیاز - گزینه های میزبانی شده (FR/ENG)

- PHP و MySQL چیست؟ آیا باید PHP و MySQL داشته باشم؟

- نحوه مهاجرت LabCollector به سرور لینوکس جدید؟

-

عمومی

- چه شده است LabCollector?

- چگونه نصب کنم LabCollector? فایل install.exe را از کجا می توانم پیدا کنم؟

- سیستم مورد نیاز - گزینه های میزبانی شده (FR/ENG)

- نسخه میزبان از راه دور چگونه کار می کند؟

- می توانم استفاده کنم LabCollector روی یک کامپیوتر؟ آیا می توانم آن را روی وب سرور نصب کنم؟

- اگر مجوز ONE را خریداری کنم، آیا نیاز به خرید مجوزهای اضافی برای رایانه های دیگر در شبکه آزمایشگاهی خود دارم؟

- آموزش منطقه مشتری

- LabCollector پشتیبانی

- الزامات FDA برای نرم افزار برای مطابقت با دستورالعمل های GxP چیست؟

- آیا باید همه ماژول ها را بخرم؟ آیا می توانم فقط از ماژول پرایمر استفاده کنم؟

- معنی نمادها (EN/FR) V.6.0

- معنی نمادها (EN/FR)

- چگونه در جستجو کنم LabCollector?

- آیا می توانم تمام رکوردهای یک ماژول را ببینم/لیست کنم؟

- چگونه سوابق را چاپ کنم؟

- چگونه پنل ها را به LabColletor v6.0 اضافه کنیم؟

- چگونه می توان لوله های ذخیره سازی ایجاد کرد و استفاده از آنها را علامت گذاری کرد؟ (نسخه 6.0)

- چگونه برای لوله ها هشدار ایجاد و تنظیم کنیم؟ (نسخه 6.0)

- چاپگرهای شبکه و انواع رول را برچسب بزنید

- نمایش همه مقالات (4) جمع کردن مقالات

-

ویژگی های اساسی

- صادرات و چاپ مدل

- چگونه چندین رکورد را بدون وارد کردن داده اضافه کنم

- چگونه رکوردها را لینک کنم و برای چه هدفی؟

- چگونه رکوردها را ایجاد یا ویرایش می کنید؟ (FR/EN)

- معنی نمادها (EN/FR)

- معنی نمادها (EN/FR) V.6.0

-

- با فیلدهای پیش فرض چه کاری می توانم انجام دهم؟

- آیا می توانم یک ماژول سفارشی متناسب با نیازهای خاص خود اضافه کنم؟

- انواع فیلد سفارشی

- چگونه یک فیلد سفارشی ایجاد می کنید؟

- چگونه یک فیلد سفارشی ایجاد می کنید؟ برای نسخه 5.2 به بعد

- فیلد سفارشی: گزینه دسته فیلد نسخه 5.2x

- فیلدهای سفارشی: گزینه Tab Analysis

- چگونه می توانم گزینه های ضبط را سفارشی کنم؟

- چگونه از یک فیلد فقط خواندنی استفاده کنم؟

- نحوه شخصی سازی LabCollector رنگ صفحه ورود؟

- چگونه زبان و نام فیلدهای سفارشی را تغییر دهیم؟

-

- فایل CSV چیست؟

- داده های خود را وارد کنید (نسخه 6.0)

- داده های خود را وارد کنید (نسخه 5.3 و بالاتر)

- چگونه csv داده را برای وارد کردن داده محدود کنیم؟

- مقادیر فیلدهای پیش فرض در هنگام وارد کردن داده چیست؟ نسخه 6.0

- چگونه می توانم مقدار تاریخ را به صورت yyyy-mm-dd یا yy-mm-dd برای وارد کردن قالب بندی کنم؟

- نمونه ها و فضای ذخیره سازی مرتبط خود را در 3 مرحله وارد کنید

- Reagent & Supplies نسخه 5.3 و بالاتر خود را وارد و مدیریت کنید

- وارد کننده BDD EndNote می باشد LabCollector (FR)

- نحوه حل خطاها هنگام وارد کردن داده ها

- چگونه رکوردهای حفظ شده را انبوه به روز کنیم؟

-

- مجوزهای سطح کاربر چیست؟

- چگونه از نسخه سازی استفاده می کنید؟ نسخه 5.31 و پایین تر

- چگونه از نسخه سازی استفاده می کنید؟ نسخه 5.4 و بالاتر

- نحوه مدیریت کاربران (نسخه 5.31 و پایین تر)

- نحوه مدیریت کاربران (نسخه 5.4 و بالاتر)

- چگونه از AD یا LDAP برای احراز هویت استفاده کنیم؟

- خط مشی های گروه چیست و چگونه از آنها استفاده کنیم؟

- خط مشی های گروه چیست و چگونه از آنها استفاده کنیم؟ نسخه 5.4 و بالاتر

- خط مشی های گروه چیست و چگونه از آنها استفاده کنیم؟ نسخه 6.0 و بالاتر

- چگونه کاربران را مدیریت کنیم؟ (نسخه 6.032+)

- چگونه مجوزهای دسترسی را پیکربندی کنیم؟

-

مدولا

-

- مقالات به زودی

-

- چگونه با ماژول Reagent & Supplies شروع کنیم؟

- تنظیمات برگزیده معرف و لوازم (نسخه 6.03)

- ترجیحات معرف و منابع

- چگونه برای مواد شیمیایی و تجهیزات هشدار ایجاد کنم؟

- چگونه می توانم هشدارها را با تعداد زیادی ایجاد کنم؟ (نسخه 6.0)

- تعداد زیادی معرف خود را مدیریت کنید (نسخه 6.0)

- تعداد زیادی معرف خود را مدیریت کنید

- چگونه مقدار زیادی را دفع کنیم؟

- کدهای ریسک

- چگونه فروشندگان و فروشندگان را مدیریت کنم؟

- چگونه اطلاعات ریسک و ایمنی را چاپ کنم؟

- Reagent & Supplies نسخه 5.3 و بالاتر خود را وارد و مدیریت کنید

- ذخیره سازی را برای ماژول Reagent & Supplies مدیریت کنید

- مدیریت ذخیره سازی برای ماژول Reagent & Supplies (v6.0)

- پیکتوگرام های خطر GHS، علائم ایمنی اجباری و سیستم رتبه بندی خطر NFPA

- چگونه از SDS Maker استفاده کنیم؟

- نمایش همه مقالات (1) جمع کردن مقالات

-

- مقالات به زودی

-

- مقالات به زودی

-

- چگونه برای مواد شیمیایی و تجهیزات هشدار ایجاد کنم؟

- چگونه می توان انواع مختلف هشدارهای تجهیزات را فعال و تنظیم کرد؟ (نسخه 6.0)

- چگونه می توان انواع مختلف هشدارهای تجهیزات را فعال و تنظیم کرد؟ (نسخه 5.4 و پایین تر)

- چگونه یک دسته بندی و رکورد جدید در ماژول تجهیزات اضافه کنیم؟ (نسخه 6.0)

- چگونه یک دسته و رکورد جدید در ماژول تجهیزات اضافه کنیم؟ (نسخه 5.4 و پایین تر)

- چگونه نمودار کنترل را برای نگهداری کالیبراسیون تجهیزات اضافه کنیم؟

- چگونه تعمیر و نگهداری تجهیزات را اضافه یا ویرایش کنیم؟ (نسخه 6.0+)

- نحوه افزودن/ویرایش نگهداری تجهیزات (نسخه 5.4 و پایین تر)

- چگونه گزارش تعمیر و نگهداری تجهیزات را صادر کنیم؟

- در بخش "نگهداری نمایشگر" تجهیزات چه گزینه هایی وجود دارد؟ (نسخه 5.4 و پایین تر)

- در بخش "نگهداری نمایشگر" تجهیزات چه گزینه هایی وجود دارد؟ (نسخه 6.0)

-

- مقالات به زودی

-

افزودنی ها

- افزونه ها چیست؟

- Fly Stock Manager

- افزونه Weight Tracker چیست؟ چگونه از آن استفاده کنیم؟

- آپلود فایل فیلد سفارشی

- افزونه کاتالوگ الکترونیکی چیست؟ و چگونه از آن استفاده کنیم؟

-

- چگونه با LSM شروع کنیم؟

- راهنمای استفاده از LSM - از درخواست شغل تا گزارش نتایج

- LSM API را تست کنید

- برنامه LSMremote را در وب سایت خود قرار دهید

- چگونه با استفاده از LSM آزمایش ژنتیکی پدری/رابطه انجام دهیم؟

- آشنایی با HL7 و نحوه استفاده از آن در LSM

- نمادهای لیست مشاغل LSM - به چه معنا هستند؟

- LSM: چگونه نتایج آزمون را بر اساس تخصص گروه بندی کنیم؟

- پیوند نمونه در LSM برای کنترل کیفیت

-

- مرحله اول: کاربران و درخواست کنندگان را ایجاد کنید

- نحوه ارسال نمونه از LabCollector به شغل LSM

- چگونه یک ماژول سفارشی را به LSM پیوند دهیم؟

- چگونه سوابق پرونده (بیماران، حیوانات...) را در LSM مدیریت کنیم؟

- چگونه می توان کار را دوباره سفارش داد / مرتب کرد و فیلدهای سفارشی را در LSM نمونه کرد؟

- چگونه محدوده ها را در LSM مدیریت کنیم؟

- چگونه یک کار را در LSM راه اندازی مجدد کنیم؟

- من می توانم یک کار جدید بدون مشکل اضافه کنم اما وقتی می خواهم شروع کنم نمی توانم آن را انجام دهم. خطای زیر ظاهر می شود: خطا در بارگیری سند XML: data/bl/bl-job.php. مشکل چیست؟

- چگونه در LSM شغل بپذیریم؟

- چگونه در LSM کار ایجاد و اجرا کنیم؟

- چگونه نسخه تست را در LSM ایجاد کنیم؟

- چگونه CSV را با نمونه و آزمایش در LSM وارد کنیم؟

-

- مرحله پنجم: نتیجه و الگوی فاکتور

- چگونه در LSM گزارش تولید کنیم؟

- چگونه یک گزارش پردازش در LSM ایجاد کنیم؟

- چگونه می توان قالب گزارش فاکتورها را در LSM ایجاد کرد؟

- چگونه می توان یک گزارش زنجیره ای (CoC) ایجاد کرد و از آن LSM و LSMRemote استفاده کرد؟

- چگونه از ویرایشگر متن برای ایجاد یک الگوی گزارش در LSM استفاده کنیم؟

- برچسبها در LSM برای نتایج/فاکتورها/CoC/الگوهای دستهای گزارش شوند؟

- اقدامات اصلاحی / اصلاحی در گزارش LSM

- چگونه چندین گزارش/CoC را در LSMRemote چاپ و دنبال کنیم؟

- خطا در بارگیری گزارش های بزرگ در LabCollector

- خطا در بارگیری گزارش های بزرگ در LSM

- چگونه هدر و پاورقی را در گزارش LSM/CoC/فاکتورها پیکربندی کنیم؟ (از نسخه 4.057+)

- هدف از بارکد شناسه منحصر به فرد گزارش چیست؟

-

- LSMRemote (v6.0) ثبت نام، ورود به سیستم و گزینه های دیگر

- مراحل نصب LSMRemote و ادغام در وب سایت؟ (نسخه 4.0)

- گزینه های قابل تنظیم LSMRemote (نسخه 4.0)

- چگونه فیلدهای جدید را پیکربندی کنیم، شغلی را در LSMRemote ارسال کنیم و آن را در LSM مشاهده کنیم؟

- چگونه در LSMRemote جستجو کنیم؟

- چگونه با استفاده از LSMRemote یک توکن برای دسترسی به گزارش برای بیمار/مشتری ایجاد کنیم؟

- چگونه مانیفست CoC را با برچسب های یکپارچه تولید کنیم؟

- چگونه چندین گزارش/CoC را در LSMRemote چاپ و دنبال کنیم؟

- پیکربندی پیش ثبت نام بیمار و اتصال پورتال LSMRemote

- چگونه می توان پیش ثبت نام کار را از پورتال LSMRemote انجام داد؟

- چگونه می توان زمان بندی قرار ملاقات ها را در LSMRemote ادغام کرد؟

- نحوه فعال کردن پسوند soap.dll در LSMRemote با استفاده از فایل php یا LabCollector مدیر سرور (ویندوز)؟

- چگونه کارها را با استفاده از LSMRemote وارد کنیم؟

- چگونه کیت را پیکربندی و در LSMRemote فعال کنیم؟

- چگونه با استفاده از LSMRemote بارکدها را به صورت عمده چاپ کنیم؟

- چگونه پسوند soap.dll را در LSMRemote با استفاده از فایل php در لینوکس فعال کنیم؟

- نمایش همه مقالات (1) جمع کردن مقالات

-

- راهنمای OW-Server ENET

- راهنمای شروع سریع OW-Server

- راهنمای وای فای OW-Server

- پیکربندی سریع وای فای برای وای فای OW-Server

- روش تبدیل از mA به واحد خاص برای کاوشگر داده لاگر می خواند؟

- چگونه Data Logger خود را راه اندازی کنیم LabCollector?

- چگونه سنسورها را روی فریزرهای ULT نصب کنیم؟

- چگونه هشدارها را در Data Logger تنظیم کنیم؟

-

-

- چگونه یک کتاب ایجاد کنیم، یک آزمایش و یک صفحه اضافه کنیم؟

- درون یک کتاب چیست؟

- درون یک آزمایش چیست؟

- داخلش چیه ELN صفحه؟

- چطوری ازش پرینت بگیرم ELN?

- ELN گردش کار

- ELN قالب

- استفاده از تصویر TIFF

- نحوه امضای الکترونیکی ELN صفحات؟

- نحوه اضافه کردن میکروپلیت به ELN صفحه؟

- نحوه اضافه کردن یک دستور معرف/محلول در ELN?

-

- ELN - راهنمای راهنمای Zoho Spreadsheet

- نمودار در صفحه گسترده مسطح

- نحوه تغییر زبان ZOHO Excel در ELN?

- چگونه اکسل خود را در آن کپی/وارد کنیم ELN?

- چگونه از صفحات گسترده استفاده کنیم؟

- Flat & Zoho Spreadsheet Editor چیست و چگونه می توان آن را فعال کرد؟

- چگونه از صفحه گسترده و فرمول های مسطح در آن استفاده کنیم؟

- چگونه نمودار را در صفحه گسترده مسطح ایجاد کنیم؟

- چه چیزی را می توان از اکسل به صفحه گسترده Flat کپی کرد؟

-

- افزونه دریافت نمونه: تنظیمات پیکربندی پروژه

- چگونه یک بسته را در افزونه دریافت نمونه ایجاد و پردازش کنیم؟

- چگونه می توان ادغام در افزودنی دریافت نمونه انجام داد؟

- چگونه صفحات را در افزونه دریافت نمونه پردازش کنیم؟

- چگونه می توان نمونه های ایجاد شده در افزونه دریافت نمونه را در یک ماژول مشاهده کرد؟

- چگونه نمونه های ایجاد شده در دریافت نمونه را به افزونه Workflow اضافه کنیم؟

- چگونه می توان نمونه ها را از "دریافت نمونه" برای انجام تست در "LSM" متصل و ارسال کرد؟

-

برنامه های متحرک

-

- مقالات به زودی

-

ادغام

-

API

- مقدمه ای بر LabCollector API

- API برای LabCollector (v5.4 +)

- API برای LSM (v2)

- API برای ELN (v1)

- نحوه تست کردن LabCollector REST API؟

- پیام های خطای API

- API: چگونه جعبه یا بشقاب ایجاد کنیم؟

- Lab Service Manager API را تست کنید

- راه اندازی Webservice/API Apache

- چگونه API خدمات وب خود را تنظیم کنیم؟

- Swagger UI چیست؟ چگونه به آن دسترسی داشته باشیم و نقاط پایانی API را آزمایش کنیم؟

-

ابزارها

- چگونه می توانید NCBI blast را برای استفاده در آن نصب کنید LabCollector?

- نحوه راه اندازی و استفاده از Recipe Manager (نسخه قدیمی)

- چگونه موارد حفظ شده را مدیریت کنیم؟

- مدیریت سفارش خرید - A تا Z

- مدیریت سفارش خرید - A تا Z (نسخه 6.0+)

- مدیر دستور غذا (نسخه 6.0)

- ابزار دسته ای نمونه (رک اسکنر)

- چگونه از Mass Record Updater استفاده کنیم؟

-

UTILITIES / Middleware

-

- چگونه فایل کانکتور نسخه 2.2 را دانلود و نصب کنیم؟ (Labcollector نسخه 6.0)

- چگونه Fileconnector را در Mac OS نصب کنیم؟ (Labcollector نسخه 6.0)

- ویرایش فایل با استفاده از رابط فایل

- چگونه از یک نرم افزار خاص برای باز کردن انواع خاصی از فایل ها در فایل کانکتور استفاده کنیم؟ (Labcollector نسخه 6.0)

- چگونه از Fileconnector در سیستم عامل مک استفاده کنیم؟

-

چاپ کردن

- نحوه پیکربندی پرینتر با LabCollector?

- نحوه اتصال پرینتر USB به LabCollector?

- چاپگرهای لیبل سازگار

- چاپگرهای شبکه و انواع رول را برچسب بزنید

- تولید و چاپ لیبل بارکد

- چگونه برچسب بارکد را چاپ کنم؟

- چگونه نقشه های جعبه را چاپ کنم؟

- چگونه سوابق را چاپ کنم؟

- چگونه اطلاعات ریسک و ایمنی را چاپ کنم؟

- چگونه سوابق ذخیره سازی را چاپ کنم

- چگونه برچسب ها را در محیط HTTPS چاپ کنیم؟

- چگونه به بهترین شکل PDA N5000 خود را برای آن پیکربندی کنید LabCollector استفاده کنید

- چگونه می توانم اسکنر بارکد AGB-SC1 CCD خود را پیکربندی کنم؟

- چگونه می توانم اسکنر بارکد HR200C خود را پیکربندی کنم؟

- چگونه FluidX را برای پشتیبانی از ScanServer پیکربندی کنم؟

- پایان زمان اتصال چاپگر بارکد

- راهنمای AGB-W8X برای اسکن بارکد

- چگونه چاپگرها و برچسب های خود را تنظیم کنیم؟

- نمایش همه مقالات (3) جمع کردن مقالات

-

ذخیره سازی

- نحوه تنظیم فضای ذخیره سازی در LabCollector?

- چگونه جعبه / کشو / قفسه در تجهیزات ذخیره سازی ایجاد کنیم؟

- چگونه می توان مدل های جعبه برای ذخیره سازی ایجاد کرد؟

- چگونه می توان جعبه ها را در ذخیره سازی تکثیر و کپی کرد؟

- چگونه نی ها را نگهداری و مدیریت کنیم؟ (EN/FR)

- چگونه می توانم نمونه ها را به یک فریزر، قفسه یا قسمت دیگری از سیستم ذخیره سازی خاص اضافه کنم؟

- چگونه می توانم نمونه ها را از یک فریزر خاص خارج کنم؟

- ذخیره سازی را برای ماژول Reagent & Supplies مدیریت کنید

- چگونه مرورگر ذخیره سازی را سازماندهی کنیم؟

- چگونه نقشه های جعبه را چاپ کنم؟

- چگونه سوابق ذخیره سازی را چاپ کنم

- سیستم ورود/خروج ذخیره سازی

-

انطباق

- در بسته سازگاری چیست؟

- چگونه از یک فیلد فقط خواندنی استفاده کنم؟

- الزامات FDA برای نرم افزار برای مطابقت با دستورالعمل های GxP چیست؟

- چک لیست محصول FDA CFR21 قسمت 11

- الزامات انطباق با ISO 17025

- چگونه از نسخه سازی استفاده می کنید؟ نسخه 5.31 و پایین تر

- چگونه از نسخه سازی استفاده می کنید؟ نسخه 5.4 و بالاتر

- آیا باید سوابق را قفل، بایگانی یا حذف کنم؟

-

پشتیبانی

-

تنظیمات

- چگونه آپاچی را برای کار با Office 2007 و بالاتر پیکربندی کنیم؟

- چگونه سرعت خود را افزایش دهیم LabCollector? (EN/FR)

- پسوندهای PHP مورد نیاز است

- سرعت شبکه محلی خود را افزایش دهید

- استفاده از تصویر TIFF

- مهر زمان در سوابق که زمان نادرست را نشان می دهد.

- چگونه SMTP را برای استفاده از OAuth 2.0 (مایکروسافت و جیمیل) پیکربندی کنیم؟

-

- LabCollector تنظیمات کلی

- LabCollector راه اندازی عمومی - نسخه 5.4

- LabCollector راه اندازی عمومی 5.2

- LabCollector تنظیم عمومی-v6.0

- گزینه های ورود و الزامات php برای LDAP/SSO

- چگونه خود را راه اندازی کنید LabCollectorتنظیمات کلی، آرم و نام ماژول ها؟

- چگونه گزینه های Proxy، Task Scheduler و Email خود را پیکربندی کنیم؟

- چگونه گزینه های جستجو و فرم ماژول خود را پیکربندی کنیم؟

- چگونه پیوندهای خارجی صفحه اصلی خود را پیکربندی کنیم؟

- چگونه فید خبری خود را تنظیم کنیم؟

-

- خطا در بارگیری گزارش های بزرگ در LabCollector

- فیلدهای دارای نوار اسکرول با سافاری کار نمی کنند، چه کاری می توانم انجام دهم؟

- من نمی توانم طرح جعبه را در سافاری مشاهده کنم، چرا؟

- من این خطا را دریافت می کنم: "برنامه نمی تواند شروع شود زیرا MSVCR110.dll از رایانه شما موجود نیست. برای رفع این مشکل برنامه را دوباره نصب کنید" هنگام نصب یا به روز رسانی LabCollector برای ویندوز

- مشکل در فایل آپلود: به پیکربندی PHP خود نگاه کنید

- جستجوی ماژول با خطای 404 یا درخواست خیلی طولانی انجام نمی شود

- وقتی می خواهم فایل های حجیم را وارد کنم، هیچ اتفاقی نمی افتد؟

- چرا هنگام آپلود فایل با خطای «سرور MySQL از بین رفته است» مواجه می شوم؟

-

KB جدید ماه

- آموزش منطقه مشتری

- چگونه می توان لوله های ذخیره سازی ایجاد کرد و استفاده از آنها را علامت گذاری کرد؟ (نسخه 6.0)

- چگونه داده ها را در ماژول های پلاسمید و توالی آپلود/وارد کنیم؟

- LabCollector تنظیم عمومی-v6.0

- مدیریت سفارش خرید - A تا Z (نسخه 6.0+)

- چگونه از Plasmid Map Editor استفاده کنیم؟

- چگونه هشدارها را در Data Logger تنظیم کنیم؟

-

ارائه های ضبط شده

LabCollector ![]() گزینه های مختلف راه اندازی را ارائه می دهد. آماده استفاده است (تا جایی که ممکن است)، پیکربندی آن را می توان به راحتی توسط فوق مدیر به منظور برآوردن نیازهای آزمایشگاهی خاص شما. در پایگاه دانش زیر، نحوه تنظیم گزینه های ورود به سیستم و نحوه پیکربندی عملکرد احراز هویت LDAP/AD و Single Sign On (SSO) را به شما نشان خواهیم داد.

گزینه های مختلف راه اندازی را ارائه می دهد. آماده استفاده است (تا جایی که ممکن است)، پیکربندی آن را می توان به راحتی توسط فوق مدیر به منظور برآوردن نیازهای آزمایشگاهی خاص شما. در پایگاه دانش زیر، نحوه تنظیم گزینه های ورود به سیستم و نحوه پیکربندی عملکرد احراز هویت LDAP/AD و Single Sign On (SSO) را به شما نشان خواهیم داد.

![]()

برای دسترسی به گزینه های LDAP/AD و SSO خود، به سادگی به مدیر -> OTHER -> برپایی -> گزینه های ورود:

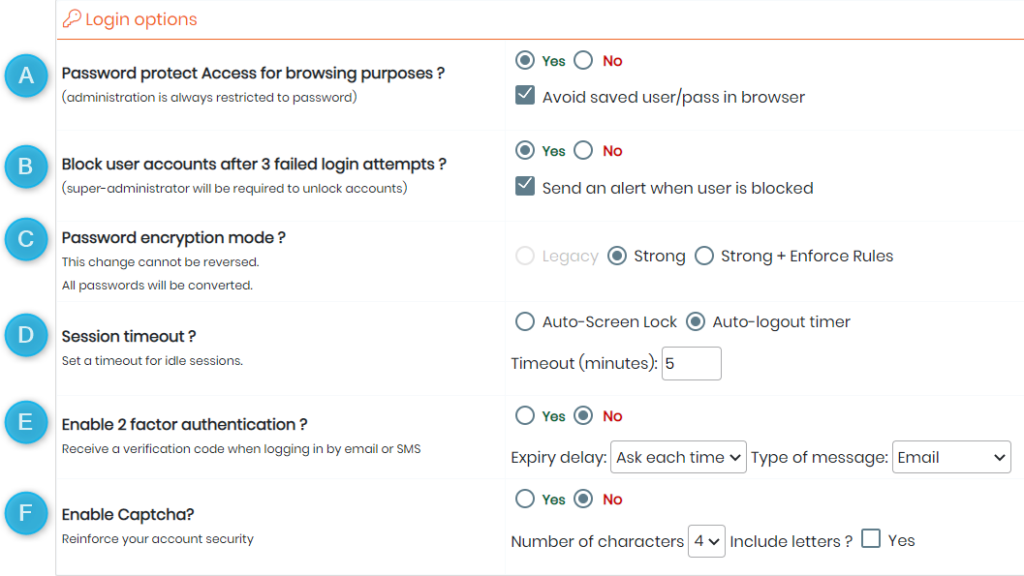

- ویژگی های زیر را در تب گزینه های ورود مشاهده خواهید کرد:

-

- A: گزینه حفاظت از رمز عبور دسترسی برای اهداف مرور:

- بله: شما کل حفاظت از ورود به سیستم را تعریف می کنید.

- نه: یک سیستم نیمه باز را نشان می دهید که در آن مرور و جستجوی داده ها نامحدود است.

- مدیریت همیشه با رمز عبور محافظت می شود.

- همچنین می توانید مرورگرهای اینترنتی را مجبور کنید که اطلاعات ورود و رمز عبور را ذخیره نکنند.

- B: گزینه مسدود کردن حساب های کاربری پس از 3 تلاش برای ورود ناموفق:

- بله: اگر کاربر سه بار رمز عبور را اشتباه وارد کند، حساب کاربری او مسدود می شود و سرپرست فوق باید آن را باز کند. همچنین می توانید انتخاب کنید که در صورت مسدود شدن کاربر، هشداری برای سرپرست فوق العاده ارسال شود.

- خیر: هر چند بار که بخواهید می توانید رمز عبور را وارد کنید

- C: حالت رمزگذاری رمز عبور:

- شما می توانید بین آنها را انتخاب کنید سه حالت رمزگذاری رمز عبور: (1) میراث (قدیمی)، (2) SHA-256 یا (3) SHA-256 + قوانین قوی.

- (1) با حالت قدیمی، فقط می توانید از کاراکترهای زیر استفاده کنید: 0..9، a..z، A..Z و % . : / | _ – &- با دو حالت SHA آخر، همه کاراکترها در دسترس هستند و یک تایید رمز عبور دوگانه روی super-administrator و کاربران جدید درخواست می شود.

- SHA-256 + قوانین قوی، ابر مدیر یک رمز عبور موقت به کاربر می دهد. در اولین ورود، کاربر جدید باید رمز عبور خود را با رعایت قوانین قوی تغییر دهد.

- "قوانین قوی" به این معنی است که رمز عبور باید شامل موارد زیر باشد:

- حداقل 8 حرف

- حداقل 1 حروف کوچک

- حداقل 1 حروف بزرگ

- حداقل 1 رقم

- حداقل 1 کاراکتر خاص

- A: گزینه حفاظت از رمز عبور دسترسی برای اهداف مرور:

-

- D: پایان جلسه:

- می توانید انتخاب کنید که صفحه را "قفل" کنید یا از "خروج" کنید LabCollector جلسه

- میتوانید دقیقههای زمانی را که میخواهید وارد سیستم شوید یا قفل کنید، انتخاب کنید.

- D: پایان جلسه:

-

- E: احراز هویت 2 عاملی را فعال کنید؟

2FA یک لایه امنیتی اضافی است که برای اطمینان از اینکه افرادی که سعی در دسترسی به یک حساب آنلاین دارند همان چیزی هستند که میگویند هستند استفاده میشود. ابتدا یک کاربر نام کاربری و رمز عبور خود را وارد می کند. سپس، بهجای دسترسی فوری، از آنها خواسته میشود کد تأیید را ارائه کنند.

– میتوانید تأخیر انقضا را طوری تنظیم کنید که هر بار که میخواهید وارد شوید، هر روز، هر هفته یا هر ماه کد تأیید را از شما بخواهد.

– همچنین می توانید پیام را طوری تنظیم کنید که از طریق ایمیل یا از طریق ایمیل + پیامک دریافت کنید.

- E: احراز هویت 2 عاملی را فعال کنید؟

-

- F: کپچا را فعال کنید؟

- CAPTCHA ها ابزارهایی هستند که می توانید از آنها برای تمایز بین کاربران واقعی و کاربران خودکار استفاده کنید، مانند رباتها. CAPTCHA چالش هایی را ارائه می دهد که انجام آنها برای رایانه ها دشوار است اما برای انسان ها نسبتاً آسان است.

- شما می توانید تعداد کاراکترها را روی 4، 6 یا 8 تنظیم کنید و همچنین می توانید انتخاب کنید که آیا می خواهید حروف را در کد تأیید وارد کنید یا نه.

- F: کپچا را فعال کنید؟

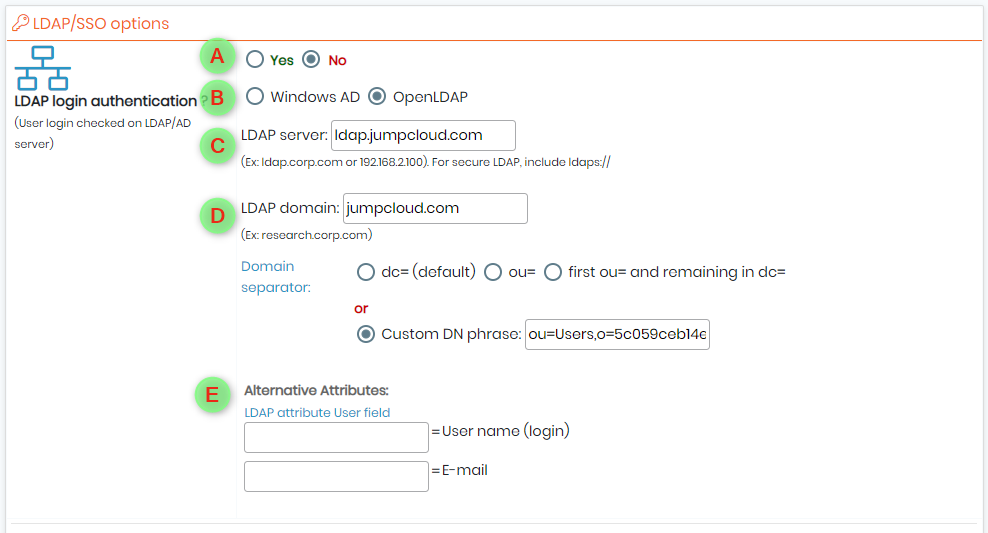

- گزینه های زیر را در زیر LDAP/AD خواهید دید:

LabCollector ![]() به شما امکان می دهد از شبکه LDAP و AD برای کاربران استفاده کنید، با پروتکل استاندارد LDAP کار می کند و فقط از سرور و دامنه LDAP استفاده می کند.

به شما امکان می دهد از شبکه LDAP و AD برای کاربران استفاده کنید، با پروتکل استاندارد LDAP کار می کند و فقط از سرور و دامنه LDAP استفاده می کند.

کاربران و کارکنان LDAP/AD را می توان مستقیما وارد کرد: مدیر -> کاربران و کارکنان -> واردات از LDAP و AD.

-

- A: می توانید انتخاب کنید که از عملکرد LDAP/AD استفاده کنید.

- B: می توانید عملکرد مورد نظر خود را انتخاب کنید - LDAP یا AD.

- C: برای سرور LDAP می توانید URL را انتخاب کنید که رشته ای است که می تواند برای کپسوله کردن آدرس و پورت سرور دایرکتوری استفاده شود.

- D: در اینجا می توانید دامنه LDAP را با استفاده از یک جداکننده دامنه خاص یا یک DN سفارشی (نام متمایز) قرار دهید که به طور منحصر به فرد یک ورودی را در دایرکتوری شناسایی می کند عبارت). سرور LDAP دامنه LDAP خود را در SMC دارد. یک دامنه LDAP می تواند به عنوان دامنه پیش فرض LDAP انتخاب شود تا کاربران بتوانند این اطلاعات را هنگام احراز هویت حذف کنند.

- E: در اینجا می توانید ویژگی LDAP را برای نام کاربری و شناسه ایمیل قرار دهید.

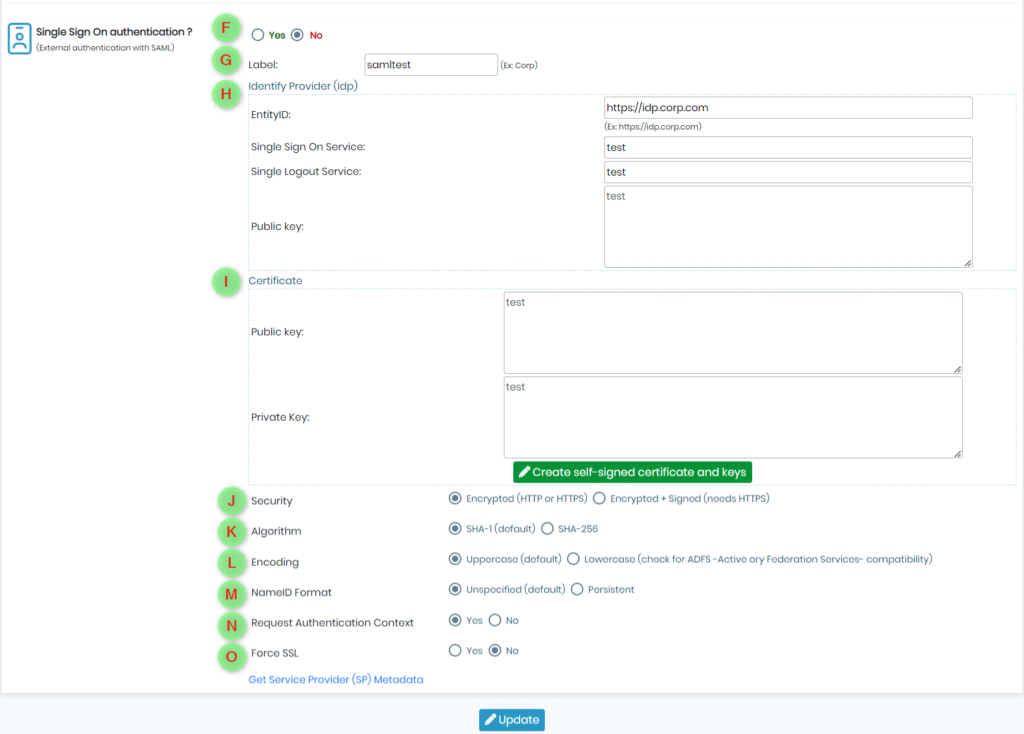

- F: می توانید انتخاب کنید تا احراز هویت یکباره (SSO) برای کاربران فعال شود. (Single sign-on یک طرح احراز هویت است که به کاربر این امکان را می دهد تا با یک شناسه و رمز عبور به هر یک از چندین سیستم نرم افزاری مرتبط و در عین حال مستقل وارد شود.

احراز هویت تک ثبت: این به آزمایشگاه شما اجازه می دهد تا از آن استفاده کند احراز هویت SAML (Security Assertion Markup Language). برای ورود به سیستم. SAML یک نقطه احراز هویت را فراهم می کند که در یک ارائه دهنده هویت امن اتفاق می افتد. SAML از نشانههای ایمن استفاده میکند که پیامهایی با امضای دیجیتال و رمزگذاری شده با دادههای احراز هویت و مجوز هستند. این توکنها از یک ارائهدهنده هویت به ارسال میشوند LabCollector با یک رابطه اعتماد ایجاد شده همانطور که در مورد LDAP، گذرواژهها (به جز رمز عبور فوقالعاده سرپرست) خارج از آن مدیریت میشوند LabCollector.

-

- G: می توانید برچسب را اینجا بگذارید. برچسب نام شرکت یا شرکتی است که کاربر وارد آن می شود.

- H: در اینجا می توانید مشخصات ارائه دهنده هویت را قرار دهید. ارائه دهندگان هویت می توانند ارتباط بین منابع رایانش ابری و کاربران را تسهیل کنند، بنابراین نیاز کاربران به احراز هویت مجدد هنگام استفاده از برنامه های تلفن همراه و رومینگ را کاهش می دهند. بنابراین، میتوانید شناسه نهاد، SSO و خدمات خروج واحد و کلید عمومی را اضافه کنید. (کلید عمومی راهی برای احراز هویت به جای استفاده از رمز عبور است)

- I: گزینه های گواهی به شما امکان می دهد جفت کلید عمومی-خصوصی را وارد کنید. همچنین میتوانید گواهیها و کلیدهای خودامضا را ایجاد کنید

- J: امنیت URL شما، اگر رمزگذاری شده یا امضا شده باشد.

- K: می توانید الگوریتم را روی SHA-1 (که به طور پیش فرض تنظیم شده است) یا SHA-256 تنظیم کنید.

- L: اگر با حروف بزرگ یا کوچک باشد، رمزگذاری می شود.

- M: قالب NameID در صورتی که ثابت یا نامشخص باشد. تعریف می کند فرمت های شناسه نام توسط ارائه دهنده هویت پشتیبانی می شود

- N: می توانید درخواست یک زمینه احراز هویت را انتخاب کنید. زمینه احراز هویت امکان تقویت ادعاها با اطلاعات اضافی مربوط به احراز هویت اصلی در ارائه دهنده هویت را فراهم می کند. برای توضیح ساده، احراز هویت ایمن را تضمین می کند. به عنوان مثال، زمانی که باید احراز هویت چند عاملی را انجام دهید.

-

- O: می توانید انتخاب کنید که آیا می خواهید SSL را مجبور کنید یا نه.

![]()

مطالب مرتبط: