חפש את מאגר הידע לפי מילת מפתח

-

איך להתחיל עם LABCOLLECTOR

- איך עושה LabCollector הממשק נראה?

- איך נראה מודול בדרך כלל?

- כיצד להגדיר אחסון ב LabCollector?

- במה נמצאים שדות LabCollector?

- במה יש רשומות LabCollector ואיך ליצור אותם?

- איך להתחיל עם מודול נוגדנים?

- איך להתחיל עם מודול מבנים כימיים?

- איך להתחיל עם מודול מסמכים?

- כיצד להתחיל עם מחברת מעבדה אלקטרונית (ELN)?

- איך להתחיל עם מודול ציוד?

- איך להתחיל עם מודול פלסמידים?

- איך להתחיל עם מודול פריימרים?

- כיצד להתחיל עם מודול ריאגנטים ואספקה?

- איך להתחיל עם מודול לדוגמה?

- איך להתחיל עם מודול רצפים?

- איך להתחיל עם מודול זנים ותאים?

- כיצד להשתמש בתוסף Webinars?

- כיצד לעדכן באופן המוני רשומות ששוננו?

- הוראות שימוש LabCollector לבדיקת COVID-19?

- הצג את כל המאמרים (4) כווץ מאמרים

-

התקנה

- איך אני יכול להתחבר ל LabCollector ממחשב אחר?

- LabCollector דרישות התקנה עבור AWS

- כיצד להתקין LabCollector משתמש ב-Docker?

-

- כיצד להעביר התקנה שלמה לשרת Windows חדש?

- איך לרוץ LabCollector שרת על מחשב 64bit Windows?

- התקן LabCollector עם IIS בשרת Windows

-

- נקה את יומן האפצ'י באופן ידני כדי לשפר את המהירות.

- מעבר ל- ServerManager v2.5 (בדרך הישנה)

- התקנת Windows באמצעות אשף ההתקנה

- כיצד להפעיל את סיומת soap.dll ב-LSMRemote באמצעות קובץ php או LabCollector מנהל שרת (Windows)?

- כיצד להשתמש ב LabCollector מנהל שרת?

- איך לשכפל LabCollector בזמן אמת עם Windows Server Manager?

-

- Apache Server/שרת אינטרנט אינו פועל ב-Windows 10

- נקה את יומן האפצ'י באופן ידני כדי לשפר את המהירות.

- נקה את היומנים באופן ידני כדי לשפר את המהירות.

- שגיאה ביומן: AH00052: ילד pid 3461 אות יציאה תקלת פילוח (11)

- שגיאה: אזהרה: mysql_connect(): הלקוח אינו תומך בפרוטוקול אימות המבוקש על ידי השרת (...)

- כיצד לגרום ליישומוני Java לעבוד שוב לאחר שדרוג ל-Java 7U51+?

- כיצד לשחזר מסמכים שהוחלפו

- יש לי את ההודעה "נכשל בחיבור לשרת mySQL. לא נמצא מסד נתונים עבור חשבון מעבדה זה". מה אני יכול לעשות?

- My LabCollector או התוסף איטי מאוד. למה ואיך לתקן את זה?

- עמודה לא ידועה "auto_name_mode" ב"רשימת שדות": השגיאה מתרחשת כאשר אני רוצה להתאים רשומות קיימות, ליצור רשומות חדשות או לייבא נתונים. מה אני יכול לעשות?

- בעיה בכתובת האתר

- כשאני מוסיף רשומות או ערכים כלשהם יש לי את ההודעה הזו: "ערך שלם שגוי: עבור העמודה 'ספירה' בשורה 1"

-

- תן גישה ל- LabCollector למשתפי פעולה מחוץ לרשת שלך

- איך אני יכול להתחבר ל LabCollector ממחשב אחר?

- האם ניתן להפריד את מסד הנתונים מהמערכת שבה labcollector מותקן?

- יש לי בעיות בהתקנת PHP ו/או MySQL. האם יש אלטרנטיבה?

- אופטימיזציה של שימוש בזיכרון Mysql Server

- דרושים הרחבות PHP

- התקנה וחיבור של סורקי Rack עם ScanServer

- דרישות מערכת - אפשרויות מתארח (FR/ENG)

- מה זה PHP ו-MySQL? האם אני צריך PHP ו-MySQL?

- איך להגר LabCollector לשרת לינוקס חדש?

-

כללי

- מה LabCollector?

- כיצד ניתן להתקין LabCollector? היכן אוכל למצוא את קובץ install.exe?

- דרישות מערכת - אפשרויות מתארח (FR/ENG)

- כיצד פועלת הגרסה המתארחת מרחוק?

- אני יכול להשתמש LabCollector במחשב בודד? האם אני יכול להתקין את זה על שרת אינטרנט?

- אם אני רוכש רישיון ONE, האם עלי לרכוש רישיונות נוספים עבור מחשבים אחרים ברשת המעבדה שלי?

- מדריך אזור לקוח

- LabCollector תמיכה

- מהן דרישות ה-FDA לתוכנה שתעמוד בהנחיות GxP?

- האם עלי לרכוש את כל המודולים? האם אני יכול להשתמש רק במודול ה-primers?

- משמעות סמלים (EN/FR) V.6.0

- משמעות סמלים (EN/FR)

- איך אני מחפש ב LabCollector?

- האם אוכל לראות/לפרט את כל הרשומות במודול?

- איך אני מדפיס רשומות?

- כיצד להוסיף פאנלים ל- LabColletor v6.0?

- איך ליצור צינורות עם אחסון ולסמן את השימוש בהם? (גרסה 6.0)

- כיצד ליצור ולהגדיר התראות לצינורות? (גרסה 6.0)

- תווית מדפסות רשת וסוגי גלילים

- הצג את כל המאמרים (4) כווץ מאמרים

-

תכונות בסיסיות

- ייצוא והדפסה של דגמים

- כיצד אוכל להוסיף מספר רשומות ללא ייבוא נתונים

- איך אני מקשר רשומות ולאיזו מטרה?

- איך יוצרים או עורכים רשומות? (FR/EN)

- משמעות סמלים (EN/FR)

- משמעות סמלים (EN/FR) V.6.0

-

- מה אני יכול לעשות עם שדות ברירת המחדל?

- האם אוכל להוסיף מודול מותאם אישית שיתאים לצרכים הספציפיים שלי?

- סוגי שדות מותאמים אישית

- איך יוצרים שדה מותאם אישית?

- איך יוצרים שדה מותאם אישית? לגרסה 5.2 ואילך

- שדה מותאם אישית: אפשרות קטגוריית שדה גרסה 5.2x

- שדות מותאמים אישית: אפשרות ניתוח כרטיסיות

- כיצד אוכל להתאים אישית את אפשרויות ההקלטה?

- כיצד אוכל להשתמש בשדה לקריאה בלבד?

- כיצד להתאים אישית LabCollector צבעי עמוד הכניסה?

- כיצד לשנות את השפה והשם של שדות מותאמים אישית?

-

- מהו קובץ CSV?

- ייבא את הנתונים שלך (גרסה 6.0)

- ייבא את הנתונים שלך (גרסת 5.3 ומעלה)

- כיצד לתחום נתונים ב-csv לייבוא נתונים?

- מהם ערכי ברירת המחדל של שדות בעת ייבוא נתונים? v6.0

- כיצד אוכל לעצב את ערך התאריך כ-yyyy-mm-dd או yy-mm-dd כדי לייבא?

- ייבא את הדוגמאות והאחסון המשויך ב-3 שלבים

- ייבוא ונהל את ריאגנט ואספקה V5.3 ומעלה

- יבואן מאת BDD EndNote dans LabCollector (FR)

- כיצד לפתור שגיאות בעת ייבוא נתונים

- כיצד לעדכן באופן המוני רשומות ששוננו?

-

- מהן הרשאות ברמת המשתמש?

- איך משתמשים בגירסאות? v5.31 ומטה

- איך משתמשים בגירסאות? v5.4 ומעלה

- כיצד לנהל משתמשים (גרסה 5.31 ומטה)

- כיצד לנהל משתמשים (גרסה 5.4 ומעלה)

- כיצד להשתמש ב-AD או LDAP לאימות כניסה?

- מהן מדיניות קבוצתית וכיצד להשתמש בהן?

- מהן מדיניות קבוצתית וכיצד להשתמש בהן? v5.4 ומעלה

- מהן מדיניות קבוצתית וכיצד להשתמש בהן? v6.0 ומעלה

- איך לנהל משתמשים? (v.6.032+)

- כיצד להגדיר הרשאות גישה?

-

מודולים

-

- כתבות בקרוב

-

- כיצד להתחיל עם מודול ריאגנטים ואספקה?

- העדפות ריאגנטים ואספקה (v6.03)

- העדפות ריאגנטים ואספקה

- כיצד אוכל ליצור התראות עבור כימיקלים וציוד?

- איך אני יוצר התראות עם המון? (גרסה 6.0)

- נהל את מנות הריאגנטים שלך (v6.0)

- נהל את מנות הריאגנטים שלך

- איך להיפטר מהרבה?

- קודי סיכון

- איך אני מנהל ספקים ומוכרים?

- כיצד אוכל להדפיס מידע על סיכון ובטיחות?

- ייבוא ונהל את ריאגנט ואספקה V5.3 ומעלה

- נהל אחסון עבור מודול ריאגנטים ואספקה

- נהל אחסון עבור מודול ריאגנטים ואספקה (v6.0)

- פיקטוגרמות מפגעים של GHS, שלטי בטיחות חובה ומערכת דירוג הסיכונים של NFPA

- כיצד להשתמש ב- SDS Maker?

- הצג את כל המאמרים (1) כווץ מאמרים

-

- כתבות בקרוב

-

- כתבות בקרוב

-

- כיצד אוכל ליצור התראות עבור כימיקלים וציוד?

- כיצד להפעיל ולהגדיר סוגים שונים של התראות ציוד? (גרסה 6.0)

- כיצד להפעיל ולהגדיר סוגים שונים של התראות ציוד? (גרסה 5.4 ומטה)

- כיצד להוסיף קטגוריה חדשה ולהקליט במודול ציוד? (גרסה 6.0)

- כיצד להוסיף קטגוריה חדשה ולהקליט במודול ציוד? (גרסה 5.4 ומטה)

- כיצד להוסיף טבלת בקרה לתחזוקת כיול של ציוד?

- כיצד להוסיף/לערוך תחזוקה לציוד? (גרסה 6.0+)

- כיצד להוסיף/לערוך תחזוקה לציוד (גרסה 5.4 ומטה)

- כיצד לייצא דוח תחזוקה של ציוד?

- מהן האפשרויות בסעיף "תחזוקת תצוגה" של ציוד. (גרסה 5.4 ומטה)

- מהן האפשרויות בסעיף "תחזוקת תצוגה" של ציוד. (גרסה 6.0)

-

- כתבות בקרוב

-

תוספות

- מהן תוספות?

- מנהל מלאי טוס

- מה זה תוסף מעקב אחר משקל? איך להשתמש בזה?

- העלאת קובץ שדה מותאם אישית

- מהו תוסף קטלוג אלקטרוני? ואיך להשתמש בו?

-

- איך להתחיל עם LSM?

- מדריך שימוש ב-LSM – מבקשת עבודה לדיווח תוצאות

- בדוק את ה-API של LSM

- הכנס את אפליקציית LSMremote לאתר שלך

- כיצד לבצע בדיקה גנטית אבהות/זוגיות באמצעות LSM?

- מבוא ל-HL7 וכיצד להשתמש בו ב-LSM

- סמלי רשימת משרות של LSM - מה המשמעות שלהם?

- LSM: כיצד לקבץ תוצאות בדיקה לפי מומחיות?

- קישור לוט-דוגמא ב-LSM לבקרת איכות

-

- שלב ראשון: צור משתמשים ומבקשים

- כיצד לשלוח דוגמאות מ LabCollector לעבודת LSM

- כיצד לקשר מודול מותאם אישית ל-LSM?

- כיצד לנהל רישומי מקרים (מטופלים, בעלי חיים...) ב-LSM?

- כיצד לסדר מחדש/לסדר מחדש את העבודה ולדגום שדות מותאמים אישית ב-LSM?

- כיצד לנהל טווחים ב-LSM?

- איך להתחיל מחדש עבודה ב- LSM?

- אני יכול להוסיף עבודה חדשה ללא בעיות אבל כשאני מנסה להתחיל אותה אני לא יכול לעשות אותה. השגיאה הבאה מופיעה: שגיאה בטעינת מסמך XML: data/bl/bl-job.php. מה הבעיה?

- איך לקבל משרות ב-LSM?

- כיצד ליצור ולבצע עבודה ב- LSM?

- כיצד ליצור גרסה של מבחן ב-LSM?

- כיצד לייבא CSV עם דוגמאות ובדיקות ב-LSM?

-

- שלב 5: תבנית תוצאה וחשבונית

- כיצד להפיק דוחות ב-LSM?

- כיצד ליצור דוח עיבוד ב-LSM?

- כיצד ליצור תבנית דוח חשבוניות ב-LSM?

- כיצד ליצור דוח שרשרת משמורת (CoC) ולהשתמש בו LSM & LSMRemote?

- כיצד להשתמש בעורך טקסט כדי ליצור תבנית דוח ב-LSM?

- דווח על תגיות ב-LSM עבור תבניות תוצאה/חשבונית/CoC/אצווה?

- פעולות תיקון/תיקון בדוח LSM

- כיצד להדפיס ולעקוב אחר דוחות/CoC מרובים ב-LSMRemote?

- שגיאה בטעינת דוחות גדולים פנימה LabCollector

- שגיאה בטעינת דוחות גדולים ב-LSM

- כיצד להגדיר כותרת עליונה ותחתונה בדוח LSM/CoC/חשבוניות? (מגרסה 4.057+)

- מה המטרה של ברקוד המזהה הייחודי של הדוח?

-

- LSMRemote (v6.0) רישום, התחברות ואפשרויות אחרות

- שלבי התקנה מרחוק של LSM ושילוב באתר? (v4.0)

- אפשרויות הניתנות להגדרה של LSRemote (v4.0)

- כיצד להגדיר שדות חדשים, להגיש עבודה ב-LSMRemote ולהציג אותה ב-LSM?

- כיצד לחפש ב-LSMRemote?

- כיצד ליצור אסימון לגישה לדוח עבור מטופל/לקוח באמצעות LSMRemote?

- כיצד להפיק CoC Manifest עם תוויות משולבות?

- כיצד להדפיס ולעקוב אחר דוחות/CoC מרובים ב-LSMRemote?

- תצורת רישום מראש של מטופל וחיבור פורטל LSMRemote

- כיצד לבצע רישום מוקדם לעבודה מפורטל LSMRemote?

- כיצד לשלב זימון פגישות ב-LSMRemote?

- כיצד להפעיל את סיומת soap.dll ב-LSMRemote באמצעות קובץ php או LabCollector מנהל שרת (Windows)?

- כיצד לייבא עבודות באמצעות LSMRemote?

- כיצד להגדיר ערכה ולהפעיל אותה ב-LSMRemote?

- כיצד להדפיס בכמויות גדולות את הברקודים באמצעות LSMRemote?

- כיצד להפעיל את סיומת soap.dll ב-LSMRemote באמצעות קובץ php בלינוקס?

- הצג את כל המאמרים (1) כווץ מאמרים

-

-

- כיצד ליצור ספר, להוסיף ניסוי ודף?

- מה יש בתוך ספר?

- מה יש בתוך ניסוי?

- מה יש בפנים ELN עמוד?

- איך אני מדפיס מ ELN?

- ELN זרימות עבודה

- ELN תבניות

- שימוש בתמונה TIFF

- כיצד לחתום אלקטרונית על ELN דפים?

- כיצד להוסיף microplate פנימה ELN עמוד?

- כיצד להוסיף מתכון ריאגנטים/פתרונות ELN?

-

- ELN - מדריך עזרה לגיליון אלקטרוני של Zoho

- גרף בגיליון אלקטרוני שטוח

- כיצד לשנות את השפה של ZOHO Excel ב ELN?

- כיצד לשכפל/לייבא את האקסל שלך פנימה ELN?

- כיצד להשתמש בגיליונות אלקטרוניים?

- מהו Flat & Zoho Spreadsheet Editor וכיצד להפעיל אותו?

- כיצד להשתמש בגיליון אלקטרוני שטוח ובנוסחאות בו?

- איך לעשות גרף בגיליון אלקטרוני שטוח?

- מה ניתן להעתיק מ-Exel לגיליון אלקטרוני שטוח?

-

- תוסף מקבל דוגמאות: הגדרות תצורת הפרויקט

- כיצד ליצור ולעבד חבילה בתוסף קבלה לדוגמה?

- כיצד לבצע איגוד בתוספת קבלת מדגם?

- כיצד לעבד לוחות בתוספת קבלת מדגם?

- כיצד להציג דוגמאות שנוצרו בתוסף קבלת דוגמאות לתוך מודול?

- כיצד להוסיף דוגמאות שנוצרו בקבלת דוגמה לתוסף Workflow?

- איך לחבר ולשלוח דוגמאות מ'קבלת דגימות' לעשות בדיקות ב'LSM'?

-

אפליקציות סלולריות

-

שילוב

-

API

- מבוא ל LabCollector API

- ממשק API עבור LabCollector (v5.4 +)

- API עבור LSM (v2)

- ממשק API עבור ELN (V1)

- כיצד לבדוק את LabCollector REST API?

- הודעות שגיאה של API

- API: כיצד ליצור קופסאות או צלחות?

- בדוק את ה-API של Lab Service Manager

- הגדרת Webservice/API Apache

- כיצד להגדיר את ה-API של שירותי האינטרנט שלך?

- מה זה ממשק המשתמש של Swagger? כיצד לגשת אליו ולבדוק את נקודות הקצה של API?

-

כלי עבודה

- איך מתקינים את קובץ ההפעלה של NCBI blast לשימוש בו LabCollector?

- כיצד להגדיר ולהשתמש במנהל המתכונים (גרסה ישנה)

- איך לנהל פריטים שנשמרו בעל פה?

- ניהול הזמנת רכש - א' עד ת'

- ניהול הזמנת רכש - מא' עד ת' (גרסה 6.0+)

- מנהל מתכונים (גרסה 6.0)

- כלי אצווה לדוגמאות (סורק מתלים)

- כיצד להשתמש ב-Mass Record Updater?

-

כלי עזר / כלי בינוני

-

הַדפָּסָה

- כיצד להגדיר מדפסת עם LabCollector?

- כיצד לחבר מדפסת USB ל LabCollector?

- מדפסות תואמות

- תווית מדפסות רשת וסוגי גלילים

- יצירת תוויות ברקוד והדפסה

- כיצד אוכל להדפיס תוויות ברקוד?

- איך אני מדפיס מפות קופסאות?

- איך אני מדפיס רשומות?

- כיצד אוכל להדפיס מידע על סיכון ובטיחות?

- כיצד אוכל להדפיס רשומות אחסון

- כיצד להדפיס תוויות בסביבת HTTPS?

- כיצד להגדיר בצורה הטובה ביותר את PDA N5000 עבור LabCollector להשתמש

- כיצד אוכל להגדיר את סורק הברקוד שלי AGB-SC1 CCD?

- כיצד אוכל להגדיר את סורק הברקוד שלי HR200C?

- כיצד אוכל להגדיר את FluidX לתמוך ב-ScanServer?

- פסק זמן לחיבור מדפסת ברקוד

- AGB-W8X ידני לסריקת ברקוד

- כיצד להגדיר את המדפסות והתוויות שלך?

- הצג את כל המאמרים (3) כווץ מאמרים

-

אחסון

- כיצד להגדיר אחסון ב LabCollector?

- איך יוצרים קופסאות/מגירות/מתלים בציוד אחסון?

- איך יוצרים דגמי קופסאות לאחסון?

- כיצד לשכפל ולשכפל קופסאות באחסון?

- איך לאחסן ולנהל קשיות? (EN/FR)

- כיצד אוכל להוסיף דוגמאות למקפיא, מדף או חלק אחר של מערכת האחסון?

- איך אני מוציא דוגמאות ממקפיא ספציפי?

- נהל אחסון עבור מודול ריאגנטים ואספקה

- איך לארגן את דפדפן האחסון?

- איך אני מדפיס מפות קופסאות?

- כיצד אוכל להדפיס רשומות אחסון

- מערכת צ'ק-אין/אאוט לאחסון

-

תאימות

-

תמיכה

-

הגדרות

- כיצד להגדיר את אפאצ'י לעבוד עם אופיס 2007 ומעלה?

- איך להאיץ את שלך LabCollector? (EN/FR)

- דרושים הרחבות PHP

- האיץ את הרשת המקומית שלך

- שימוש בתמונה TIFF

- חותמת זמן ברשומות המראה זמן שגוי.

- כיצד להגדיר SMTP לשימוש ב-OAuth 2.0 (Microsoft & Gmail)?

-

- LabCollector התקנה כללית

- LabCollector הגדרה כללית - v5.4

- LabCollector הגדרה כללית 5.2

- LabCollector התקנה כללית-v6.0

- אפשרויות כניסה ודרישות php עבור LDAP/SSO

- איך להגדיר את LabCollectorשמות ההגדרות, הלוגו והמודולים הכלליים של?

- כיצד להגדיר את אפשרויות ה-Proxy, מתזמן המשימות והדוא"ל שלך?

- כיצד להגדיר את אפשרויות החיפוש והטופס של המודול שלך?

- כיצד להגדיר קישורים חיצוניים לדף הבית שלך?

- איך להגדיר את הניוז פיד שלך?

-

- שגיאה בטעינת דוחות גדולים פנימה LabCollector

- שדות עם פס גלילה לא עובדים עם Safari, מה אני יכול לעשות?

- אני לא מצליח לראות את סכימת התיבות בספארי, למה?

- אני מקבל את השגיאה: "התוכנית לא יכולה להפעיל כי MSVCR110.dll חסר במחשב שלך. נסה להתקין מחדש את התוכנית כדי לתקן בעיה זו" בעת התקנה או עדכון LabCollector עבור Windows

- בעיה בקובץ העלאה: תסתכל על תצורת ה-PHP שלך

- חיפוש המודול נכשל עם שגיאה 404 או בקשה ארוכה מדי

- כשאני רוצה לייבא קבצים גדולים, שום דבר לא קורה?

- מדוע יש לי את השגיאה "שרת MySQL נעלם" בהעלאת קבצים?

-

KB חדש של החודש

-

מצגות מוקלטות

LabCollector ![]() מציע אפשרויות הגדרה שונות. זה מוכן לשימוש (במידת האפשר), ניתן לנהל את התצורה שלו בקלות על ידי ה מנהל-על על מנת לעמוד בדרישות המעבדה הספציפיות שלך. במאגר הידע הבא, נראה לך כיצד להגדיר את אפשרויות הכניסה שלך וכיצד להגדיר את פונקציית האימות של LDAP/AD וכניסה יחידה (SSO).

מציע אפשרויות הגדרה שונות. זה מוכן לשימוש (במידת האפשר), ניתן לנהל את התצורה שלו בקלות על ידי ה מנהל-על על מנת לעמוד בדרישות המעבדה הספציפיות שלך. במאגר הידע הבא, נראה לך כיצד להגדיר את אפשרויות הכניסה שלך וכיצד להגדיר את פונקציית האימות של LDAP/AD וכניסה יחידה (SSO).

![]()

כדי לגשת לאפשרויות ה-LDAP/AD וה-SSO שלך, פשוט עבור אל אדמין -> אחר -> להכין -> אפשרויות התחברות:

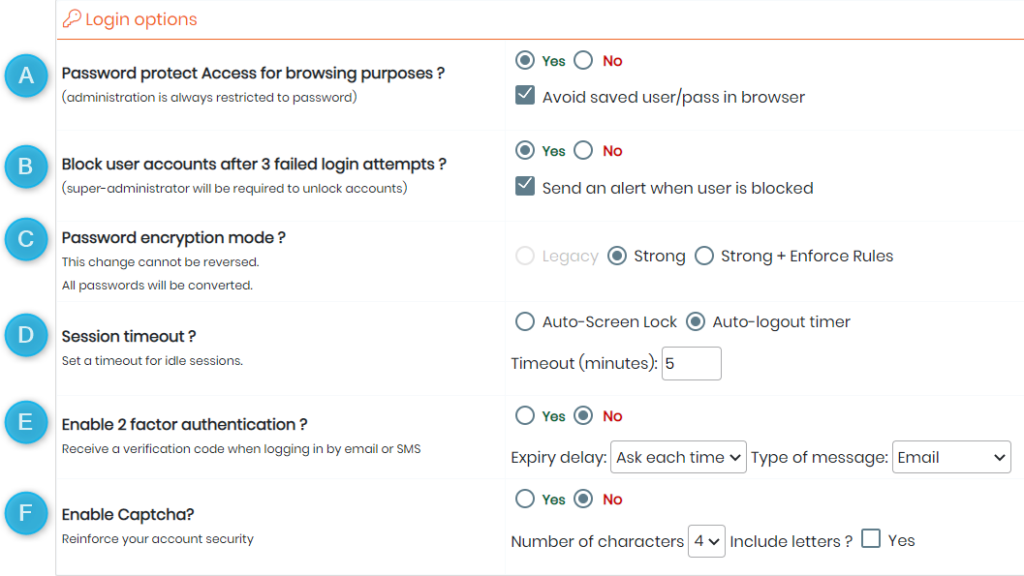

- תראה את התכונות הבאות תחת כרטיסיית אפשרויות הכניסה:

-

- A: הגנת סיסמה אפשרות גישה למטרות גלישה:

- כן: אתה מגדיר הגנה מלאה על התחברות.

- לא: אתה מציין מערכת פתוחה למחצה שבה גלישה וחיפוש נתונים אינם מוגבלים.

- הניהול תמיד מוגן באמצעות סיסמה.

- אתה יכול גם לאלץ דפדפני אינטרנט לא לשמור פרטי כניסה וסיסמה.

- B: אפשרות לחסום חשבונות משתמש לאחר 3 ניסיונות כניסה כושלים:

- כן: אם משתמש יזין את הסיסמה השגויה שלוש פעמים, החשבון שלו ייחסם ומנהל העל יידרש לבטל את הנעילה שלו. תוכל גם לבחור לשלוח התראה למנהל העל כאשר משתמש נחסם.

- לא: אתה יכול להזין את הסיסמה כמה פעמים שתרצה

- C: מצב הצפנת סיסמה:

- אתה יכול לבחור בין שלושה מצבי הצפנת סיסמה: (1) מדור קודם (ישן), (2) SHA-256 או (3) SHA-256 + כללים חזקים.

- (1) במצב מדור קודם, אתה יכול להשתמש רק בתווים הבאים: 0..9, a..z, A..Z ו-% . : / | _ – &- בשני מצבי ה-SHA האחרונים, כל התווים זמינים ומתבקש אישור סיסמה כפול על מנהל-על ומשתמשים חדשים.

- SHA-256 + כללים חזקים, מנהל-על נותן סיסמה זמנית למשתמש. במהלך הכניסה הראשונה, המשתמש החדש צריך לשנות את הסיסמה שלו בהתאם לכללים החזקים.

- "כללים חזקים" פירושו שהסיסמה חייבת להכיל:

- לפחות 8 תווים

- לפחות אות קטנה אחת

- לפחות אות אחת גדולה

- לפחות ספרה אחת

- לפחות תו מיוחד אחד

- A: הגנת סיסמה אפשרות גישה למטרות גלישה:

-

- D: זמן קצוב להפעלה:

- אתה יכול לבחור "לנעול" את המסך או "לצאת" מה- LabCollector מוֹשָׁב.

- אתה יכול לבחור את דקות הזמן הקצוב שאתה רוצה להיות מחובר או ננעל.

- D: זמן קצוב להפעלה:

-

- E: לאפשר אימות דו גורם?

2FA היא שכבת אבטחה נוספת המשמשת כדי לוודא שאנשים שמנסים לקבל גישה לחשבון מקוון הם מי שהם אומרים שהם. ראשית, משתמש יזין את שם המשתמש והסיסמה שלו. לאחר מכן, במקום לקבל גישה מיידית, הם יידרשו לספק קוד אימות.

- אתה יכול להגדיר את עיכוב התפוגה כך שהוא יבקש ממך את קוד האימות בכל פעם שאתה מנסה להתחבר, כל יום, כל שבוע או כל חודש.

– ניתן גם להגדיר את ההודעה כך שתקבל אותה במייל או במייל + SMS.

- E: לאפשר אימות דו גורם?

-

- F: אפשר Captcha ?

- CAPTCHA הם כלים שבהם אתה יכול להשתמש כדי להבדיל בין משתמשים אמיתיים למשתמשים אוטומטיים, כגון בוטים. CAPTCHA מספקים אתגרים שקשה למחשבים לבצע אך קלים יחסית לבני אדם.

- אתה יכול להגדיר את מספר התווים ל-4, 6 או 8 ותוכל גם לבחור אם ברצונך לכלול אותיות בקוד האימות או לא.

- F: אפשר Captcha ?

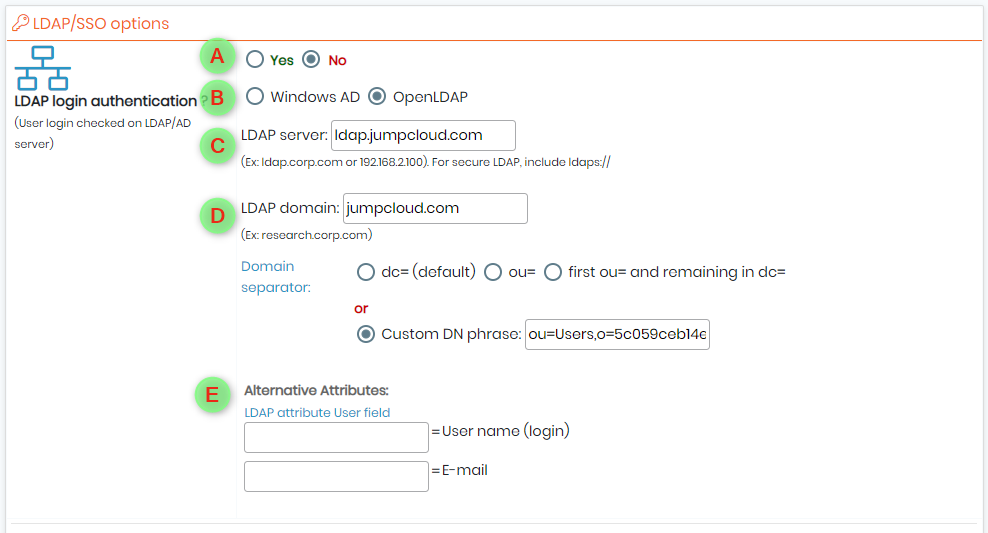

- תראה את האפשרויות הבאות תחת LDAP/AD:

LabCollector ![]() מאפשר לך להשתמש ברשת LDAP ו-AD עבור משתמשים, זה עובד עם פרוטוקול LDAP סטנדרטי ומשתמש רק בשרת ובדומיין LDAP.

מאפשר לך להשתמש ברשת LDAP ו-AD עבור משתמשים, זה עובד עם פרוטוקול LDAP סטנדרטי ומשתמש רק בשרת ובדומיין LDAP.

ניתן לייבא ישירות LDAP/AD משתמשים וצוות: אדמין -> משתמשים וצוות -> יבוא מ-LDAP ו-AD.

-

- A: אתה יכול לבחור להשתמש בפונקציית LDAP/AD.

- B: אתה יכול לבחור את הפונקציה שאתה רוצה- LDAP או AD.

- C: עבור שרת LDAP אתה יכול לבחור את כתובת האתר שהיא מחרוזת שניתן להשתמש בה כדי להקיף את הכתובת והיציאה של שרת ספריות.

- D: כאן אתה יכול לשים את תחום ה-LDAP, באמצעות מפריד תחום ספציפי או DN מותאם אישית (שם מובחן המזהה באופן ייחודי ערך בספרייה מִשׁפָּט). לשרת LDAP יש תחום LDAP משלו ב-SMC. ניתן לבחור תחום LDAP אחד כתחום ברירת המחדל של LDAP כך שמשתמשים יכולים להשאיר מידע זה כשהם מאמתים.

- E: כאן אתה יכול לשים את תכונת LDAP עבור שם משתמש ומזהה דוא"ל.

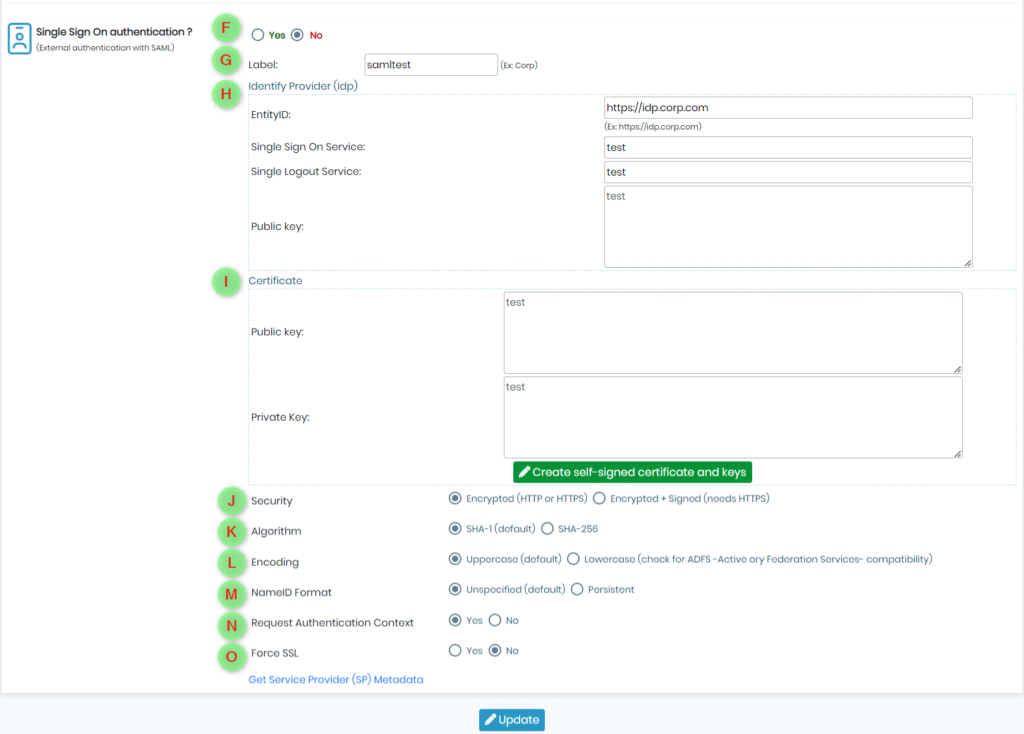

- F: אתה יכול לבחור להפעיל את האימות של כניסה יחידה (SSO) עבור המשתמשים. (כניסה יחידה היא סכמת אימות המאפשרת למשתמש להיכנס עם מזהה וסיסמה בודדים לכל אחת מכמה מערכות תוכנה קשורות אך עצמאיות).

אימות כניסה יחיד: זה מאפשר למעבדה שלך להשתמש אימות SAML (Security Assertion Markup Language). עבור כניסה. SAML מספקת נקודת אימות אחת, המתרחשת אצל ספק זהות מאובטח. SAML משתמש באסימונים מאובטחים אשר חתומים דיגיטליים ומוצפנים בהודעות עם נתוני אימות והרשאה. האסימונים הללו מועברים מספק זהות אל LabCollector עם יחסי אמון מבוססים. כמו במקרה של LDAP, סיסמאות (פרט לזו של מנהל העל) מנוהלות מחוץ ל LabCollector.

-

- G: אתה יכול לשים את התווית כאן. תווית היא שם החברה או התאגיד שהמשתמש יתחבר אליו.

- H: כאן אתה יכול לשים את פרטי ספק הזהות. ספקי זהות יכולים להקל על חיבורים בין משאבי מחשוב ענן למשתמשים, ובכך להקטין את הצורך של משתמשים באימות מחדש בעת שימוש באפליקציות ניידות ונדידה. לפיכך, אתה יכול להוסיף את מזהה הישות, SSO ושירותי התנתקות יחידה ואת המפתח הציבורי. (מפתח ציבורי הוא דרך לאמת את עצמך במקום להשתמש בסיסמה)

- I: אפשרויות אישור מאפשרות לך להוסיף זוג מפתחות ציבורי-פרטי. אתה יכול גם ליצור אישורים ומפתחות בחתימה עצמית

- J: אבטחת כתובת האתר שלך, אם היא מוצפנת או חתומה.

- K: אתה יכול להגדיר את האלגוריתם ל-SHA-1 (שמוגדר כברירת מחדל) או SHA-256.

- L: קידוד אם הוא באותיות גדולות או קטנות.

- M: פורמט NameID אם הוא מתמשך או לא צוין. מגדיר את פורמטים של מזהי שם נתמך על ידי ספק הזהות

- N: אתה יכול לבחור לבקש הקשר אימות. הקשר אימות מאפשר הגדלה של הצהרות עם מידע נוסף הנוגע לאימות המנהל בספק הזהות. כדי להסביר בפשטות, זה מבטיח אימות מאובטח. לדוגמה, כאשר אתה צריך לבצע אימות רב-גורמי.

-

- O: אתה יכול לבחור אם אתה רוצה לכפות את ה-SSL או לא.

![]()

נושאים קשורים:

-

-

- לִרְאוֹת איך להשיג את הרישיון שלי

- לבדוק כיצד להתקין תוספות

- לִרְאוֹת כיצד לבצע חיפוש ב LabCollector

-