키워드로 기술 자료 검색

-

시작하는 방법 LABCOLLECTOR

- 어떻게 LabCollector 인터페이스는 어떻게 생겼나요?

- 모듈은 일반적으로 어떻게 생겼나요?

- 저장소를 설정하는 방법 LabCollector?

- 필드란 무엇입니까? LabCollector?

- 기록은 무엇입니까? LabCollector & 어떻게 만드는가?

- 항체 모듈을 시작하는 방법은 무엇입니까?

- 화학 구조 모듈을 시작하는 방법은 무엇입니까?

- 문서 모듈을 시작하는 방법은 무엇입니까?

- 전자 연구 노트 시작 방법(ELN)?

- 장비 모듈을 시작하는 방법은 무엇입니까?

- Plasmids 모듈을 시작하는 방법은 무엇입니까?

- Primers 모듈을 시작하는 방법은 무엇입니까?

- 시약 및 소모품 모듈을 시작하는 방법은 무엇입니까?

- 샘플 모듈로 시작하는 방법은 무엇입니까?

- 시퀀스 모듈을 시작하는 방법은 무엇입니까?

- 균주 및 세포 모듈을 시작하는 방법은 무엇입니까?

- 웨비나 추가 기능을 사용하는 방법은 무엇입니까?

- 기억된 기록을 대량으로 업데이트하는 방법은 무엇인가요?

- 이용 방법 LabCollector 코로나19 검사를 위해?

- 모든 기사 보기 (4) 기사 축소

-

설치

-

- Apache 서버/웹 서버가 Windows 10에서 실행되지 않습니다.

- 속도를 높이려면 Apache 로그를 수동으로 정리하십시오.

- 속도를 높이려면 로그를 수동으로 정리하십시오.

- 로그 오류: AH00052: 하위 pid 3461 종료 신호 분할 오류(11)

- 오류: 경고: mysql_connect(): 클라이언트는 서버에서 요청한 인증 프로토콜을 지원하지 않습니다(…)

- Java 7U51+로 업그레이드한 후 Java 애플릿이 다시 작동하도록 하려면 어떻게 해야 합니까?

- 덮어쓴 문서를 복원하는 방법

- "mySQL 서버에 연결하지 못했습니다. 이 랩 계정에 대한 데이터베이스를 찾을 수 없습니다."라는 메시지가 표시됩니다. 어떡해?

- My LabCollector 또는 추가 기능이 매우 느립니다. 이유와 해결 방법은 무엇입니까?

- "필드 목록"의 알 수 없는 열 "auto_name_mode": 기존 레코드를 조정하거나 새 레코드를 만들거나 데이터를 가져오려고 할 때 오류가 발생합니다. 어떡해?

- URL 문제

- 레코드나 값을 추가하면 다음 메시지가 나타납니다. "잘못된 정수 값: 행 1의 'count' 열에 대해"

-

- 에 대한 액세스 권한 부여 LabCollector 네트워크 외부의 공동작업자에게

- 어떻게 연결하나요? LabCollector 다른 컴퓨터에서?

- 데이터베이스를 시스템에서 분리할 수 있습니까? labcollector 설치되어 있나요?

- PHP 및/또는 MySQL을 설치하는 데 문제가 있습니다. 대안이 있나요?

- MySQL 서버 메모리 사용량 최적화

- PHP 확장이 필요합니다

- 랙 스캐너 설치 및 ScanServer와 연결

- 시스템 요구 사항 - 호스팅 옵션(FR/ENG)

- PHP와 MySQL은 무엇입니까? PHP와 MySQL이 필요합니까?

- 마이그레이션 방법 LabCollector 새로운 Linux 서버로?

-

일반

- LabCollector?

- 어떻게 설치합니까? LabCollector? install.exe 파일은 어디서 찾을 수 있나요?

- 시스템 요구 사항 - 호스팅 옵션(FR/ENG)

- 원격 호스팅 버전은 어떻게 작동하나요?

- 사용해도 되나요 LabCollector 한 대의 컴퓨터에서? 웹서버에 설치할 수 있나요?

- 하나의 라이선스를 구매하는 경우 연구실 네트워크에 있는 다른 컴퓨터에 대한 추가 라이선스를 구매해야 합니까?

- 클라이언트 영역 튜토리얼

- LabCollector SUPPORT

- 소프트웨어가 GxP 지침을 준수하기 위한 FDA 요구 사항은 무엇입니까?

- 모든 모듈을 구매해야 합니까? 프라이머 모듈만 사용할 수 있나요?

- 아이콘 의미(EN/FR) V.6.0

- 아이콘 의미(EN/FR)

- 어떻게 검색하나요? LabCollector?

- 모듈의 모든 기록을 보거나 나열할 수 있나요?

- 기록을 어떻게 인쇄하나요?

- LabColletor v6.0에 패널을 추가하는 방법은 무엇입니까?

- 저장 장치가 있는 튜브를 만들고 사용법을 표시하는 방법은 무엇입니까? (v6.0)

- 튜브에 대한 알림을 생성하고 설정하는 방법은 무엇입니까? (v6.0)

- 네트워크 프린터 및 롤 유형 라벨링

- 모든 기사 보기 (4) 기사 축소

-

기본 특징

- 모델 내보내기 및 인쇄

- 데이터를 가져오지 않고 여러 레코드를 추가하는 방법

- 기록을 어떻게 연결하고 어떤 목적으로 연결합니까?

- 레코드를 어떻게 생성하거나 편집합니까? (프랑스어/영어)

- 아이콘 의미(EN/FR)

- 아이콘 의미(EN/FR) V.6.0

-

- .CSV 파일이란?

- 데이터 가져오기(v6.0)

- 데이터 가져오기(5.3 버전 이상)

- 데이터 가져오기를 위해 데이터 CSV를 구분하는 방법은 무엇입니까?

- 데이터를 가져오는 동안 기본 필드 값은 무엇입니까? v6.0

- 가져올 날짜 값의 형식을 yyyy-mm-dd 또는 yy-mm-dd로 지정하려면 어떻게 해야 합니까?

- 3단계로 샘플 및 관련 스토리지 가져오기

- 시약 및 소모품 V5.3 이상 가져오기 및 관리

- 수입업체는 BDD EndNote dans입니다. LabCollector (프랑스어)

- 데이터를 가져오는 동안 오류를 해결하는 방법

- 기억된 기록을 대량으로 업데이트하는 방법은 무엇인가요?

-

모듈

-

- 곧 제공 될 기사

-

- 시약 및 소모품 모듈을 시작하는 방법은 무엇입니까?

- 시약 및 소모품 기본 설정(v6.03)

- 시약 및 소모품 기본 설정

- 화학물질 및 장비에 대한 알림을 어떻게 생성합니까?

- 로트가 있는 알림을 어떻게 생성합니까? (v6.0)

- 시약 로트 관리(v6.0)

- 시약 로트 관리

- 많이 버리는 방법은?

- 위험 코드

- 공급업체와 판매자를 어떻게 관리하나요?

- 위험 및 안전 데이터 정보를 어떻게 인쇄합니까?

- 시약 및 소모품 V5.3 이상 가져오기 및 관리

- 시약 및 소모품 모듈의 저장 공간 관리

- 시약 및 소모품 모듈(v6.0)의 저장소 관리

- GHS 위험 픽토그램, 필수 안전 표시 및 NFPA 위험 등급 시스템

- SDS 메이커를 사용하는 방법?

- 모든 기사 보기 (1) 기사 축소

-

- 곧 제공 될 기사

-

- 곧 제공 될 기사

-

- 화학물질 및 장비에 대한 알림을 어떻게 생성합니까?

- 다양한 유형의 장비 경고를 활성화하고 설정하는 방법은 무엇입니까? (v6.0)

- 다양한 유형의 장비 경고를 활성화하고 설정하는 방법은 무엇입니까? (v5.4 이하)

- 장비 모듈에 새 카테고리와 기록을 추가하는 방법은 무엇입니까? (v6.0)

- 장비 모듈에 새 카테고리와 기록을 추가하는 방법은 무엇입니까? (v5.4 이하)

- 장비의 교정 유지 관리를 위한 관리 차트를 추가하는 방법은 무엇입니까?

- 장비 유지 관리를 추가/편집하는 방법은 무엇입니까? (v6.0+)

- 장비 유지보수 추가/수정 방법(v5.4 이하)

- 장비 유지보수 보고서를 내보내는 방법은 무엇입니까?

- 장비의 "디스플레이 유지 관리" 섹션에는 어떤 옵션이 있습니까? (v5.4 이하)

- 장비의 "디스플레이 유지 관리" 섹션에는 어떤 옵션이 있습니까? (v6.0)

-

- 곧 제공 될 기사

-

부가 기능

- 애드온이란 무엇입니까?

- 플라이 재고 관리자

- 체중 추적기 애드온이 무엇인가요? 사용 방법?

- 사용자 정의 필드 파일 업로드

- 전자카탈로그 부가기능이란 무엇인가요? 그리고 그것을 사용하는 방법?

-

- LSM을 어떻게 시작하나요?

- LSM 활용가이드 - 작업요청부터 결과보고까지

- LSM API 테스트

- 웹사이트에 LSMremote 애플리케이션을 삽입하세요.

- LSM을 사용하여 친자관계/관계 유전자 검사를 수행하는 방법은 무엇입니까?

- HL7 소개 및 LSM에서 사용하는 방법

- LSM 작업 목록 아이콘 - 무엇을 의미합니까?

- LSM: 전문 분야별로 테스트 결과를 그룹화하는 방법은 무엇입니까?

- 품질 관리를 위한 LSM의 로트-샘플 연결

-

- 1단계: 사용자 및 요청자 생성

- 샘플을 보내는 방법 LabCollector LSM 작업으로

- 사용자 정의 모듈을 LSM에 연결하는 방법은 무엇입니까?

- LSM에서 사례기록(환자, 동물...)을 어떻게 관리하나요?

- LSM에서 작업 순서를 재정렬/재배열하고 사용자 정의 필드를 샘플링하는 방법은 무엇입니까?

- LSM에서 범위를 관리하는 방법은 무엇입니까?

- LSM에서 작업을 다시 시작하는 방법은 무엇입니까?

- 문제 없이 새 작업을 추가할 수 있지만 시작하려고 하면 할 수 없습니다. 다음 오류가 나타납니다. XML 문서 로드 오류: data/bl/bl-job.php. 뭐가 문제 야?

- LSM에서 채용을 수락하는 방법은 무엇입니까?

- LSM에서 작업을 생성하고 실행하는 방법은 무엇입니까?

- LSM에서 테스트 버전을 만드는 방법은 무엇입니까?

- LSM에서 샘플 및 테스트와 함께 CSV를 가져오는 방법은 무엇입니까?

-

- 5단계: 결과 및 송장 템플릿

- LSM에서 보고서를 생성하는 방법은 무엇입니까?

- LSM에서 처리 보고서를 작성하는 방법은 무엇입니까?

- LSM에서 송장 보고서 템플릿을 생성하는 방법은 무엇입니까?

- CoC(Chain of Custody) 보고서를 생성하고 LSM 및 LSMRemote를 사용하는 방법은 무엇입니까?

- LSM에서 텍스트 편집기를 사용하여 보고서 템플릿을 만드는 방법은 무엇입니까?

- 결과/송장/CoC/배치 템플릿에 대한 LSM의 태그를 보고하시겠습니까?

- LSM 보고서의 정정/수정 조치

- LSMRemote에서 여러 보고서/CoC를 인쇄하고 팔로우하는 방법은 무엇입니까?

- 큰 보고서를 로드하는 중에 오류가 발생했습니다. LabCollector

- LSM에서 큰 보고서를 로드하는 중 오류가 발생했습니다.

- LSM 보고서/CoC/송장에서 머리글 및 바닥글을 구성하는 방법은 무엇입니까? (v4.057+부터)

- 보고서 고유 ID 바코드의 목적은 무엇입니까?

-

- LSMRemote(v6.0) 등록, 로그인 및 기타 옵션

- LSMRemote 설치 단계 및 웹사이트에 통합? (v4.0)

- LSMRemote 구성 가능 옵션(v4.0)

- 새 필드를 구성하고, LSMRemote에서 작업을 제출하고, LSM에서 보는 방법은 무엇입니까?

- LSMRemote에서 검색하는 방법은 무엇입니까?

- LSMRemote를 사용하여 환자/클라이언트에 대한 보고서 액세스용 토큰을 생성하는 방법은 무엇입니까?

- 통합 라벨을 사용하여 CoC 매니페스트를 생성하는 방법은 무엇입니까?

- LSMRemote에서 여러 보고서/CoC를 인쇄하고 팔로우하는 방법은 무엇입니까?

- 환자 사전등록 구성 및 LSMRemote 포털 연결

- LSMRemote 포털에서 직무 사전 등록을 어떻게 하나요?

- LSMRemote에서 약속 일정을 통합하는 방법은 무엇입니까?

- PHP 파일을 사용하여 LSMRemote에서 비누.dll 확장을 활성화하는 방법 또는 LabCollector 서버 관리자(Windows)?

- LSMRemote를 사용하여 작업을 가져오는 방법은 무엇입니까?

- LSMRemote에서 키트를 구성하고 활성화하는 방법은 무엇입니까?

- LSMRemote를 사용하여 바코드를 대량으로 인쇄하는 방법은 무엇입니까?

- Linux에서 PHP 파일을 사용하여 LSMRemote에서 비누.dll 확장을 활성화하는 방법은 무엇입니까?

- 모든 기사 보기 (1) 기사 축소

-

모바일 앱

-

통합

-

API

-

도구

-

유틸리티/미들웨어

-

인쇄

- 프린터를 구성하는 방법 LabCollector?

- USB 프린터를 연결하는 방법 LabCollector?

- 호환되는 라벨 프린터

- 네트워크 프린터 및 롤 유형 라벨링

- 바코드 라벨 생성 및 인쇄

- 바코드 라벨을 어떻게 인쇄합니까?

- 박스맵을 어떻게 인쇄하나요?

- 기록을 어떻게 인쇄하나요?

- 위험 및 안전 데이터 정보를 어떻게 인쇄합니까?

- 보관 기록을 인쇄하려면 어떻게 해야 하나요?

- HTTPS 환경에서 라벨을 인쇄하는 방법은 무엇입니까?

- PDA N5000을 가장 잘 구성하는 방법 LabCollector 사용

- 바코드 스캐너 AGB-SC1 CCD를 어떻게 구성합니까?

- 바코드 스캐너 HR200C를 어떻게 구성합니까?

- ScanServer를 지원하도록 FluidX를 어떻게 구성합니까?

- 바코드 프린터 연결 시간 초과

- AGB-W8X 바코드 스캐닝 매뉴얼

- 프린터 및 라벨을 설정하는 방법은 무엇입니까?

- 모든 기사 보기 (3) 기사 축소

-

STORAGE

- 저장소를 설정하는 방법 LabCollector?

- 저장 장비에 상자/서랍/랙을 만드는 방법은 무엇입니까?

- 보관용 상자 모델을 만드는 방법은 무엇입니까?

- 창고에 있는 상자를 복제하고 복제하는 방법은 무엇입니까?

- 빨대 보관 및 관리는 어떻게 하나요? (EN/FR)

- 특정 냉동고, 선반 또는 보관 시스템의 다른 부분에 샘플을 어떻게 추가합니까?

- 특정 냉동고에서 샘플을 어떻게 꺼내나요?

- 시약 및 소모품 모듈의 저장 공간 관리

- Storage Browser를 구성하는 방법은 무엇입니까?

- 박스맵을 어떻게 인쇄하나요?

- 보관 기록을 인쇄하려면 어떻게 해야 하나요?

- 보관 입출고 시스템

-

규정 준수

-

고객지원

-

설정

- Office 2007 이상에서 작동하도록 Apache를 구성하는 방법은 무엇입니까?

- 속도를 높이는 방법 LabCollector? (EN/FR)

- PHP 확장이 필요합니다

- 로컬 네트워크 속도 향상

- TIFF 이미지 사용법

- 잘못된 시간을 표시하는 레코드의 타임스탬프입니다.

- OAuth 2.0(Microsoft 및 Gmail)을 사용하도록 SMTP를 구성하는 방법은 무엇입니까?

-

- 큰 보고서를 로드하는 중에 오류가 발생했습니다. LabCollector

- 스크롤 막대가 있는 필드는 Safari에서 작동하지 않습니다. 어떻게 해야 합니까?

- Safari에서 상자 구성표를 볼 수 없습니다. 이유는 무엇입니까?

- 설치 또는 업데이트 시 "MSVCR110.dll이 컴퓨터에 없기 때문에 프로그램을 시작할 수 없습니다. 이 문제를 해결하려면 프로그램을 다시 설치해 보십시오"라는 오류가 발생합니다. LabCollector Windows 용

- 파일 업로드 문제: PHP 구성을 살펴보세요.

- 404 오류 또는 너무 긴 요청으로 인해 모듈 검색이 실패합니다.

- 대용량 파일을 가져오려고 하는데 아무 일도 일어나지 않나요?

- 파일 업로드 시 "MySQL 서버가 사라졌습니다"라는 오류가 나타나는 이유는 무엇입니까?

-

이달의 새로운 KB

-

녹음된 프레젠테이션

현재 위치 :

→ 모든 주제

LabCollector ![]() 다양한 설정 옵션을 제공합니다. 바로 사용할 수 있습니다. (가능한 한) 해당 구성은 다음을 통해 쉽게 관리할 수 있습니다. 최고 관리자 특정 실험실 요구 사항을 충족하기 위해. 다음 기술 자료에서는 로그인 옵션을 설정하는 방법과 LDAP/AD 및 SSO(Single Sign On) 인증 기능을 구성하는 방법을 보여줍니다.

다양한 설정 옵션을 제공합니다. 바로 사용할 수 있습니다. (가능한 한) 해당 구성은 다음을 통해 쉽게 관리할 수 있습니다. 최고 관리자 특정 실험실 요구 사항을 충족하기 위해. 다음 기술 자료에서는 로그인 옵션을 설정하는 방법과 LDAP/AD 및 SSO(Single Sign On) 인증 기능을 구성하는 방법을 보여줍니다.

![]()

LDAP/AD 및 SSO 옵션에 액세스하려면 다음으로 이동하세요. 관리자 -> 기타 -> 설정 -> 로그인 옵션:

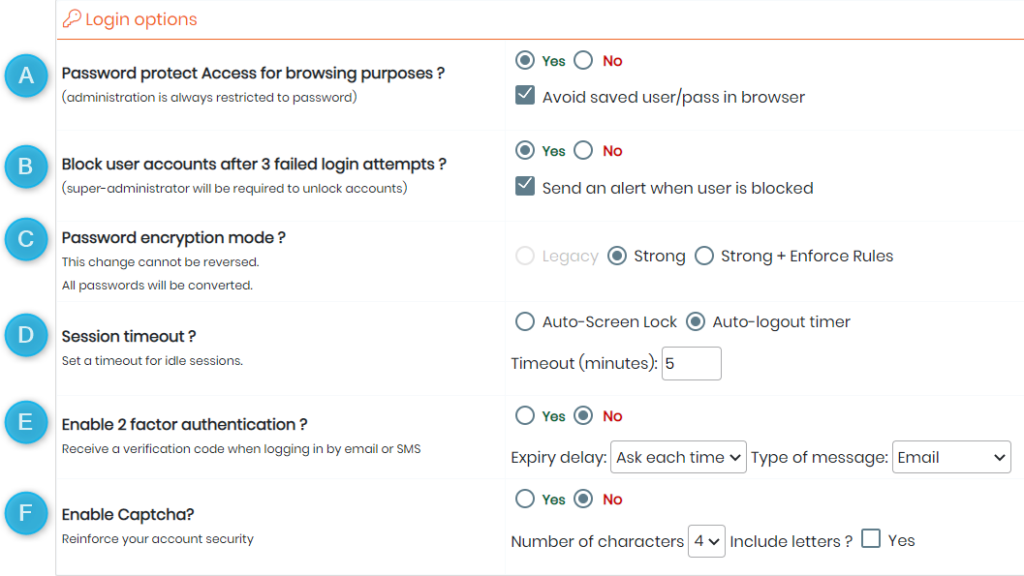

- 로그인 옵션 탭에는 다음 기능이 표시됩니다.

-

- A: 탐색 목적을 위한 액세스를 비밀번호로 보호하는 옵션:

- 예: 전체 로그인 보호를 정의합니다.

- 아니: 데이터 열람 및 검색이 제한되지 않는 반개방형 시스템을 나타냅니다.

- 관리는 항상 비밀번호로 보호됩니다.

- 인터넷 브라우저가 로그인 및 비밀번호 정보를 저장하지 않도록 강제할 수도 있습니다.

- B: 3번의 로그인 시도 실패 후 사용자 계정 차단 옵션:

- 예: 사용자가 잘못된 비밀번호를 세 번 입력하면 계정이 차단되고 최고 관리자가 잠금을 해제해야 합니다. 사용자가 차단되면 최고 관리자에게 경고가 전송되도록 선택할 수도 있습니다.

- 아니요: 원하는 만큼 비밀번호를 입력할 수 있습니다.

- C: 비밀번호 암호화 모드:

- 선택할 수있는 세 가지 비밀번호 암호화 모드: (1) 레거시(이전 것), (2) SHA-256 또는 (3) SHA-256 + 강력한 규칙.

- (1) 레거시 모드에서는 0..9, a..z, A..Z 및 % 문자만 사용할 수 있습니다. : / | _ – &- 마지막 두 가지 SHA 모드에서는 모든 문자를 사용할 수 있으며 최고 관리자와 신규 사용자에 대한 이중 비밀번호 확인이 요청됩니다.

- SHA-256 + 강력한 규칙, 최고 관리자가 사용자에게 임시 비밀번호를 제공합니다. 처음 로그인하는 동안 새 사용자는 강력한 규칙에 따라 비밀번호를 변경해야 합니다.

- "강력한 규칙"은 비밀번호에 다음이 포함되어야 함을 의미합니다.

- 최소 8 자

- 소문자 1개 이상

- 대문자 1개 이상

- 최소 1자리

- 특수 문자 1개 이상

- A: 탐색 목적을 위한 액세스를 비밀번호로 보호하는 옵션:

주의하세요

이 변경 사항은 되돌릴 수 없습니다. 모든 비밀번호가 변환됩니다.

.

-

- D: 세션 타임 아웃:

– 화면을 "잠그거나" "로그아웃"할 수 있습니다. LabCollector 세션.

– 기록하거나 잠그려는 제한 시간(분)을 선택할 수 있습니다.

- D: 세션 타임 아웃:

-

- E: 2단계 인증을 활성화하시겠습니까?

2FA는 온라인 계정에 액세스하려는 사람이 본인인지 확인하는 데 사용되는 추가 보안 계층입니다. 먼저 사용자는 사용자 이름과 비밀번호를 입력합니다. 그런 다음 즉시 액세스 권한을 얻는 대신 확인 코드를 제공해야 합니다.

– 로그인을 시도할 때마다, 매일, 매주 또는 매월 인증 코드를 요청하도록 만료 지연을 설정할 수 있습니다.

– 이메일이나 이메일+SMS로 메시지를 받도록 설정할 수도 있습니다.

- E: 2단계 인증을 활성화하시겠습니까?

-

- F: 보안문자를 활성화하시겠습니까?

- CAPTCHA는 실제 사용자와 자동화된 사용자를 구별하는 데 사용할 수 있는 도구입니다. 봇. CAPTCHA는 컴퓨터로는 수행하기 어렵지만 인간에게는 상대적으로 쉬운 과제를 제공합니다.

- 문자 수를 4, 6, 8자로 설정할 수 있으며, 인증 코드에 문자를 포함할지 여부도 선택할 수 있습니다.

- F: 보안문자를 활성화하시겠습니까?

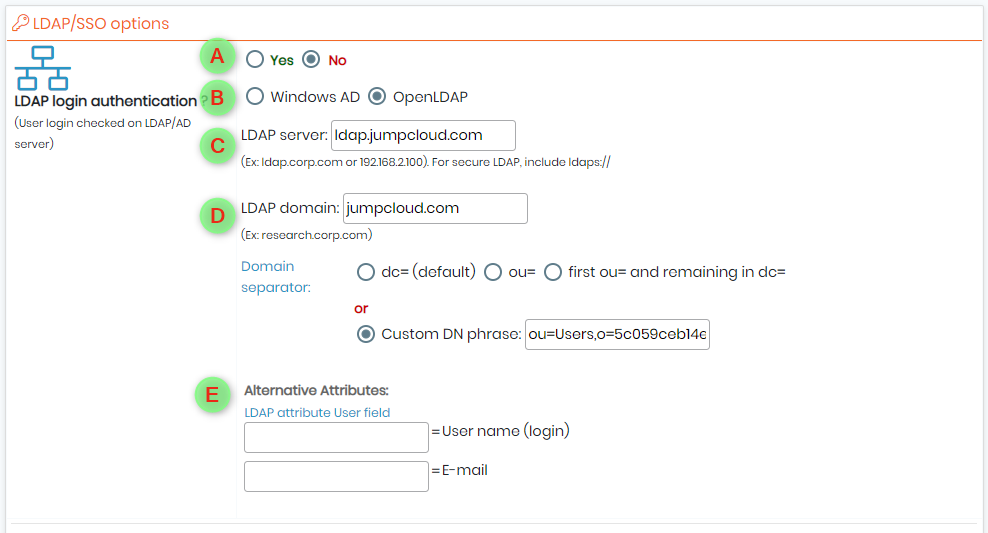

- LDAP/AD 아래에 다음 옵션이 표시됩니다.

주의 사항

LDAP(Lightweight Directory Access Protocol) IP(인터넷 프로토콜) 네트워크를 통해 분산된 디렉터리 정보 서비스에 액세스하고 유지 관리하기 위한 것입니다.

Active Directory의 (AD) 네트워크 리소스에 대한 권한 및 액세스를 관리하기 위해 Windows Server에서 실행되는 여러 서비스로 구성된 Microsoft 제품입니다. AD는 조직 기반 데이터, 정책, 인증 등을 저장하는 디렉터리 서비스 데이터베이스인 반면, LDAP는 디렉터리 서비스 데이터베이스와 통신하는 데 사용되는 프로토콜입니다.

LabCollector ![]() 사용자를 위해 LDAP 및 AD 네트워크를 사용할 수 있으며 표준 LDAP 프로토콜과 함께 작동하며 LDAP 서버 및 도메인만 사용합니다.

사용자를 위해 LDAP 및 AD 네트워크를 사용할 수 있으며 표준 LDAP 프로토콜과 함께 작동하며 LDAP 서버 및 도메인만 사용합니다.

주의하세요

LDAP 시스템을 사용하는 경우 사용자 프로필에 비밀번호를 입력할 필요가 없습니다. 비밀번호는 LDAP/AD 서버에서 관리되기 때문입니다.

사용자 및 직원 LDAP/AD를 직접 가져올 수 있습니다. 관리자 -> 사용자 및 직원 -> LDAP 및 AD에서 가져오기.

-

- A: LDAP/AD 기능을 사용하도록 선택할 수 있습니다.

- B: LDAP 또는 AD 중 원하는 기능을 선택할 수 있습니다.

- C: LDAP 서버의 경우 디렉터리 서버의 주소와 포트를 캡슐화하는 데 사용할 수 있는 문자열인 URL을 선택할 수 있습니다.

- D: 여기에서는 특정 도메인 구분 기호 또는 사용자 정의 DN(고유 이름)을 사용하여 LDAP 도메인을 입력할 수 있습니다. 디렉토리의 항목을 고유하게 식별하는 것 구절). LDAP 서버에는 SMC에 자체 LDAP 도메인이 있습니다. 사용자가 인증할 때 이 정보를 생략할 수 있도록 하나의 LDAP 도메인을 기본 LDAP 도메인으로 선택할 수 있습니다.

- E: 여기에 사용자 이름 및 이메일 ID에 대한 LDAP 속성을 입력할 수 있습니다.

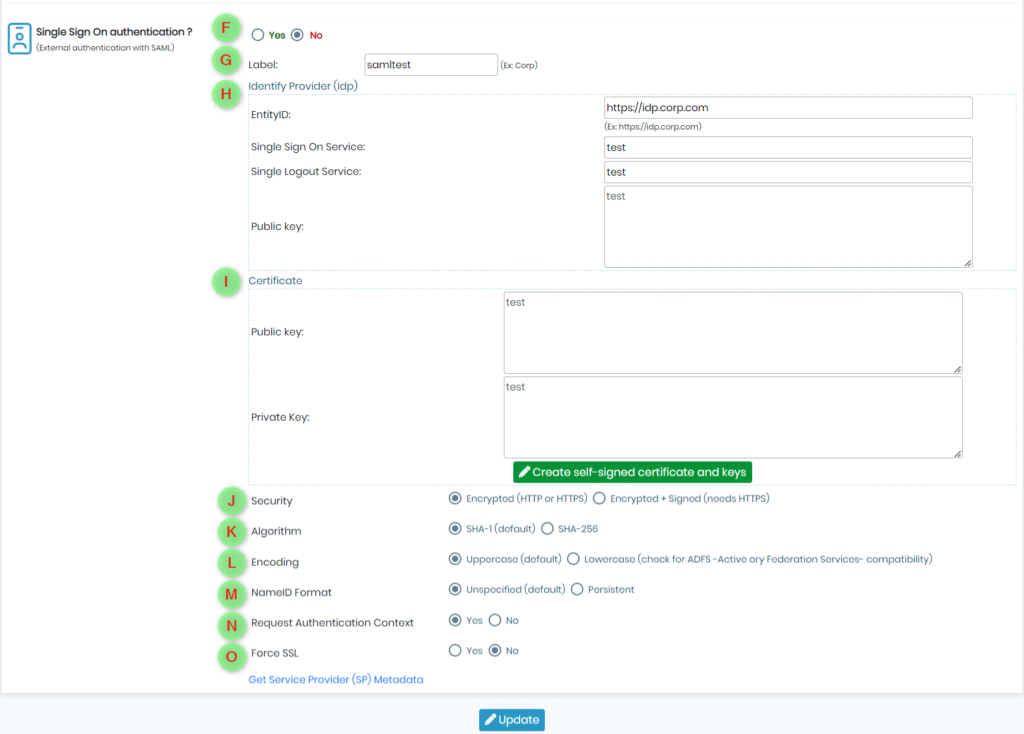

- F: 사용자에 대해 SSO(Single Sign On) 인증을 활성화하도록 선택할 수 있습니다. (싱글 사인온(Single Sign-On)은 사용자가 하나의 ID와 비밀번호로 관련되어 있지만 독립적인 여러 소프트웨어 시스템에 로그인할 수 있도록 하는 인증 체계입니다.

주의 사항

단일 사인온 인증: 이를 통해 실험실에서 다음을 사용할 수 있습니다. SAML(Security Assertion Markup Language) 인증 SAML은 보안 ID 공급자에서 발생하는 단일 인증 지점을 제공합니다. SAML은 인증 및 권한 부여 데이터가 포함된 디지털 서명 및 암호화된 메시지인 보안 토큰을 사용합니다. 이러한 토큰은 ID 공급자로부터 다음으로 전달됩니다. LabCollector 확고한 신뢰관계를 가지고 있습니다. LDAP의 경우와 마찬가지로, 비밀번호(총관리자 비밀번호 제외)는 외부에서 관리됩니다. LabCollector.

-

- G: 여기에 라벨을 붙이시면 됩니다. 라벨은 사용자가 로그인할 회사 또는 기업의 이름입니다.

- H: 여기에 ID 공급자 세부정보를 입력할 수 있습니다. ID 공급자는 클라우드 컴퓨팅 리소스와 사용자 간의 연결을 용이하게 하므로 사용자가 모바일 및 로밍 애플리케이션을 사용할 때 재인증할 필요성을 줄일 수 있습니다. 따라서 엔터티 ID, SSO, 싱글 로그아웃 서비스 및 공개 키를 추가할 수 있습니다. (공개키는 비밀번호를 사용하지 않고 본인을 인증하는 방법입니다)

- I: 인증서 옵션을 사용하면 공개-개인 키 쌍을 삽입할 수 있습니다. 자체 서명된 인증서와 키를 생성할 수도 있습니다.

- J: 암호화되거나 서명된 경우 URL의 보안입니다.

- K: 알고리즘을 SHA-1(기본값) 또는 SHA-256으로 설정할 수 있습니다.

- L: 대문자 또는 소문자인 경우 인코딩합니다.

- M: 영구적이거나 지정되지 않은 경우 NameID 형식입니다. 다음을 정의합니다. 이름 식별자 형식 ID 공급자가 지원함

- N: 인증 컨텍스트를 요청하도록 선택할 수 있습니다. 인증 컨텍스트를 사용하면 아이덴티티 공급자의 주체 인증과 관련된 추가 정보로 어설션을 강화할 수 있습니다. 쉽게 설명하면 안전한 인증을 보장합니다. 예를 들어 다단계 인증을 수행해야 하는 경우입니다.

팁/힌트

또한 EntityID, 엔드포인트(속성 소비 서비스 엔드포인트, 싱글 로그아웃 서비스 엔드포인트), 공개 X.509 인증서, NameId 형식과 같은 일부 정보를 제공하는 서비스 공급자에 대한 링크를 클릭하여 서비스 공급자 메타데이터 정보를 얻을 수도 있습니다. , 조직 정보, 연락처 정보 등

-

- O: SSL을 강제 적용할지 여부를 선택할 수 있습니다.

![]()

관련 주제 :

-

-

- 만나다 내 라이센스를 얻는 방법

- 체크 추가 기능을 설치하는 방법

- 만나다 검색을 수행하는 방법 LabCollector

-