Ieškokite žinių bazės pagal raktinį žodį

-

KAIP PRADĖTI NUO LABCOLLECTOR

- Kaip veikia LabCollector kaip atrodo sąsaja?

- Kaip apskritai atrodo modulis?

- Kaip nustatyti saugyklą LabCollector?

- Kokie yra laukai LabCollector?

- Kokie yra įrašai LabCollector ir kaip juos sukurti?

- Kaip pradėti nuo antikūnų modulio?

- Kaip pradėti nuo Cheminių struktūrų modulio?

- Kaip pradėti nuo dokumentų modulio?

- Kaip pradėti nuo elektroninio laboratorijos užrašų knygelės (ELN)?

- Kaip pradėti nuo įrangos modulio?

- Kaip pradėti nuo plazmidės modulio?

- Kaip pradėti nuo „Primers“ modulio?

- Kaip pradėti nuo Reagentų ir reikmenų modulio?

- Kaip pradėti nuo pavyzdžio modulio?

- Kaip pradėti nuo Sequences modulio?

- Kaip pradėti nuo „Strins & Cells“ modulio?

- Kaip naudotis Webinars priedu?

- Kaip masiškai atnaujinti įsimintus įrašus?

- Kaip naudotis LabCollector dėl COVID-19 testo?

- Rodyti visus straipsnius (4) Sutraukti straipsnius

-

MONTAVIMAS

- Kaip galiu prisijungti prie LabCollector iš kito kompiuterio?

- LabCollector AWS diegimo reikalavimai

- Kaip įdiegti LabCollector naudojant Docker?

-

- Kaip perkelti visą diegimą į naują „Windows“ serverį?

- Kaip bėgti LabCollector serveris 64 bitų Windows kompiuteryje?

- įrengti LabCollector su IIS „Windows Server“.

-

- Rankiniu būdu išvalykite apache žurnalą, kad padidintumėte greitį.

- Perjungimas į ServerManager v2.5 (senas būdas)

- „Windows“ diegimas naudojant sąrankos vedlį

- Kaip įjungti soap.dll plėtinį LSMRemote naudojant php failą arba LabCollector Serverio tvarkyklė („Windows“)?

- Kaip naudotis LabCollector Serverio valdytojas?

- Kaip atkartoti LabCollector realiuoju laiku su „Windows Server Manager“?

-

- „Apache“ serveris / žiniatinklio serveris neveikia „Windows 10“.

- Rankiniu būdu išvalykite apache žurnalą, kad padidintumėte greitį.

- Valykite rąstus rankiniu būdu, kad padidintumėte greitį.

- KLAIDA žurnale: AH00052: vaiko pid 3461 išėjimo signalas Segmentavimo gedimas (11)

- KLAIDA: Įspėjimas: mysql_connect(): Klientas nepalaiko autentifikavimo protokolo, kurio paprašė serveris (...)

- Kaip priversti Java programėles vėl veikti atnaujinus į Java 7U51+?

- Kaip atkurti perrašytus dokumentus

- Turiu pranešimą "Nepavyko prisijungti prie mySQL serverio. Šiai laboratorijos paskyrai duomenų bazė nerasta". Ką aš galiu padaryti?

- My LabCollector arba Priedas yra labai lėtas. Kodėl ir kaip tai ištaisyti?

- Nežinomas stulpelis „auto_name_mode“ „laukų sąraše“: klaida įvyksta, kai noriu koreguoti esamus įrašus, kurti naujus įrašus arba importuoti duomenis. Ką aš galiu padaryti?

- URL problema

- Kai pridedu įrašus ar bet kokias reikšmes, turiu šį pranešimą: "neteisinga sveikojo skaičiaus reikšmė: stulpelyje "count" 1 eilutėje"

-

- Suteikti prieigą prie LabCollector bendradarbiams už jūsų tinklo ribų

- Kaip galiu prisijungti prie LabCollector iš kito kompiuterio?

- Ar galima atskirti duomenų bazę nuo sistemos, kurioje labcollector yra įdiegta?

- Turiu problemų diegiant PHP ir (arba) MySQL. Ar yra alternatyva?

- Mysql serverio atminties naudojimo optimizavimas

- Reikalingi PHP plėtiniai

- Rack skaitytuvų montavimas ir prijungimas prie ScanServer

- Sistemos reikalavimai – prieglobos parinktys (FR / ENG)

- Kas yra PHP ir MySQL? Ar man reikia PHP ir MySQL?

- Kaip migruoti LabCollector į naują Linux serverį?

-

BENDRA

- Kas yra LabCollector?

- Kaip aš galiu įdiegti LabCollector? Kur galiu rasti failą install.exe?

- Sistemos reikalavimai – prieglobos parinktys (FR / ENG)

- Kaip veikia nuotoliniu būdu priglobta versija?

- Ar galiu naudoti LabCollector viename kompiuteryje? Ar galiu jį įdiegti žiniatinklio serveryje?

- Jei įsigyju VIENĄ licenciją, ar man reikia įsigyti papildomų licencijų kitiems kompiuteriams mano laboratorijos tinkle?

- Klientų srities pamoka

- LabCollector parama

- Kokie yra FDA reikalavimai programinei įrangai, kad ji atitiktų GxP gaires?

- Ar man reikia pirkti visus modulius? Ar galiu naudoti tik pradmenų modulį?

- Piktogramų reikšmė (EN/FR) V.6.0

- Piktogramų reikšmė (EN/FR)

- Kaip man ieškoti LabCollector?

- Ar galiu matyti / išvardyti visus modulio įrašus?

- Kaip spausdinti įrašus?

- Kaip pridėti skydelius prie LabColletor v6.0?

- Kaip sukurti vamzdelius su saugykla ir pažymėti jų naudojimą? (v6.0)

- Kaip sukurti ir nustatyti vamzdžių įspėjimus? (v6.0)

- Pažymėkite tinklo spausdintuvus ir ritinėlių tipus

- Rodyti visus straipsnius (4) Sutraukti straipsnius

-

PAGRINDINĖS SAVYBĖS

- Eksportuoti ir spausdinti modelius

- Kaip pridėti kelis įrašus neimportuojant duomenų

- Kaip susieti įrašus ir kokiu tikslu?

- Kaip kuriate ar redaguojate įrašus? (FR/EN)

- Piktogramų reikšmė (EN/FR)

- Piktogramų reikšmė (EN/FR) V.6.0

-

- Ką daryti su numatytaisiais laukais?

- Ar galiu pridėti pasirinktinį modulį, kuris atitiktų mano konkrečius poreikius?

- Pasirinktiniai laukų tipai

- Kaip sukurti pasirinktinį lauką?

- Kaip sukurti pasirinktinį lauką? 5.2 ir naujesnėms versijoms

- Pasirinktinis laukas: lauko kategorijos parinkties versija 5.2x

- Priskirti laukai: skirtukų analizės parinktis

- Kaip tinkinti įrašo parinktis?

- Kaip naudoti tik skaitymo lauką?

- Kaip pritaikyti LabCollector prisijungimo puslapio spalvos?

- Kaip pakeisti pasirinktinių laukų kalbą ir pavadinimą?

-

- Kas yra CSV failas?

- Importuokite duomenis (v6.0)

- Importuokite duomenis (5.3 ir naujesnės versijos)

- Kaip atskirti duomenų csv duomenų importavimą?

- Kokios yra numatytosios laukų reikšmės importuojant duomenis? v6.0

- Kaip importuoti datos reikšmę kaip yyyy-mm-dd arba yy-mm-dd?

- Importuokite pavyzdžius ir susijusią saugyklą atlikdami 3 veiksmus

- Importuokite ir tvarkykite reagentus ir reikmenis V5.3 ir naujesnes versijas

- Importuotojas yra BDD EndNote dans LabCollector (FR)

- Kaip pašalinti klaidas importuojant duomenis

- Kaip masiškai atnaujinti įsimintus įrašus?

-

- Kas yra vartotojo lygio leidimai?

- Kaip naudojate versijų nustatymą? 5.31 ir senesnės versijos

- Kaip naudojate versijų nustatymą? 5.4 ir naujesnės versijos

- Kaip tvarkyti naudotojus (5.31 ir senesnės versijos)

- Kaip tvarkyti naudotojus (5.4 ir naujesnės versijos)

- Kaip naudoti AD arba LDAP prisijungimo autentifikavimui?

- Kas yra grupės politika ir kaip ja naudotis?

- Kas yra grupės politika ir kaip ja naudotis? 5.4 ir naujesnės versijos

- Kas yra grupės politika ir kaip ja naudotis? 6.0 ir naujesnės versijos

- Kaip valdyti vartotojus? (v.6.032+)

- Kaip sukonfigūruoti prieigos teises?

-

MODULIAI

-

- Straipsniai netrukus

-

- Kaip pradėti nuo Reagentų ir reikmenų modulio?

- Reagentų ir medžiagų nuostatos (v6.03)

- Reagentų ir reikmenų nuostatos

- Kaip sukurti įspėjimus apie chemines medžiagas ir įrangą?

- Kaip sukurti įspėjimus su daugybe? (v6.0)

- Tvarkykite savo reagentų partijas (v6.0)

- Tvarkykite savo reagentų partijas

- Kaip išmesti daug?

- Rizikos kodai

- Kaip valdyti pardavėjus ir pardavėjus?

- Kaip spausdinti rizikos ir saugos duomenų informaciją?

- Importuokite ir tvarkykite reagentus ir reikmenis V5.3 ir naujesnes versijas

- Tvarkykite reagentų ir reikmenų modulio saugyklą

- Tvarkykite reagentų ir reikmenų modulio saugyklą (v6.0)

- GHS pavojaus piktogramos, privalomi saugos ženklai ir NFPA pavojaus įvertinimo sistema

- Kaip naudotis SDS Maker?

- Rodyti visus straipsnius (1) Sutraukti straipsnius

-

- Straipsniai netrukus

-

- Straipsniai netrukus

-

- Kaip sukurti įspėjimus apie chemines medžiagas ir įrangą?

- Kaip suaktyvinti ir nustatyti įvairių tipų įrangos įspėjimus? (v6.0)

- Kaip suaktyvinti ir nustatyti įvairių tipų įrangos įspėjimus? (v5.4 ir senesnės versijos)

- Kaip pridėti naują kategoriją ir įrašyti įrangos modulyje? (v6.0)

- Kaip pridėti naują kategoriją ir įrašyti įrangos modulyje? (v5.4 ir senesnės versijos)

- Kaip pridėti valdymo lentelę įrangos kalibravimo priežiūrai?

- Kaip pridėti / redaguoti įrangos priežiūrą? (v6.0+)

- Kaip pridėti / redaguoti įrangos priežiūrą (v5.4 ir senesnė)

- Kaip eksportuoti įrangos priežiūros ataskaitą?

- Kokios parinktys yra įrangos skyriuje „ekrano priežiūra“. (v5.4 ir senesnės versijos)

- Kokios parinktys yra įrangos skyriuje „ekrano priežiūra“. (v6.0)

-

- Straipsniai netrukus

-

PRIDĖTI

- Kas yra priedai?

- „Fly Stock Manager“.

- Kas yra svorio stebėjimo priedas? Kaip juo naudotis?

- Pasirinktinio lauko failo įkėlimas

- Kas yra el. katalogo priedas? Ir kaip juo naudotis?

-

- Kaip pradėti su LSM?

- LSM naudojimo vadovas – nuo darbo užklausos iki rezultatų ataskaitų

- Išbandykite LSM API

- Į savo svetainę įdėkite LSMremote programą

- Kaip atlikti tėvystės / santykių genetinį testą naudojant LSM?

- Įvadas į HL7 ir kaip jį naudoti LSM

- LSM darbų sąrašo piktogramos – ką jos reiškia?

- LSM: kaip sugrupuoti testų rezultatus pagal specialybę?

- Partijos mėginių susiejimas LSM kokybės kontrolei

-

- 1 veiksmas: sukurkite naudotojus ir užklausų teikėjus

- Kaip siųsti pavyzdžius iš LabCollector į LSM darbą

- Kaip susieti pasirinktinį modulį su LSM?

- Kaip tvarkyti atvejų įrašus (ligonių, gyvūnų...) LSM?

- Kaip iš naujo užsakyti/pertvarkyti darbus ir pavyzdžius pasirinktinius laukus LSM?

- Kaip valdyti diapazonus LSM?

- Kaip iš naujo pradėti darbą LSM?

- Galiu be problemų pridėti naują darbą, bet kai bandau jį pradėti, negaliu to padaryti. Pasirodo ši klaida: Klaida įkeliant XML dokumentą: data/bl/bl-job.php. Kokia problema?

- Kaip priimti darbus LSM?

- Kaip sukurti ir atlikti darbą LSM?

- Kaip sukurti testo versiją LSM?

- Kaip importuoti CSV su pavyzdžiais ir testais į LSM?

-

- 5 žingsnis: rezultatas ir sąskaitos faktūros šablonas

- Kaip generuoti ataskaitas LSM?

- Kaip sukurti apdorojimo ataskaitą LSM?

- Kaip generuoti sąskaitų faktūrų ataskaitos šabloną LSM?

- Kaip sukurti gamybos grandinės (CoC) ataskaitą ir naudoti ją LSM ir LSMRemote?

- Kaip naudoti teksto rengyklę, norint sukurti ataskaitos šabloną LSM?

- Pranešti apie rezultato/sąskaitos faktūros/CoC/paketinių šablonų žymas LSM?

- Taisymo/taisymo veiksmai LSM ataskaitoje

- Kaip LSMRemote spausdinti ir sekti kelias ataskaitas/CoC?

- Įkeliant dideles ataskaitas įvyko klaida LabCollector

- Įkeliant dideles ataskaitas į LSM įvyko klaida

- Kaip sukonfigūruoti antraštę ir poraštę LSM ataskaitoje/CoC/sąskaitose faktūrose? (nuo 4.057 ir naujesnės versijos)

- Koks yra ataskaitos unikalaus ID brūkšninio kodo tikslas?

-

- LSMRemote (v6.0) registracija, prisijungimas ir kitos galimybės

- LSMRemote diegimo žingsniai ir integravimas į svetainę? (v4.0)

- LSMRemote konfigūruojamos parinktys (v4.0)

- Kaip sukonfigūruoti naujus laukus, pateikti darbą LSMRemote ir peržiūrėti jį LSM?

- Kaip ieškoti LSMRemote?

- Kaip sukurti prieigos prie ataskaitos prieigos raktą pacientui / klientui naudojant LSMRemote?

- Kaip sukurti CoC manifestą su integruotomis etiketėmis?

- Kaip LSMRemote spausdinti ir sekti kelias ataskaitas/CoC?

- Paciento išankstinės registracijos konfigūracija ir LSMRemote portalo ryšys

- Kaip atlikti išankstinę darbo registraciją iš LSMRemote portalo?

- Kaip integruoti susitikimų planavimą į LSMRemote?

- Kaip įjungti soap.dll plėtinį LSMRemote naudojant php failą arba LabCollector Serverio tvarkyklė („Windows“)?

- Kaip importuoti darbus naudojant LSMRemote?

- Kaip sukonfigūruoti rinkinį ir suaktyvinti jį LSMRemote?

- Kaip masiškai spausdinti brūkšninius kodus naudojant LSMRemote?

- Kaip įjungti soap.dll plėtinį LSMRemote naudojant php failą sistemoje Linux?

- Rodyti visus straipsnius (1) Sutraukti straipsnius

-

- OW-Server ENET vadovas

- OW-Server Greitos pradžios vadovas

- OW-Server WiFi vadovas

- Greita OW-Server WiFi konfigūracija

- Konvertavimo metodas iš mA nuskaitymo į konkretų duomenų kaupiklio zondo vienetą?

- Kaip nustatyti duomenų registravimo priemonę LabCollector?

- Kaip įdiegti jutiklius ULT šaldikliuose?

- Kaip nustatyti įspėjimus duomenų registravimo priemonėje?

-

-

- Kaip sukurti knygą, pridėti eksperimentą ir puslapį?

- Kas yra knygos viduje?

- Kas yra Eksperimento viduje?

- Kas viduje ELN Puslapis?

- Kaip spausdinti iš ELN?

- ELN Darbo eigos

- ELN šablonai

- TIFF vaizdo naudojimas

- Kaip pasirašyti elektroniniu būdu ELN puslapius?

- Kaip įdėti mikroplokštę ELN Puslapis?

- Kaip pridėti reagentų / tirpalų receptą ELN?

-

- ELN - „Zoho Spreadsheet“ pagalbos vadovas

- Grafikas plokščioje skaičiuoklėje

- Kaip pakeisti ZOHO excel kalbą ELN?

- Kaip kopijuoti / importuoti „Excel“. ELN?

- Kaip naudoti skaičiuokles?

- Kas yra Flat & Zoho Spreadsheet Editor ir kaip ją įjungti?

- Kaip joje naudoti plokščią skaičiuoklę ir formules?

- Kaip sukurti grafiką plokščioje skaičiuoklėje?

- Ką galima nukopijuoti įklijuoti iš „Excel“ į plokščią skaičiuoklę?

-

- Pavyzdžių gavimo priedas: projekto konfigūracijos nustatymai

- Kaip sukurti ir apdoroti paketą imties gavimo priede?

- Kaip atlikti mėginių priėmimo priedų telkimą?

- Kaip apdoroti plokštes mėginių priėmimo priede?

- Kaip peržiūrėti pavyzdžius, sukurtus mėginio priėmimo priede į modulį?

- Kaip į „Workflow“ priedą įtraukti mėginius, sukurtus mėginių gavimo metu?

- Kaip prijungti ir siųsti mėginius iš „mėginių gavimo“, kad būtų galima atlikti testus „LSM“?

-

MOBILIEJI PROGRAMOS

-

- Straipsniai netrukus

-

INTEGRACIJA

-

API

- Įvadas LabCollector API

- API skirta LabCollector (v5.4 +)

- API, skirta LSM (v2)

- API skirta ELN (V1)

- Kaip išbandyti LabCollector REST API?

- API klaidų pranešimai

- API: kaip sukurti dėžutes ar lėkštes?

- Išbandykite Lab Service Manager API

- Žiniatinklio paslaugos / API „Apache“ sąranka

- Kaip nustatyti žiniatinklio paslaugų API?

- Kas yra „Swagger“ vartotojo sąsaja? Kaip jį pasiekti ir išbandyti API galinius taškus?

-

ĮRANKIAI

- Kaip įdiegti NCBI blast vykdomąjį failą, kurį norite naudoti LabCollector?

- Kaip nustatyti ir naudoti receptų tvarkyklę (sena versija)

- Kaip tvarkyti įsimintus elementus?

- Pirkimo užsakymų valdymas – nuo A iki Z

- Pirkimo užsakymų valdymas – nuo A iki Z (6.0 ir naujesnės versijos)

- Receptų tvarkyklė (v6.0)

- Pavyzdžių paketų įrankis (stelažinis skaitytuvas)

- Kaip naudoti „Mass Record Updater“?

-

KOMMUNALINĖS PRIEMONĖS / VIDURINĖ ĮRANGA

-

- Kaip atsisiųsti ir įdiegti failų jungtį v2.2? (Labcollector v6.0 )

- Kaip įdiegti „Fileconnector“ „Mac OS“? (Labcollector v6.0 )

- Failo redagavimas naudojant failų jungtį

- Kaip naudoti konkrečią programinę įrangą norint atidaryti tam tikrų tipų failus failų jungtyje? (Labcollector v6.0 )

- Kaip naudoti „Fileconnector“ „Mac OS“?

-

- Kaip nustatyti ir konfigūruoti nuskaitymo serverį naudojant LabCollector?

- Pavyzdžių paketų įrankis (stelažinis skaitytuvas)

- Stovo brūkšninis kodas viršuje ar trečiasis elementas eilutėse?

- Kaip atidaryti CSV UTF8 programoje „Excel“?

-

Spausdinimas

- Kaip sukonfigūruoti spausdintuvą LabCollector?

- Kaip prijungti USB spausdintuvą prie LabCollector?

- Suderinami etikečių spausdintuvai

- Pažymėkite tinklo spausdintuvus ir ritinėlių tipus

- Brūkšninio kodo etikečių generavimas ir spausdinimas

- Kaip spausdinti brūkšninio kodo etiketes?

- Kaip spausdinti dėžučių žemėlapius?

- Kaip spausdinti įrašus?

- Kaip spausdinti rizikos ir saugos duomenų informaciją?

- Kaip spausdinti saugojimo įrašus

- Kaip spausdinti etiketes HTTPS aplinkoje?

- Kaip geriausiai sukonfigūruoti savo PDA N5000 LabCollector naudojimas

- Kaip sukonfigūruoti brūkšninių kodų skaitytuvą AGB-SC1 CCD?

- Kaip sukonfigūruoti brūkšninių kodų skaitytuvą HR200C?

- Kaip sukonfigūruoti „FluidX“, kad jis palaikytų „ScanServer“?

- Baigėsi brūkšninio kodo spausdintuvo prisijungimo laikas

- AGB-W8X brūkšninio kodo nuskaitymo vadovas

- Kaip nustatyti spausdintuvus ir etiketes?

- Rodyti visus straipsnius (3) Sutraukti straipsnius

-

LAIKYMAS

- Kaip nustatyti saugyklą LabCollector?

- Kaip sukurti dėžes/stalčius/stelažus sandėliavimo įrangoje?

- Kaip sukurti dėžių modelius saugojimui?

- Kaip atkartoti ir kopijuoti dėžutes saugykloje?

- Kaip laikyti ir tvarkyti šiaudus? (EN/FR)

- Kaip pridėti mėginių į konkretų šaldiklį, lentyną ar kitą saugojimo sistemos dalį?

- Kaip paimti mėginius iš konkretaus šaldiklio?

- Tvarkykite reagentų ir reikmenų modulio saugyklą

- Kaip sutvarkyti saugyklos naršyklę?

- Kaip spausdinti dėžučių žemėlapius?

- Kaip spausdinti saugojimo įrašus

- Sandėliavimo registracijos/išsiregistravimo sistema

-

ATITIKTIS

- Kas yra atitikties pakete?

- Kaip naudoti tik skaitymo lauką?

- Kokie yra FDA reikalavimai programinei įrangai, kad ji atitiktų GxP gaires?

- FDA CFR21 11 dalies produktų kontrolinis sąrašas

- ISO 17025 atitikties reikalavimai

- Kaip naudojate versijų nustatymą? 5.31 ir senesnės versijos

- Kaip naudojate versijų nustatymą? 5.4 ir naujesnės versijos

- Ar turėčiau užrakinti, archyvuoti ar ištrinti įrašus?

-

PAGALBA

-

NUSTATYMAI

- Kaip sukonfigūruoti „Apache“, kad jis veiktų su „Office 2007“ ir naujesnėmis versijomis?

- Kaip pagreitinti savo LabCollector? (EN/FR)

- Reikalingi PHP plėtiniai

- Paspartinkite vietinį tinklą

- TIFF vaizdo naudojimas

- Laiko žyma įrašuose, rodanti neteisingą laiką.

- Kaip sukonfigūruoti SMTP naudoti OAuth 2.0 („Microsoft“ ir „Gmail“)?

-

- LabCollector Bendra sąranka

- LabCollector Bendra sąranka – v5.4

- LabCollector Bendroji sąranka 5.2

- LabCollector Bendroji sąranka-v6.0

- LDAP/SSO prisijungimo parinktys ir php reikalavimai

- Kaip nustatyti savo LabCollectorbendrieji nustatymai, logotipas ir modulių pavadinimai?

- Kaip sukonfigūruoti tarpinio serverio, užduočių planuoklio ir el. pašto parinktis?

- Kaip sukonfigūruoti modulio paieškos ir formų parinktis?

- Kaip sukonfigūruoti pagrindinio puslapio išorines nuorodas?

- Kaip nustatyti savo naujienų kanalą?

-

- Įkeliant dideles ataskaitas įvyko klaida LabCollector

- Laukai su slinkties juosta neveikia naudojant „Safari“, ką daryti?

- Negaliu peržiūrėti dėžutės schemos „Safari“, kodėl?

- Gaunu klaidą: "Programa negali paleisti, nes kompiuteryje trūksta MSVCR110.dll. Pabandykite iš naujo įdiegti programą, kad išspręstumėte šią problemą" diegdami arba atnaujindami LabCollector for Windows

- Įkėlimo failo problema: pažiūrėkite į savo PHP konfigūraciją

- Modulio paieška nepavyksta dėl 404 klaidos arba per ilga užklausa

- Kai noriu importuoti didelius failus, niekas nevyksta?

- Kodėl įkeliant failą rodoma klaida „MySQL serveris dingo“?

-

NAUJA MĖNESIO KB

- Klientų srities pamoka

- Kaip sukurti vamzdelius su saugykla ir pažymėti jų naudojimą? (v6.0)

- Kaip įkelti/importuoti duomenis į plazmidžių ir sekos modulius?

- LabCollector Bendroji sąranka-v6.0

- Pirkimo užsakymų valdymas – nuo A iki Z (6.0 ir naujesnės versijos)

- Kaip naudoti Plasmid Map Editor?

- Kaip nustatyti įspėjimus duomenų registravimo priemonėje?

-

ĮRAŠYTI PRISTATYMAI

Single Sign-On (SSO), naudojant Security Assertion Markup Language (SAML) autentifikavimą, suteikia vartotojams saugų būdą pasiekti kelias programas naudojant vieną kredencialų rinkinį. Šiame vadove žingsnis po žingsnio apžvelgsime SSO SAML autentifikavimo konfigūravimo procesą LabCollector iš Azure Active Directory (Azure AD).

![]() skaitykite mūsų KB, kaip sukonfigūruoti LabCollector SSO puslapis.

skaitykite mūsų KB, kaip sukonfigūruoti LabCollector SSO puslapis.

![]()

Vieno prisijungimo autentifikavimas: Tai leidžia jūsų laboratorijai naudoti SAML (Security Assertion Markup Language) autentifikavimas SAML suteikia vieną autentifikavimo tašką, kuris vyksta saugiame tapatybės teikėje. SAML naudoja saugius prieigos raktus, kurie yra skaitmeniniu parašu ir užšifruoti pranešimai su autentifikavimo ir autorizacijos duomenimis. Šie žetonai perduodami iš tapatybės teikėjo į LabCollector su nusistovėjusiais pasitikėjimo santykiais. Kaip ir LDAP atveju, slaptažodžiai (išskyrus pagrindinio administratoriaus) tvarkomi ne LabCollector.

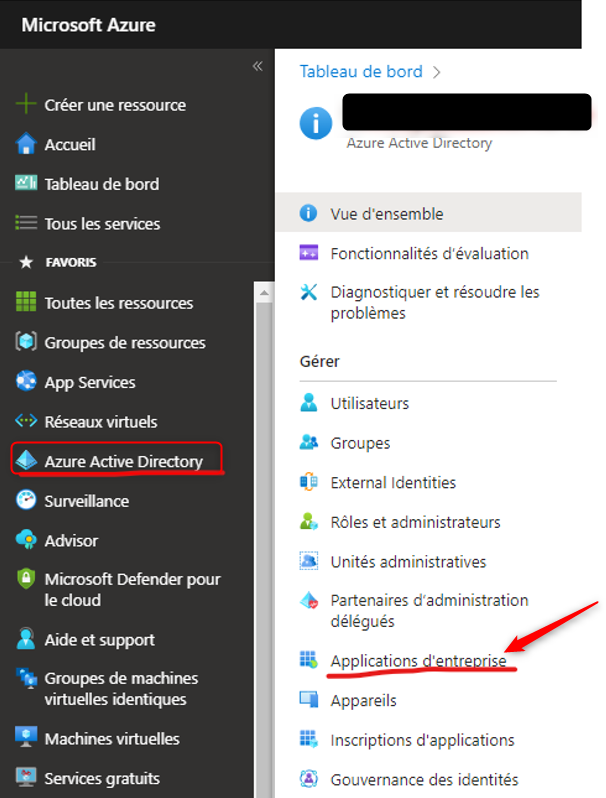

1 veiksmas: pasiekite „Azure Active Directory“.

1. Eikite į (https://portal.azure.com) ir prisijunkite prie savo Azure paskyros.

2. Eikite į skyrių „Azure Active Directory“.

2 veiksmas: pridėkite naują programą

1. Spustelėkite „Įmonės programos“.

2. Pasirinkite „Sukurti savo programą“.

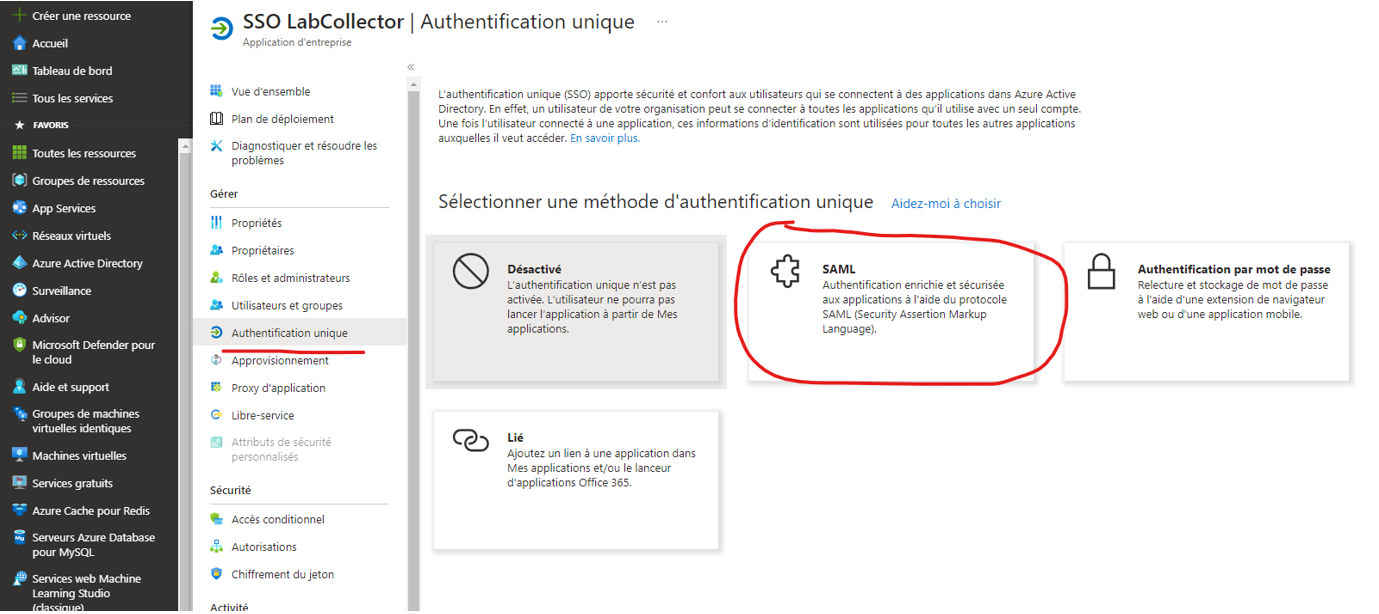

3 veiksmas: sukonfigūruokite SAML autentifikavimą

1. Pasirinkite „Integruoti kitą programą, kurios nerandate galerijoje („Azure Marketplace“)“.

2. Spustelėkite „Unikalus autentifikavimas“ ir pasirinkite „SAML“ metodą.

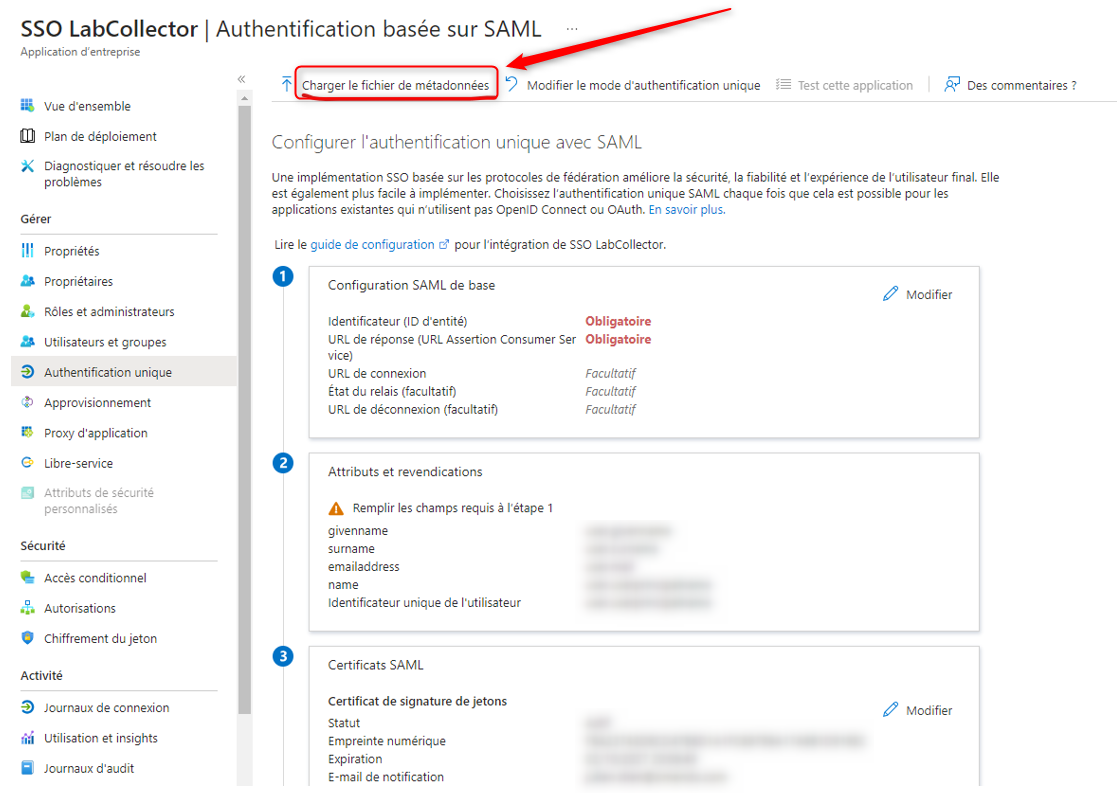

4 veiksmas: užpildykite Azure laukus

Turite dvi galimybes užpildyti laukus:

1. 1 parinktis: įkelkite metaduomenų failą

– Atsisiųskite „metaduomenų XML failą“ iš LabCollector SSO puslapis.

– Įkelkite atsisiųstą metaduomenų XML failą naudodami „Azure“ pateiktą mygtuką „Įkelti metaduomenų failą“.

2. 2 parinktis: rankinis konfigūravimas

– Rankiniu būdu užpildykite šiuos Azure laukus:

– Objekto ID: nukopijuokite metaduomenų URL (pvz., `https://YOURINSTANCE/login.php?metadata`) iš LabCollector SSO sąrankos puslapis.

– URL tvirtinimo vartotojų paslauga: naudokite ACS URL, pateiktą LabCollector (pvz., `https://YOURINSTANCE/login.php?acs`).

– Ryšio URL: įveskite LabCollector prisijungimo puslapio URL (pvz., `https://YOURINSTANCE/login.php`).

– Atsijungimo puslapio URL: pateikite atsijungimo URL iš LabCollector (pvz., `https://YOURINSTANCE/login.php.slo`).

5 veiksmas. Keiskitės informacija

– Nukopijuokite ir įklijuokite šią informaciją iš Azure į ![]() LabCollector SSO puslapis.

LabCollector SSO puslapis.

– Azure AD identifikatorius (subjekto ID) į LabCollector EntityID.

– Vieno prisijungimo paslaugos URL į LabCollector Vieno prisijungimo paslauga.

– Vieno atsijungimo paslaugos URL į LabCollector Vieno atsijungimo paslauga.

6 veiksmas: atsisiųskite „Base 64“ sertifikatą

– Išsaugokite konfigūraciją „Azure“. Atsisiųskite „Base 64“ sertifikatą iš „Azure“ ekrano skilties „Sertifikatas SAML“.

– Nukopijuokite sertifikato turinį (.cer) ir įklijuokite jį į „Viešojo rakto“ įvesties lauką LabCollector SSO sąrankos puslapis.

7 veiksmas: patikrinkite konfigūraciją

– Išsaugokite nustatymus LabCollector SSO sąrankos puslapis.

– Įsitikinkite, kad yra vartotojas, turintis galiojantį el. pašto adresą LabCollector.

– Išbandykite prisijungimą LabCollector naudojant Azure AD paskyros el. pašto adresą.

– Sureguliuoti LabCollector SSO sąrankos parametrai, pvz., „Užklausos autentifikavimo kontekstas“, jei prisijungimo metu dėl Azure AD grupės strategijų atsiranda autentifikavimo klaidų, pvz., „PasswordProtectedTransport“.

![]()

Susijusios temos: